La segunda ola del ataque a la cadena de suministro de

Shai-Hulud se ha extendido al ecosistema Maven tras

comprometer más de 830 paquetes en el registro NPM.

El equipo de investigación de Socket afirmó haber identificado un paquete de

Maven Central llamado org.mvnpm:posthog-node:4.18.1 que integra los

mismos dos componentes asociados con Sha1-Hulud: el cargador

«setup_bun.js» y la carga útil principal «bun_environment.js».

«Esto significa que el proyecto PostHog ha comprometido versiones en los

ecosistemas JavaScript/npm y Java/Maven, impulsadas por la misma carga útil

Shai Hulud v2»,

declaró la empresa

de ciberseguridad.

Maven Central afirmó estar trabajando para implementar protecciones

adicionales que eviten que los componentes NPM ya comprometidos se vuelvan a

empaquetar. A partir del 25 de noviembre de 2025 a las 22:44 UTC, se

eliminaron todas las copias reflejadas.

Este desarrollo se produce en un contexto en el que el incidente de la cadena

de suministro, que se ha extendido a desarrolladores de todo el mundo, busca

robar datos confidenciales como claves API, credenciales en la nube y tokens

NPM y GitHub, y facilita una vulneración más profunda de la cadena de

suministro de forma similar a un gusano. La última versión también ha

evolucionado para ser más sigilosa, agresiva, escalable y destructiva.

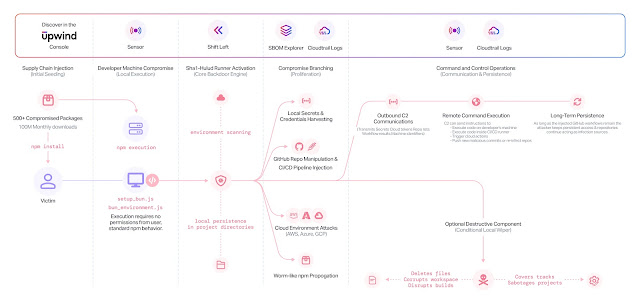

Además de aprovechar la cadena de infección general de la variante inicial

de septiembre, el ataque permite a los actores de amenazas obtener acceso no

autorizado a las cuentas de los mantenedores de NPM y publicar versiones

troyanizadas de sus paquetes.

Cuando los desarrolladores desprevenidos descargan y ejecutan estas

bibliotecas, el código malicioso incrustado crea una puerta trasera en sus

propios equipos, escanea en busca de secretos y los exfiltra a los

repositorios de GitHub utilizando los tokens robados.

El

ataque logra esto

inyectando

dos flujos de trabajo fraudulentos: uno registra la máquina víctima como un ejecutor autoalojado y permite la

ejecución de comandos arbitrarios al abrir una discusión en GitHub. Un segundo

flujo de trabajo está diseñado para recopilar sistemáticamente todos los

secretos.

Más de 28 .00 repositorios se han visto afectados por el incidente.

«Esta versión mejora significativamente el sigilo al utilizar el entorno de

ejecución de Bun para ocultar su lógica principal y aumenta su escalabilidad

potencial al aumentar el límite de infección de 20 a 100 paquetes»,

declararon

Ronen Slavin y Roni Kuznicki de Cycode.

«También utiliza una nueva técnica de evasión, que exfiltra los datos

robados a repositorios públicos de GitHub con nombres aleatorios en lugar de

a uno único y predefinido».

Los ataques ilustran lo fácil que es para los atacantes aprovechar las vías de

distribución de software confiables para distribuir versiones maliciosas a

gran escala y comprometer a miles de desarrolladores.

Además, la naturaleza autorreplicante del malware significa que una sola

cuenta infectada es suficiente para amplificar el radio de acción del ataque

y convertirlo en un

brote generalizado

en poco tiempo.

Un

análisis posterior de Aikido ha revelado

que los actores de amenazas explotaron vulnerabilidades, centrándose

específicamente en configuraciones incorrectas de CI en los flujos de trabajo

pull_request_target y workflow_run, en flujos de trabajo de

GitHub Actions existentes para ejecutar el ataque y comprometer proyectos

asociados con AsyncAPI, PostHog y Postman.

«Una sola configuración incorrecta puede convertir un repositorio en el

blanco de un ataque de rápida propagación, lo que permite a un adversario

introducir código malicioso a través de canales automatizados de los que

usted depende a diario», afirmó el investigador de seguridad Ilyas Makari. .

Se considera que esta actividad es la continuación de un conjunto más amplio

de ataques dirigidos al ecosistema, que comenzó con la

campaña S1ngularity

de agosto de 2025, que afectó a varios paquetes Nx en npm.

Este malware demuestra cómo una sola vulnerabilidad en una biblioteca

popular puede propagarse en cascada a miles de aplicaciones posteriores al

troyanizar paquetes legítimos durante la instalación.

Los datos recopilados por

GitGuardian,

OX Security

y Wiz muestran que la campaña ha filtrado cientos de tokens de acceso y

credenciales de GitHub asociados con Amazon Web Services (AWS), Google Cloud y

Microsoft Azure.

Se subieron más de 5.000 archivos a GitHub con los secretos extraídos. El

análisis de GitGuardian de 4645 repositorios de GitHub identificó 11.858

secretos únicos, de los cuales 2.298 seguían siendo válidos y estaban

expuestos públicamente al 24 de noviembre de 2025.

Se recomienda a los usuarios rotar todos los tokens y claves, auditar todas

las dependencias, eliminar las versiones comprometidas, reinstalar paquetes

limpios y reforzar los entornos de desarrollo y CI/CD con acceso con

privilegios mínimos, escaneo de secretos y aplicación automatizada de

políticas.

Fuente:

THN