De acuerdo a ACROS Security’s 0patch, Microsoft ha solucionado silenciosamente una falla de seguridad

que ha sido explotada por varios actores de amenazas desde 2017 como parte de

las actualizaciones del martes de

parches de noviembre de 2025.

La vulnerabilidad en cuestión es

CVE-2025-9491

(CVSS: 7.8/7.0), descrita como una vulnerabilidad de interpretación errónea de

la interfaz de usuario del archivo de acceso directo de Windows (LNK) que

podría provocar la ejecución remota de código.

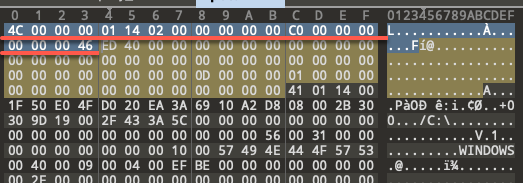

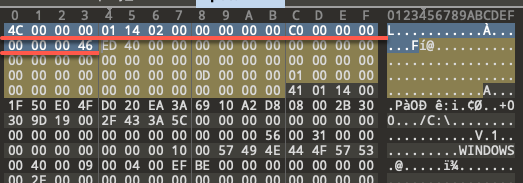

«La falla específica existe en el manejo de archivos .LNK. Los datos

manipulados en un archivo .LNK pueden hacer que el contenido peligroso del

archivo sea invisible para un usuario que lo inspeccione a través de la

interfaz de usuario de Windows. Un atacante puede aprovechar esta

vulnerabilidad para ejecutar código en el contexto del usuario actual».

En otras palabras, estos archivos de acceso directo están diseñados de tal

manera que, al ver sus propiedades en Windows, los comandos maliciosos que

ejecutan quedan ocultos a la vista del usuario mediante el uso de varios

espacios en blanco. Para activar su ejecución, los atacantes podrían disfrazar

los archivos como documentos inofensivos.

Los detalles de la vulnerabilidad

surgieron por primera vez en marzo de 2025, cuando la la iniciativa Zero Day Initiative (ZDI) reveló que el problema

había sido explotado por 11 grupos patrocinados por estados de China, Irán,

Corea del Norte y Rusia como parte de campañas de robo de datos, espionaje y

con fines financieros, algunas de las cuales datan de 2017. El problema

también se conoce como

ZDI-CAN-25373 y este es el

informe técnico y el

video de su explotación.

En ese momento, Microsoft declaró que la vulnerabilidad no cumplía los

requisitos para una reparación inmediata y que consideraría corregirla en una

futura versión. También se indicó que el formato de archivo LNK está bloqueado

en Outlook, Word, Excel, PowerPoint y OneNote, por lo que cualquier intento de

abrir dichos archivos activará una advertencia para que los usuarios no abran

archivos de fuentes desconocidas.

Posteriormente, un

informe de HarfangLab descubrió

que un clúster de ciberespionaje conocido como XDSpy aprovechó la

vulnerabilidad para distribuir XDigo, un malware basado en Go, en ataques

dirigidos a entidades gubernamentales de Europa del Este, el mismo mes en que

se divulgó la vulnerabilidad.

Posteriormente, a finales de octubre de 2025, el problema reapareció por

tercera vez después de que

Arctic Wolf detectara

una campaña ofensiva en la que actores de amenazas afiliados a China

utilizaron la falla como arma en ataques dirigidos a entidades diplomáticas y

gubernamentales europeas y distribuyeron el malware PlugX.

Este desarrollo impulsó a

Microsoft a emitir una guía formal sobre CVE-2025-9491, reiterando su decisión de no aplicar un parche y enfatizando que la

considera una vulnerabilidad

«debido a la interacción del usuario y a que el sistema ya advierte a los

usuarios que este formato no es confiable».

0patch indicó que la vulnerabilidad no solo consiste en ocultar la parte

maliciosa del comando en el campo «Objetivo», sino también en que un archivo

LNK permite que los argumentos del «Objetivo» sean una cadena muy larga

(decenas de miles de caracteres), pero el cuadro de diálogo «Propiedades» solo

muestra los primeros 260 caracteres, eliminando el resto sin que nadie lo

sepa.

Esto también significa que un atacante puede crear un archivo LNK que ejecute

un comando largo, lo que provocaría que solo se muestren los primeros 260

caracteres al usuario que vio sus propiedades. El resto de la cadena de

comandos simplemente se trunca. Según Microsoft, la estructura del archivo,

en teoría, permite cadenas de hasta 32.000 caracteres.

El parche silencioso publicado por Microsoft soluciona el problema mostrando

en el cuadro de diálogo Propiedades el comando «Destino» completo con

argumentos, independientemente de su longitud. Dicho esto, este comportamiento

depende de la posibilidad de que existan archivos de acceso directo con más de

260 caracteres en su campo «Destino».

El microparche de 0patch para la misma falla toma una ruta diferente: muestra

una advertencia cuando los usuarios intentan abrir un archivo LNK con más de

260 caracteres.

«Aunque se podrían construir accesos directos maliciosos con menos de 260

caracteres, creemos que interrumpir los ataques reales detectados puede

marcar una gran diferencia para los objetivos», declaró.

Fuente:

THN