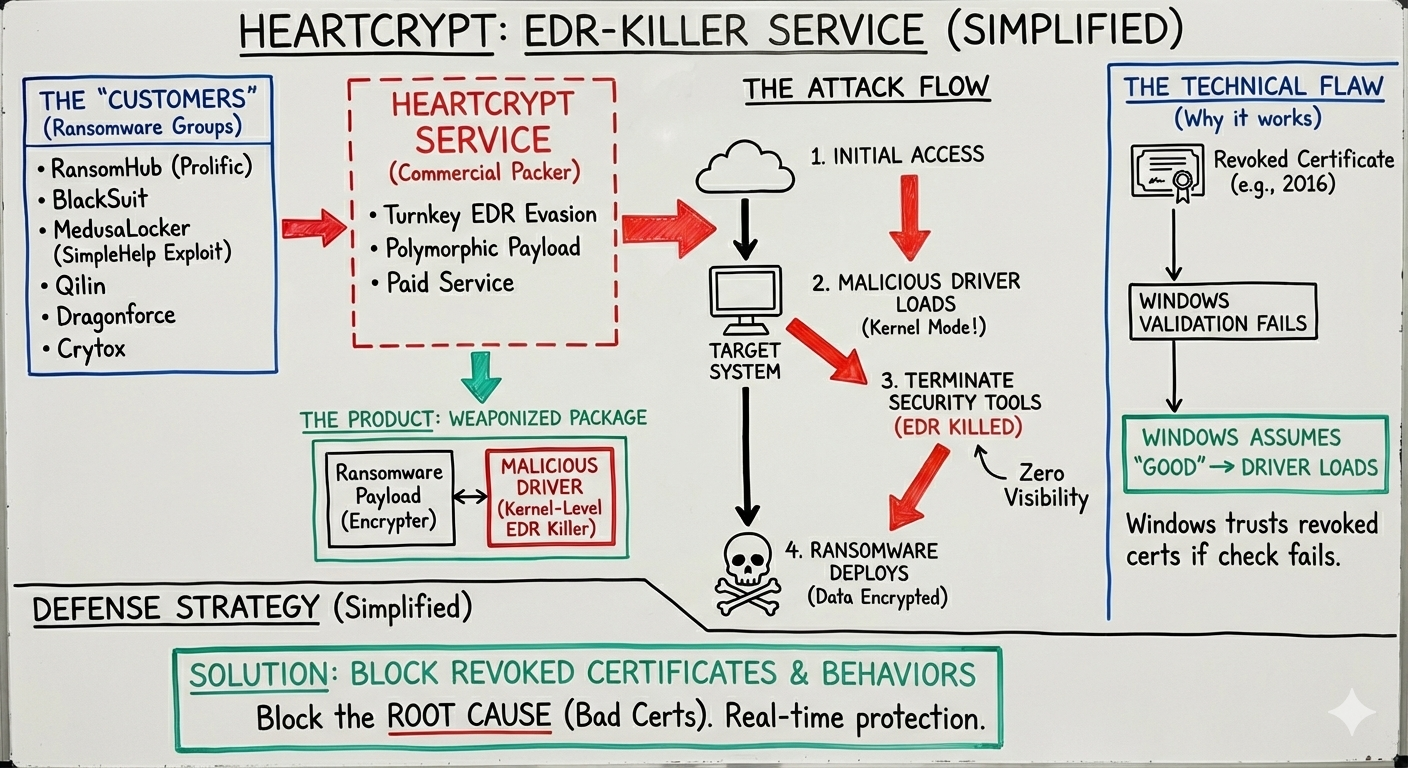

Durante los últimos meses, importantes grupos de ransomware han utilizado un

servicio comercial de empaquetado llamado HeartCrypt para evadir

sistemáticamente las herramientas de detección y respuesta de endpoints (EDR).

El equipo de investigación de

MagicSword ha estado rastreando

esta campaña, basándose en una investigación inicial publicada por Sophos en

mayo de 2024, y los hallazgos son alarmantes:

Los grupos que utilizan HeartCrypt, como RansomHub, BlackSuit y MedusaLocker,

se aprovechan de una falla fundamental en el sistema de validación de firmas

de controladores de Windows. Peor aún, lo hacen a través de un servicio

integral que requiere una experiencia técnica mínima.

En los ataques multietapa actuales, neutralizar las soluciones de seguridad de

endpoints es un paso crucial, ya que permite a los actores de amenazas operar

sin ser detectados. Desde 2022, se ha observado un aumento en la sofisticación

del malware diseñado para

desactivar los sistemas EDR

en un sistema infectado.

Qué hace HeartCrypt

HeartCrypt es un servicio de entrega de malware. Los operadores de ransomware

simplemente pagan a HeartCrypt para:

- Empaquetar su ransomware para que eluda la detección de antivirus.

-

Incluir controladores que eliminan EDR y que terminan los productos de

seguridad antes del cifrado. -

Firmar código malicioso con certificados robados en los que Windows aún

confía. -

Proporcionar actualizaciones continuas a medida que los proveedores de

seguridad se ponen al día.

Esto no es una estrategia sofisticada de un estado nación, sino un servicio

comercial que ha hecho que la evasión de EDR sea accesible para grupos

criminales de nivel medio.

Algunas de estas herramientas son desarrolladas por grupos de ransomware.

Otras se compran en mercados clandestinos; se encontró evidencia de ello en

los registros de

chat filtrados del grupo Black Basta. En muchos casos, se utilizan ofertas de empaquetador como servicio

(Packer-as-a-Service) como HeartCrypt para ofuscar las

herramientas.

EDRKillShifter

fue creado por el grupo RansomHub y posteriormente obsoleto por una nueva

herramienta, que se detalla en la

publicación de Sophos, donde se analiza la evidencia del intercambio de herramientas y la

transferencia de conocimiento técnico entre grupos de ransomware que utilizan

diferentes compilaciones de la herramienta descrita.

AVKiller

Las herramientas de AVKiller se encuentran entre las miles de cargas útiles en

las muestras empaquetadas de HeartCrypt. En varios casos, la detección de esta

herramienta se produjo durante un ataque de ransomware en curso. Otros

defensores han detectado evidencia de esta herramienta, en particular

Cylerian. Existe posible evidencia de una versión temprana

detallada en una publicación de Palo Alto Networks

de enero de 2024.

Al ejecutarse, la carga útil se decodifica a sí misma; de hecho, es un

ejecutable altamente protegido. La alta protección del ejecutable es una de

las cinco características significativas que observamos:

- El código está altamente protegido.

- Busca un controlador con un nombre aleatorio de cinco letras.

- El controlador está firmado con un certificado comprometido.

- Afecta a múltiples proveedores de seguridad.

- Las distintas variante utilizan firma y certificados diferentes

- La lista de objetivos varía según la muestra.

¿Por qué sigue funcionando?

Windows tiene una falla de diseño en la validación de controladores. Si las

comprobaciones de revocación de certificados fallan o se agota el tiempo de

espera (lo que ocurre con frecuencia), Windows asume que el certificado

funciona correctamente y carga el controlador de todos modos.

Resultado:

Un certificado revocado en 2016 se sigue utilizando para firmar malware en

2025, y Windows lo trata como confiable.

Conexión con ransomware

El uso de herramientas de eliminación de HeartCrypt EDR killer se ha

detectado en ataques de ransomware. De hecho, se detectaron varias familias de

ransomware junto con la herramienta.

En un escenario de ataque típico, observamos el intento de ejecución del

dropper con HeartCrypt. Este descargaba un ejecutable de eliminación de EDR

altamente protegido, que a su vez cargaba un controlador firmado con una firma

comprometida.

Se ha observado la misma secuencia de eventos (EDR Killer -> ransomware)

con las siguientes familias de ransomware:

- Blacksuit

- RansomHug

- Medusa

- Qilin

- Dragonforce

- Crytox

- Lynx

- INC

-

…lo cual representa una lista impresionante de grupos de actores de amenazas

que compiten entre sí.

MedusaLocker fue un caso particularmente interesante que merece una

mención específica, ya que se cree que el actor de amenazas utilizó un RCE

Zero-Day en la aplicación SimpleHelp para obtener acceso inicial.

Conclusión

Quizás el aspecto más preocupante de esta investigación sea la evidencia que

sugiere el intercambio de herramientas y la transferencia de conocimiento

técnico entre grupos de ransomware rivales (Ransomhub, Qilin, DragonForce e

INC, por nombrar solo algunos). Si bien estos grupos compiten entre sí y

tienen diferentes modelos de negocio y afiliación, parece haber una fuga de

información y herramientas entre ellos.

Para ser claros, no se trata de que un solo binario del eliminador de EDR se

filtrara y se compartiera entre los actores de amenazas. En cambio, cada

ataque utilizó una versión diferente de la herramienta propietaria.

Además, todas las variantes se empaquetaron con el empaquetador como servicio

HeartCrypt, basado en suscripción. Por lo tanto, esto podría estar, al menos

en cierta medida, coordinado. Es posible que la información sobre la

disponibilidad y viabilidad del uso de HeartCrypt para este propósito se

comunicara a través de canales diseñados para este tipo de intercambio, aunque

quizás todos esos grupos de ransomware, por coincidencia, optaron por comprar

el mismo eliminador de EDR estándar.

Investigadores de

ESET publicaron recientemente

información sobre intercambios/filtraciones similares. Esto sugiere que el

ecosistema de ransomware es más complejo que un conjunto de grupos de

ransomware que compiten entre sí, lo que supone un nuevo problema para los

defensores.

Fuente:

MagicSword

| Sophos