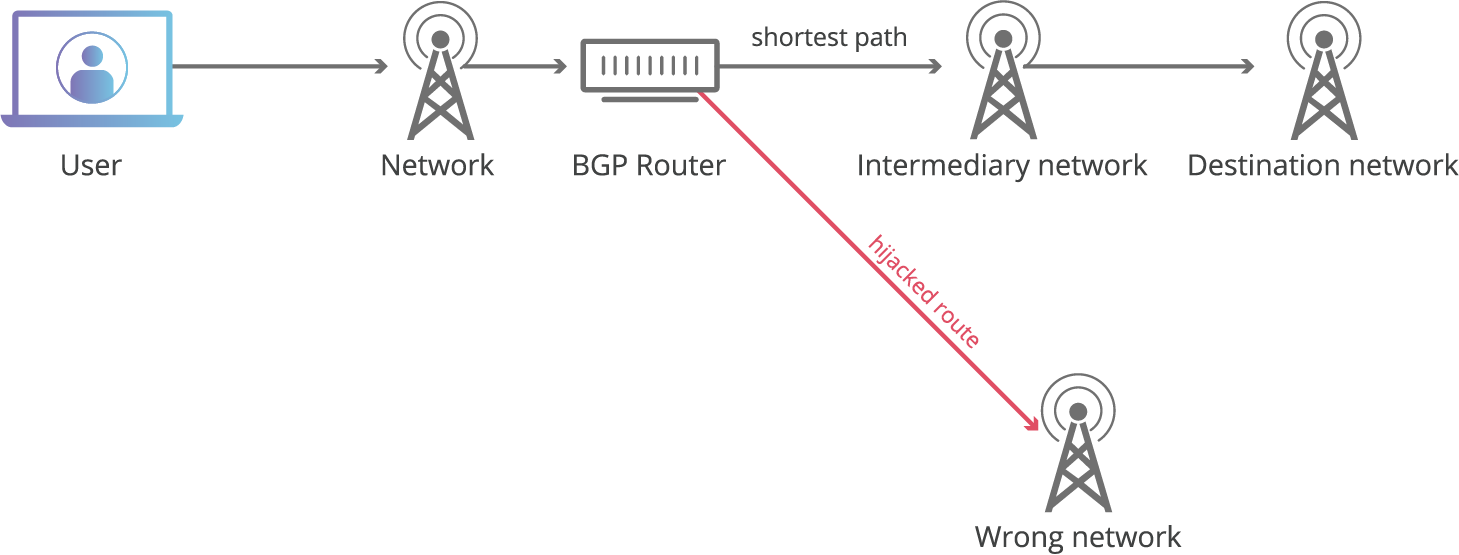

El

secuestro de BGP

se produce cuando los atacantes redirigen con fines maliciosos el tráfico de

Internet. Los atacantes logran esto al declarar de forma falsa que son los

propietarios de grupos de direcciones IP, llamados prefijos IP, de los que en

realidad no son propietarios, ni controlan ni enrutan. Un secuestro de BGP es

muy parecido a como si alguien cambiara todas las señales de un tramo de

autovía y redirigiera el tráfico de automóviles hacia las salidas incorrectas.

Se han producido muchos secuestros deliberados de BGP en el mundo real. Por

ejemplo, en abril de 2018, un proveedor ruso anunció una serie de prefijos IP

(grupos de direcciones IP) que, en realidad, pertenecían a servidores DNS de

Route53 Amazon. En resumen, el resultado final fue que a los usuarios que

intentaban iniciar sesión en un sitio de criptomonedas se les redirigió a una

versión falsa del sitio web controlada por los delincuentes.

BGP son las siglas de Border Gateway Protocol, y es el protocolo

de

enrutamiento de Internet. En otras palabras, proporciona direcciones para que el tráfico viaje de una

dirección IP a otra de la forma más eficiente posible.

Internet está compuesto de múltiples y grandes redes interconectadas. Al ser

un sistema descentralizado, no hay un órgano rector ni un policía de tráfico

que se encargue de establecer las mejores rutas para que los

paquetes de datos alcancen sus destinos de direcciones IP. Si no fuera por el BGP, el

tráfico web podría tardar mucho tiempo en llegar a su destino debido a un

enrutamiento ineficiente, o incluso no llegar nunca al destino previsto.

Un Sistema Autónomo (AS) es una gran red o grupo de redes gestionadas por una única

organización. Un AS puede contar con muchas subredes, pero todas comparten la

misma política de enrutamiento. Por lo general, un AS es un ISP o una

organización muy grande con su propia red y múltiples conexiones ascendentes

desde esa red a los ISP (esto se denomina «red con multiconexión»).

Por ejemplo, Cloudflare cuenta con centros de datos en 330 ciudades repartidas

por todo el mundo, todos los cuales emiten un ASN (AS13335) y los mismos

prefijos IP.

Debido a que BGP está diseñado para suponer que las redes interconectadas

dicen la verdad sobre las direcciones IP que poseen, el secuestro de BGP es

casi imposible de detener; imaginemos que nadie estuviera vigilando las

señales de la autovía, y que la única forma de saber si estas se han cambiado

con fines maliciosos fuera al constatar que muchos automóviles acababan en los

barrios equivocados. Sin embargo, para que se produzca un secuestro, los

atacantes tienen que controlar o poner en riesgo un enrutador con BGP que

sirva de puente entre un Sistema Autónomo y otro, así que no todo el

mundo puede llevar a cabo un secuestro de BGP.

¿Cómo se puede secuestrar el BGP?

Cuando un AS anuncia una ruta a prefijos IP que no controla en realidad, este

anuncio, si no se filtra, puede propagarse y añadirse a las tablas de

enrutamiento de los enrutadores de BGP por Internet. Desde ese momento, y

hasta que alguien se dé cuenta y corrija las rutas, el tráfico hacia esas IP

se dirigirá a ese AS. Sería como reclamar un territorio si no hubiera un

gobierno local que verificara y aplicara los títulos de propiedad.

BGP siempre favorece la ruta más corta y especifica a la dirección IP deseada.

Para que el secuestro de BGP tenga éxito, el anuncio de la ruta debe:

-

Ofrecer una ruta más específica al anunciar un rango más pequeño de

direcciones IP que los otros AS habían anunciado con anterioridad. -

Ofrecer una ruta más corta a ciertos bloques de direcciones IP. Además, no

todo el mundo puede anunciar rutas de BGP al conjunto de Internet. Para que

se produzca un secuestro de BGP, el anuncio lo debe realizar el operador de

un AS, o un actor malicioso que haya puesto en riesgo un AS (este segundo

caso es más improbable).

Según algunos cálculos, hay más de 80.000 sistemas autónomos en todo el mundo,

no es de extrañar que algunos no sean de fiar.

Como resultado del secuestro de BGP, el tráfico de Internet puede ir por el

camino equivocado, ser vigilado o interceptado, ir a un «agujero negro«, o ser dirigido a sitios web falsos como parte de un ataque en ruta. Además, los spammers pueden utilizar el secuestro de BGP, o la red de un AS

que lleva a cabo secuestros de BGP, para

falsificar

IP legítimas con para ser utilizadas como spam. Desde el punto de vista del

usuario, los tiempos de carga de las páginas aumentarán, porque las

solicitudes y las respuestas no seguirán la ruta de red más eficiente, y

pueden llegar a recorrer todo el mundo innecesariamente.

En el mejor de los casos, el tráfico solo tomará una ruta innecesariamente

larga, lo que aumentará la

latencia. En el peor de los casos, un atacante realizará un ataque en ruta, o

redirigirá a los usuarios a sitios web falsos para robar credenciales.

Medidas de protección

Aparte de la supervisión constante de cómo se enruta el tráfico de Internet,

los usuarios y las redes poco pueden hacer para prevenir los secuestros de

BGP.

BGP se diseñó para que Internet funcionara, y ciertamente lo hace. Pero el BGP

no se diseñó pensando en la seguridad. Se están desarrollando soluciones de

enrutamiento más seguras para Internet en su conjunto (como

BGPsec), pero

todavía no se han adoptado. De momento, el BGP es intrínsecamente vulnerable y

seguirá siéndolo.

Actualmente existen miles de proveedores de que no implementan medidas de

seguridad apropiadas para proteger. Por ejemplo, SpaceX Starlink (AS14593)

no implementa BGP de forma segura. Debería utilizar

RPKI

para proteger Internet de los secuestros de BGP pero no lo hace.

Con más de 800.000 rutas en Internet, es imposible comprobarlas manualmente.

La infraestructura de clave pública de recursos (RPKI) es un método de marco

de seguridad que asocia una ruta con un sistema autónomo. Utiliza criptografía

para validar la información antes de pasarla a los enrutadores.

Se puede consultar

https://isbgpsafeyet.com para ver si su

ISP implementa BGP de forma segura o si deja Internet vulnerable a secuestros

de rutas maliciosas.

Fuente:

Cloudflare