Google ha publicado actualizaciones de seguridad de emergencia para corregir

una vulnerabilidad de alta gravedad en el navegador web Chrome que podría

provocar el robo de cuentas tras una explotación exitosa.

Si bien no está claro si esta falla de seguridad se ha utilizado en ataques,

la compañía advirtió que cuenta con un exploit público, lo que suele

indicar una explotación activa.

«Google tiene conocimiento de informes que indican la existencia de un

exploit para CVE-2025-4664»,

declaró Google en un aviso de seguridad

publicado el miércoles.

La vulnerabilidad fue descubierta por el investigador de seguridad de

Solidlab, Vsevolod Kokorin, y se describe como una aplicación insuficiente de

políticas en el componente Loader de Google Chrome, que permite a atacantes

remotos filtrar datos de origen cruzado a través de páginas HTML maliciosas.

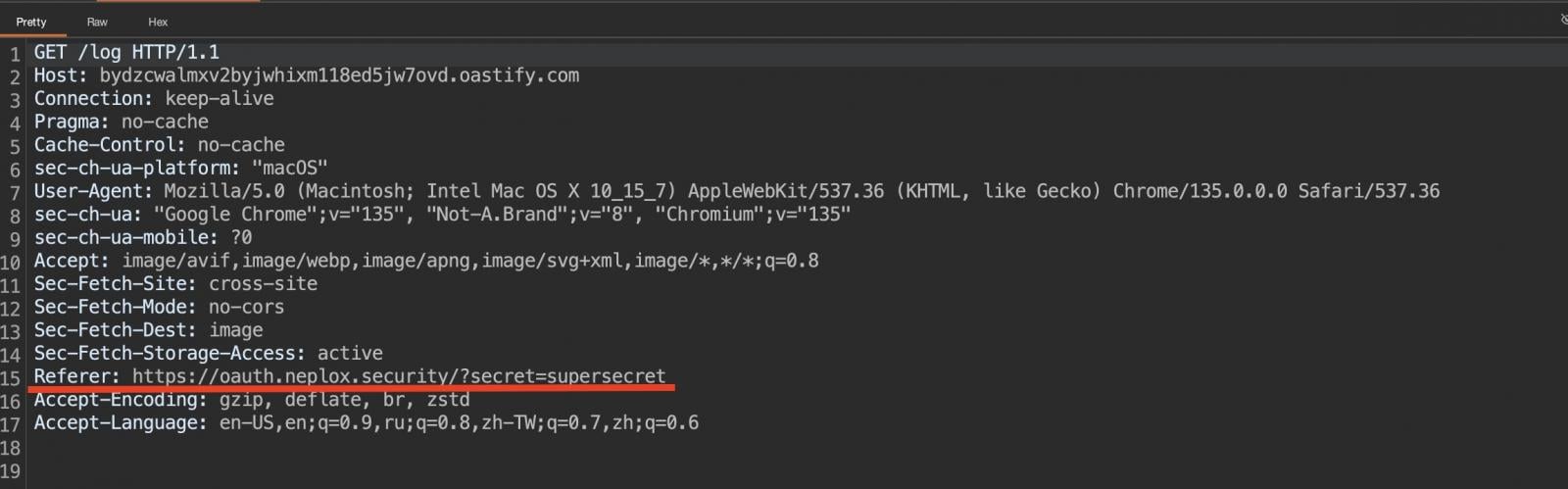

«Probablemente sepa que, a diferencia de otros navegadores, Chrome resuelve el

encabezado Link en las solicitudes de subrecursos. Pero ¿cuál es el problema?

El problema radica en que el encabezado Link puede establecer una política de

referencia. Podemos especificar una URL insegura y capturar todos los

parámetros de consulta»,

explicó Kokorin.

Los parámetros de consulta pueden contener datos confidenciales; por ejemplo,

en flujos OAuth, esto podría provocar una apropiación indebida de la cuenta.

Los desarrolladores rara vez consideran la posibilidad de robar parámetros de

consulta mediante una imagen de un recurso externo.

Google corrigió la falla para los usuarios del canal estable, con versiones

parcheadas (136.0.7103.113 para Windows/Linux y 136.0.7103.114 para macOS)

disponibles para usuarios de todo el mundo.

Los usuarios que no deseen actualizar Chrome manualmente también pueden

configurar el navegador para que busque nuevas actualizaciones automáticamente

y las instale después del siguiente lanzamiento.

En marzo,

Google también corrigió un error de día cero de alta gravedad en Chrome

(CVE-2025-2783), que se abusó para implementar malware en ataques de espionaje dirigidos a

organizaciones gubernamentales, medios de comunicación e instituciones

educativas rusas.

Los investigadores de Kaspersky que descubrieron el error de día cero

explotado activamente afirmaron que los atacantes utilizan exploits

CVE-2025-2783 para eludir las protecciones del entorno aislado de Chrome e

infectar sus objetivos con malware.

El año pasado,

Google parcheó 10 vulnerabilidades de día cero

reveladas durante la competición de hacking Pwn2Own o explotadas en ataques.

Fuente:

BC