Los investigadores han publicado exploits

de

prueba de concepto (PoC) para una vulnerabilidad crítica de Citrix

Netscaler, rastreado como

CVE-2025-5777 (CVSS 9.2)

y apodado

CitrixBleed2, advirtiendo que la falla es fácilmente explotable y puede robar con éxito

los tokens de sesión de usuario.

Este defecto se llama CitrixBleed2, ya que se parece mucho al error original

de

CitrixBleed (CVE-2023-4966) de 2023, que

fue explotado por pandillas de ransomware

y en

ataques a los gobiernos

para secuestrar sesiones de usuarios e incumplimiento de redes.

Citrix ya había publicado el parche en junio pasado.

La vulnerabilidad, que afecta a los dispositivos Citrix Netscaler ADC y

Gateway, permite a los atacantes recuperar el contenido de la memoria

simplemente enviando solicitudes malformadas durante los intentos de inicio de

sesión.

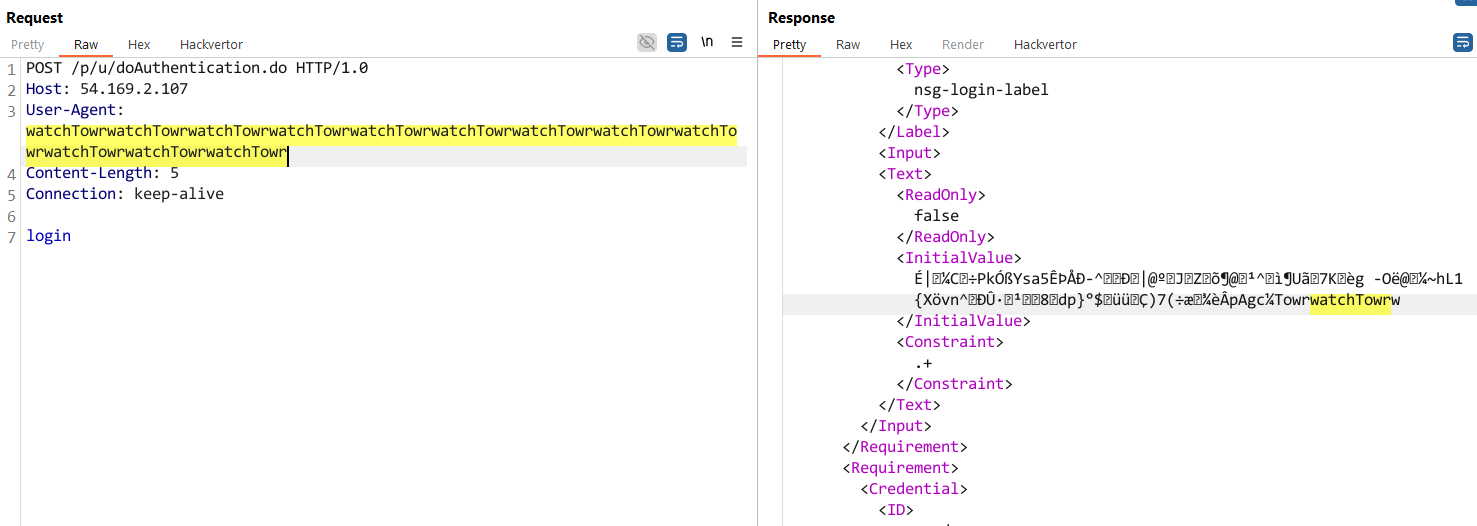

En los análisis técnicos publicados por primera vez por WatchToWr y luego

Horizon3, los investigadores confirmaron que la vulnerabilidad puede

explotarse enviando una solicitud de inicio de sesión incorrecta, donde el

parámetro "login=" se modifica, para enviarlo sin un signo igual

ni un valor.

Esto hace que el dispositivo NetScaler muestre el contenido de la memoria

hasta el primer carácter nulo en la sección

<InitialValue></InitialValue> de la respuesta, como

se muestra a continuación.

La falla es causada por el uso de la función SNPRINTF junto con una

cadena de formato que contiene la cadena de formato %.*s.

«El formato %.*s le dice a la función snprintf que imprima hasta N

caracteres, o deténgase en el primer byte nulo (\\0), lo que ocurra primero.

Ese byte nulo finalmente aparece en algún lugar de la memoria, por lo que si

bien la filtración no se ejecuta indefinidamente, aún obtienes un puñado de

bytes con cada invocación»,

explica el informe de WatchToWr.

«Entonces, cada vez que ingresas ese endpoint sin el =, traes más datos de

pila no inicializados en la respuesta».

Según Horizon3, cada solicitud se filtra aproximadamente 127 bytes de datos, lo que permite

a los atacantes realizar solicitudes HTTP repetidas para extraer contenidos de

memoria adicionales hasta que encuentren los datos confidenciales que están

buscando. Si bien los intentos de WatchToWr no tuvieron éxito, Horizon3

demostró que podrían explotar este defecto para robar tokens de sesión de

usuarios.

¿Explotado o no?

Citrix continúa afirmando que la falla no se está explotando activamente y la

compañía

publicó un post

blog sobre la vulnerabilidad.

«Actualmente, no hay evidencia que sugiera la explotación de

CVE-2025-5777», se lee en la publicación del blog.

Sin embargo, un

informe de junio de la firma de ciberseguridad ReliaQuest indica

que hay evidencia de que CVE-2025-5777 puede haber sido explotado en ataques,

y la compañía ve un aumento en los secuestros de sesión de usuarios. Además,

el investigador de seguridad

Kevin Beaumont disputa la declaración de Citrix, diciendo que la vulnerabilidad ha sido explotada activamente desde mediados

de junio, y los atacantes aprovechan el error para descargar la memoria y las

sesiones de secuestro.

Destacó los siguientes indicadores de compromiso:

-

En los registros de NetScaler, las solicitudes de publicación repetidas a

*doAuthentication*donde cada uno produce 126 bytes de RAM

-

En los registros de NetScaler, las solicitudes a la

doAauthentication.docon"Content-longitud: 5" -

En los registros de usuario NetScaler, líneas con

*LOGOFF*y

user = "*#*"(es decir, un símbolo «#» como nombre de usuario).

«El soporte de Citrix no reveló ningún IOC y, al igual que sucedió con

Citrixbleed, sigue afirmando que no hay explotación activa. Citrix tiene que

mejorar con esto, están perjudicando a los clientes».

Citrix ha lanzado parches para abordar CVE-2025-5777, y se insta a todas las organizaciones a aplicarlos de inmediato ahora que

las exploits públicas están disponibles.

Fuente:

BC