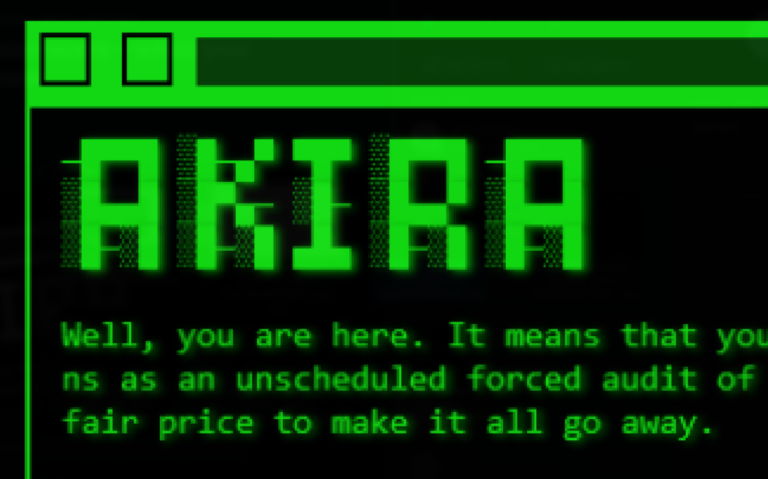

Los dispositivos VPN SSL de SonicWall se han convertido en el objetivo de

ataques de ransomware Akira como parte de un nuevo aumento de actividad

observado a finales de julio de 2025.

«En las intrusiones analizadas, se observaron múltiples intrusiones previas

al ransomware en un corto período de tiempo, cada una involucrando acceso a

VPN a través de VPN SSL de SonicWall», declaró Julian Tuin, investigador de Arctic Wolf Labs, en un

informe.

La empresa de ciberseguridad sugirió que

los ataques podrían estar explotando una falla de seguridad aún no

determinada en los dispositivos, lo que significaría una vulnerabilidad

Zero-Day,

dado que algunos de los incidentes afectaron a dispositivos SonicWall con

parches completos. Sin embargo, no se ha descartado la posibilidad de ataques

basados en credenciales para el acceso inicial.

El repunte de ataques que involucran VPN SSL de SonicWall se registró por

primera vez el 15 de julio de 2025, aunque Arctic Wolf afirmó haber observado

inicios de sesión maliciosos similares en VPN desde octubre de 2024, lo que

sugiere esfuerzos constantes para atacar los dispositivos.

Se observó un breve intervalo entre el acceso inicial a la cuenta VPN SSL y el

cifrado del ransomware, según se indicó.

«A diferencia de los inicios de sesión legítimos en VPN, que suelen

provenir de redes operadas por proveedores de servicios de internet de banda

ancha, los grupos de ransomware suelen utilizar servidores privados

virtuales (VPS) para la autenticación de VPN en entornos comprometidos».

Como medida de mitigación, se recomienda a las organizaciones que

consideren deshabilitar el servicio VPN SSL de SonicWall hasta que se

publique e implemente un parche, dada la probabilidad de una vulnerabilidad

de día cero.

Otras prácticas recomendadas incluyen la implementación de la autenticación

multifactor (MFA) para el acceso remoto, la eliminación de cuentas de usuario

del firewall local inactivas o sin uso y el mantenimiento de la higiene de

contraseñas.

Fuente:

THN