Investigadores de seguridad cibernética

han presentado nuevos hallazgos

relacionados con un problema de seguridad ahora soluciondo en el

protocolo de comunicación de llamadas de procedimiento remoto de Windows de

Microsoft (RPC) que podría ser abusado por un atacante para realizar ataques

de falsificación y hacerse pasar por un servidor conocido.

La vulnerabilidad, identificada como CVE-2025-49760 (CVSS: 3.5), ha sido

descrito como un error de falsificación de almacenamiento de Windows.

Fue arreglado en julio de 2025 como parte de su actualización mensual

del martes de parche. Los detalles del defecto de seguridad

fueron compartidos

por el investigador de SafeBreach, Ron Ben Yizhak, en la Conferencia de

Seguridad DEF CON 33 esta semana.

«El control externo del nombre de archivo o la ruta en el almacenamiento de

Windows permite que un atacante autorizado realice la suplantación de

suplantación en una red»,

dijo la compañía en un aviso

publicado el mes pasado.

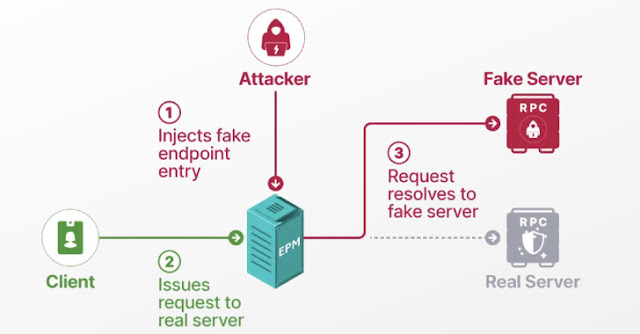

El protocolo RPC de Windows utiliza identificadores universalmente únicos

(UUID) y un mapeador de punto final (EPM) para habilitar el uso de puntos

finales dinámicos en las comunicaciones del servidor cliente y conectar un

cliente RPC a un punto final registrado por un servidor.

La vulnerabilidad esencialmente permite manipular un componente central del

protocolo RPC y en el escenario de lo que se llama un ataque de envenenamiento

EPM que permite a los usuarios no privilegiados pasar como un servicio

legítimo con el objetivo de coaccionar un proceso protegido para autenticarse

contra un servidor arbitrario de un atacante elección.

Dado que el funcionamiento de EPM es análogo al del DNS (asigna un UUID de

interfaz a un punto final, solo que el DNS resuelve un dominio a una dirección

IP), el ataque se desarrolla como un

envenenamiento de DNS, en el que un actor de amenaza manipula los datos de DNS para redirigir a

los usuarios a sitios web maliciosos.

- Envenenar EPM

- Disfrazarse como un servidor RPC legítimo

- Manipular clientes RPC

-

Lograr un escalamiento de privilegio local/de dominio a través de un ataque

con

ESC8

«Me sorprendió descubrir que nada me impidió registrar interfaces

integradas conocidas que pertenecen a los servicios principales», dijo Ben Yizhak en un informe.

«Esperaba, por ejemplo, si el defensor de Windows tuviera un identificador

único, ningún otro proceso podría registrarlo. Pero ese no fue el caso».

SafeBreach también ha lanzado una herramienta llamada

RPC-Racer

que se puede utilizar para marcar los servicios de RPC inseguros (por ejemplo,

el servicio de almacenamiento o el storsvc.dll) y

manipular

un

Protected Process Light

(PPL) (por ejemplo, el servicio de optimización de entrega o dosvc.dll)

para autenticar la cuenta de máquina contra cualquier servidor seleccionado

por el atacante.

Fuente:

THN