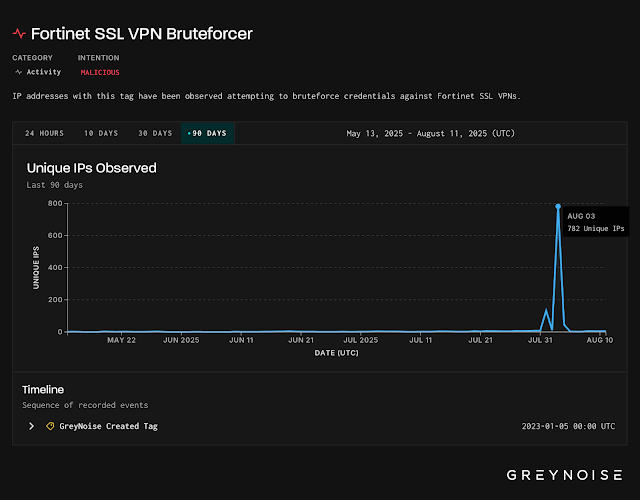

Investigadores de ciberseguridad advierten de un aumento significativo en el

tráfico de fuerza bruta dirigido a dispositivos VPN SSL de Fortinet. La

actividad coordinada, según la firma de inteligencia de amenazas GreyNoise,

se observó

el 3 de agosto de 2025, con más de 780 direcciones IP únicas participando en

la operación.

Todas las direcciones IP se

han clasificado como maliciosas, y las IP provienen de Estados Unidos, Canadá, Rusia y Países Bajos. Los

objetivos de la actividad de fuerza bruta incluyen Estados Unidos, Hong Kong,

Brasil, España y Japón.

«El tráfico observado también tenía como objetivo nuestro perfil FortiOS,

lo que sugiere un ataque deliberado y preciso a las VPN SSL de Fortinet»,

declaró GreyNoise.

«No se trató de una actividad oportunista, sino de una actividad

focalizada».

La compañía también señaló que identificó dos oleadas de ataques distintas

antes y después del 5 de agosto: una, una actividad prolongada de fuerza bruta

vinculada a una única firma TCP que se mantuvo relativamente estable a lo

largo del tiempo, y la otra, que implicó una ráfaga repentina y concentrada de

tráfico con una firma TCP diferente.

«Si bien el tráfico del 3 de agosto tuvo como objetivo el perfil de

FortiOS, el tráfico registrado con firmas TCP y de cliente (una metafirma) a

partir del 5 de agosto no afectó a FortiOS», señaló la compañía.

«En cambio, afectó de forma constante a nuestro FortiManager».

Esto indicó un cambio en el comportamiento del atacante: posiblemente la misma

infraestructura o conjunto de herramientas se está migrando a un nuevo

servicio orientado a Fortinet.

Además, un análisis más profundo de los datos históricos asociados con la

huella TCP posterior al 5 de agosto reveló un pico anterior en junio con una

firma de cliente única que se resolvió en un dispositivo FortiGate en un

bloque de ISP residencial administrado por Pilot Fiber Inc. Esto plantea la

posibilidad de que las herramientas de fuerza bruta se probaran o lanzaran

inicialmente desde una red doméstica. Una hipótesis alternativa es el uso de

un proxy residencial.

Este desarrollo se produce en el contexto de hallazgos que indican que los

picos de actividad maliciosa suelen ir seguidos de la divulgación de un nuevo

CVE que afecta a la misma tecnología en un plazo de seis semanas.

«Estos patrones eran exclusivos de las tecnologías de borde empresarial

como las VPN, los firewalls y las herramientas de acceso remoto, los mismos

tipos de sistemas que son cada vez más atacados por actores de amenazas

avanzadas»,

señaló la compañía.

PLUS: Fortinet advierte sobre la vulnerabilidad de FortiSIEM (CVE-2025-25256) con código de exploit en el bloqueo

Fortinet está alertando a los clientes de un defecto crítico de seguridad en FortiSIEM, para el cual dijo que existe una exploit público. La vulnerabilidad, rastreada como CVE-2025-25256, tiene una puntuación CVSS de 9.8.

«Una neutralización inadecuada de elementos especiales utilizados en una vulnerabilidad de comando OS (‘inyección de comandos OS’) [CWE-78] en FortiSIEM puede permitir que un atacante no autenticado ejecute código o comandos no autorizados a través de solicitudes de CLI diseñadas», dijo la compañía.

Las siguientes versiones se ven afectadas por el defecto:

- FortiSIEM 6.1, 6.2, 6.3, 6.4, 6.5, 6.6 (Migrate to a fixed release)

- FortiSIEM 6.7.0 through 6.7.9 (Upgrade to 6.7.10 or above)

- FortiSIEM 7.0.0 through 7.0.3 (Upgrade to 7.0.4 or above)

- FortiSIEM 7.1.0 through 7.1.7 (Upgrade to 7.1.8 or above)

- FortiSIEM 7.2.0 through 7.2.5 (Upgrade to 7.2.6 or above)

- FortiSIEM 7.3.0 through 7.3.1 (Upgrade to 7.3.2 or above)

- FortiSIEM 7.4 (Not affected)

Fortinet reconoció que «existe un exploit práctico para esta vulnerabilidad y se encontró en la naturaleza», pero no compartió ningún detalle adicional sobre el mismo.

Fuente:

THN