Se ha descubierto que los plugins populares de gestión de contraseñas para

navegadores web son susceptibles a vulnerabilidades de seguridad relacionadas

con el clickjacking, que podrían explotarse para robar credenciales de

cuentas, códigos de autenticación de dos factores (2FA) y datos de tarjetas de

crédito bajo ciertas condiciones.

El investigador de seguridad independiente Marek Tóth denominó a esta técnica

«clickjacking de extensiones basado en el Modelo de Objetos de Documento

(DOM)», y

presentó los hallazgos

en la conferencia de seguridad DEFCON 33 a principios de este mes.

«Un solo clic en cualquier lugar de un sitio web controlado por un atacante

podría permitirle robar datos de los usuarios (datos de tarjetas de crédito,

datos personales, credenciales de inicio de sesión, incluyendo TOTP)»,

afirmó Tóth.

«La nueva técnica es general y puede aplicarse a otros tipos de

extensiones».

El clickjacking, también llamado corrección de la interfaz de usuario (UI

redressing), se refiere a un tipo de ataque en el que se engaña a los usuarios

para que realicen una serie de acciones en un sitio web que parecen

inofensivas, como hacer clic en botones, cuando, en realidad, están siguiendo

las instrucciones del atacante sin darse cuenta.

La nueva técnica descrita por Tóth consiste básicamente en usar un

script malicioso para manipular elementos de la interfaz de usuario de

una página web que las extensiones del navegador inyectan en el DOM (por

ejemplo, las solicitudes de autocompletado), haciéndolos invisibles al

establecer su opacidad a cero.

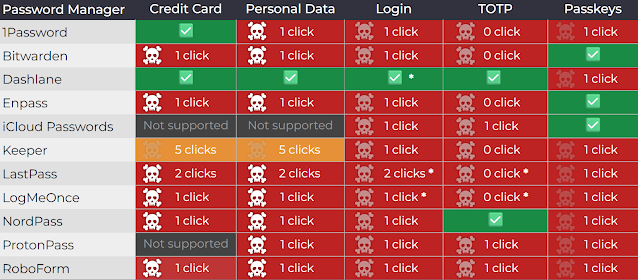

La investigación se centró específicamente en 11 complementos populares

para navegadores de gestores de contraseñas, desde 1Password hasta iCloud

Passwords, todos ellos susceptibles al secuestro de clics basado en

extensiones del DOM.

En conjunto, estas extensiones cuentan con millones de usuarios.

Para llevar a cabo el ataque, un atacante solo tiene que crear un sitio web

falso con una ventana emergente intrusiva, como una pantalla de inicio de

sesión o un banner de consentimiento de cookies, e integrar un formulario de

inicio de sesión invisible. Al hacer clic en el sitio para cerrar la ventana

emergente, el administrador de contraseñas rellena automáticamente la

información de las credenciales y la exfiltra a un servidor remoto.

«Todos los administradores de contraseñas rellenaban las credenciales no

solo del dominio principal, sino también de todos los subdominios. Un

atacante podría encontrar fácilmente vulnerabilidades XSS u otras

vulnerabilidades y robar las credenciales almacenadas del usuario con un

solo clic (10 de 11), incluyendo TOTP (9 de 11). En algunos casos, también

se podría explotar la autenticación con clave de acceso (8 de 11)».

Tras una divulgación responsable, seis de los proveedores aún no han

publicado correcciones para el defecto:

- 1Password Password Manager 8.11.4.27

- Apple iCloud Passwords 3.1.25

- Bitwarden Password Manager 2025.7.0

- Enpass 6.11.6

- LastPass 4.146.3

- LogMeOnce 7.12.4

Socket, empresa de seguridad de la cadena de suministro de software, que

revisó la investigación de forma independiente,

afirmó

que Bitwarden, Enpass e iCloud Passwords están trabajando activamente en

correcciones, mientras que 1Password y LastPass las calificaron como

informativas. También se ha puesto en contacto con US-CERT para asignar

identificadores CVE a los problemas identificados.

Hasta que haya correcciones disponibles, se recomienda a los usuarios

desactivar la función de autocompletado en sus gestores de contraseñas y

usar únicamente copiar y pegar.

«Para los usuarios de navegadores basados en Chromium, se recomienda

configurar el acceso al sitio para que se abra al hacer clic en la

configuración de la extensión», explicó Tóth.

«Esta configuración permite a los usuarios controlar manualmente la función

de autocompletar».

Fuente:

THN