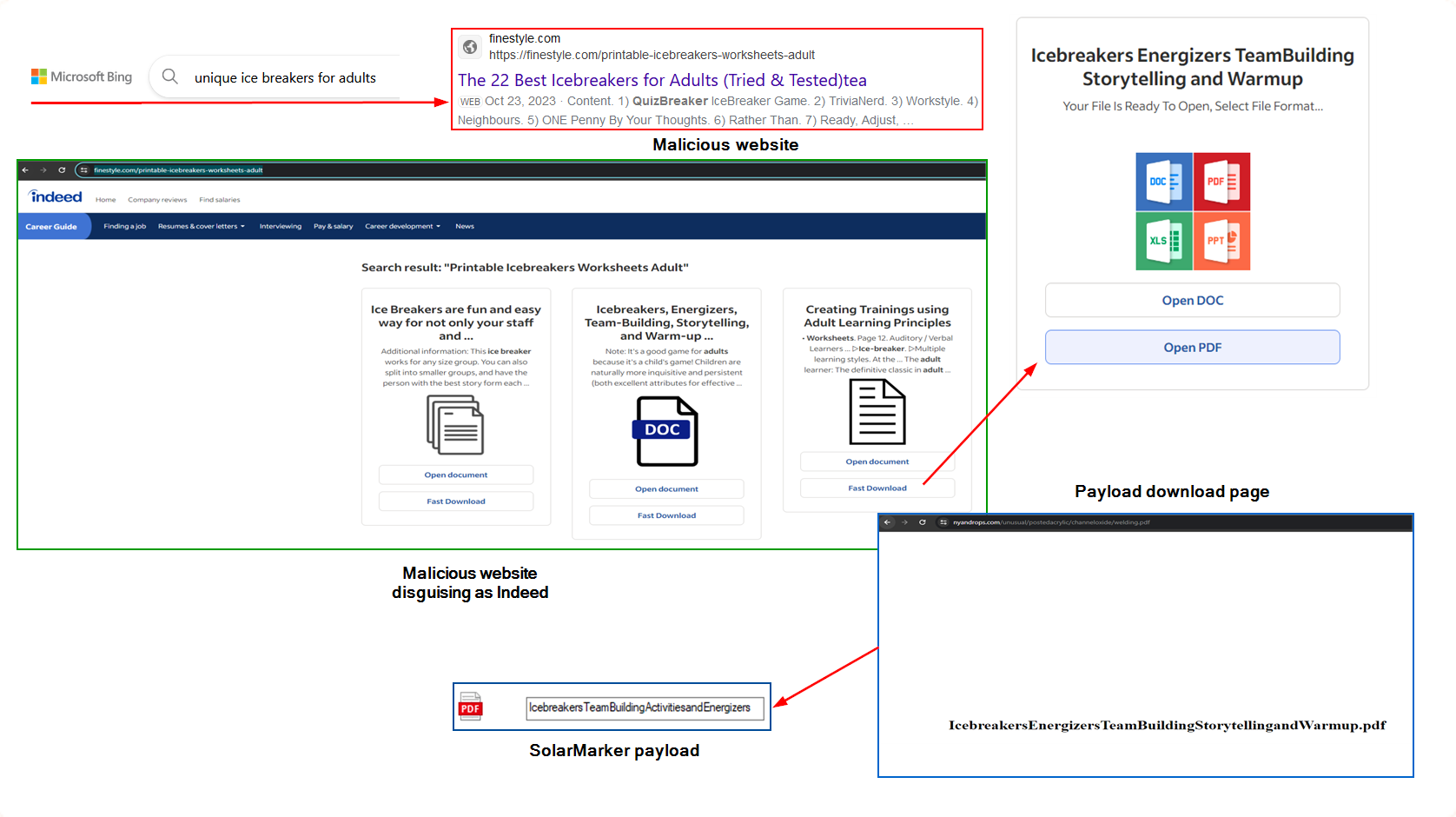

Analistas han identificado un ataque de descarga automática que aprovechaba el

malware SolarMarker, donde el ataque estaba dirigido a usuarios que buscaban

actividades de formación de equipos en Bing. La Unidad de Respuesta a Amenazas (TRU) de eSentire investigó una infección del malware SolarMarker en abril de 2024, cuando el ataque comenzó con una descarga no autorizada de un usuario que buscaba ideas de formación de equipos en Bing.

Los atacantes engañaron a la víctima para que descargara un documento

aparentemente inofensivo redirigiendo al usuario a un sitio web malicioso,

haciéndose pasar por la plataforma legítima de búsqueda de empleo Indeed.

Sin embargo, este archivo descargado era en realidad la carga útil de

SolarMarker que, tras su ejecución, implementa componentes maliciosos

adicionales, StellarInjector y SolarPhantom, para comprometer aún más el

sistema.

SolarMarker ha cambiado sus tácticas, ya que anteriormente la puerta trasera

estaba incrustada directamente en el código y ahora el malware incrusta la

puerta trasera en la sección de recursos de un archivo cifrado con AES.

Una vez ejecutada, la carga inicial muestra un mensaje de error falso y la

puerta trasera se conecta a los servidores de comando y control (C2) en un par de direcciones IP. La configuración de la puerta trasera revela que el sistema de destino es

Windows 10 x86 y tiene privilegios limitados. Apunta a los datos de navegación de Firefox y extrae la ruta del perfil del

usuario y roba información. Es interesante observar que para esta carga útil inicial, SolarMarker utiliza

dos certificados diferentes de DigiCert y GlobalSign.

Lo que destaca el uso de envenenamiento de SEO, sitios web falsos que

se hacen pasar por legítimos y la necesidad de vigilancia del usuario y

actualizaciones de seguridad.

Fuente: eSentire