Según un nuevo estudio académico, un creciente número de proveedores de eSIM para viajes están redirigiendo

silenciosamente los datos de los usuarios a través de redes en China y otros

países inesperados, exponiendo a los viajeros a riesgos de vigilancia y

jurisdiccionales.

Como ocurre con muchas tecnologías, las eSIM no están exentas de aspectos

oscuros: los enumera un

paper reciente [PDF] de los investigadores Maryam Motallebighomi, Jason Veara,

Evangelos Bitsikas y Aanjhan Ranganathan, de la Universidad Northeastern de

Boston, Massachusetts, presentado en el 34.º Simposio de Seguridad USENIX en

Seattle.

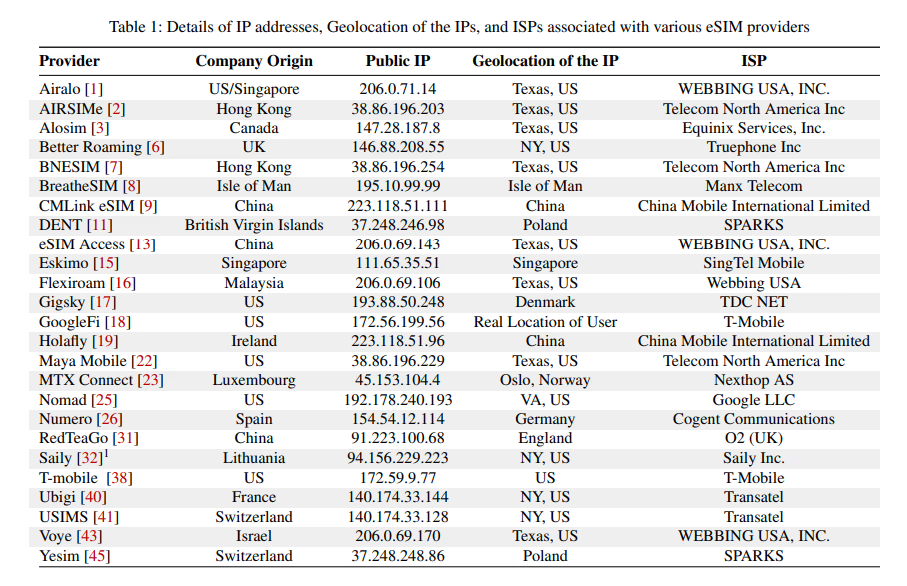

Los investigadores examinaron 25 servicios eSIM populares, entre ellos Airalo,

AIRSIMe, Alosim, Better Roaming, BNESIM, BreatheSIM, CMLink eSIM, DENT, eSIM

Access, Eskimo, Flexiroam, GigSky, Google Fi, Holafly, Maya Mobile, MTX

Connect, Nomad, Numero eSIM, RedTeaGo, Saily, T-Mobile, Ubigi, USIMS, Voye y

Yesim, y descubrieron que muchos perfiles redirigían el tráfico a través de

infraestructuras fuera del destino del usuario, con una frecuencia

desproporcionada de operadores chinos. En algunos casos, el tráfico de los

usuarios europeos se dirigía a Asia antes de llegar a Internet, sin que los

proveedores informaran al respecto.

«La dirección IP de destino y la ubicación física del usuario a menudo no

coinciden, lo que significa que los datos se enrutan a través de terceros

países sin el conocimiento de los viajeros», afirmaron los investigadores.

«Esto genera inquietudes sobre la privacidad, la interceptación legal y el

cumplimiento de las leyes locales de protección de datos».

Preocupaciones de seguridad más allá del enrutamiento

Estas revelaciones surgen en medio de un escrutinio más amplio sobre la

seguridad de las eSIM. En julio de 2025, la firma de seguridad

Security Explorations reveló una vulnerabilidad en la eUICC de Kigen, utilizada en miles de millones de dispositivos en todo el mundo. La falla

permitía que perfiles maliciosos instalaran applets no autorizados, un riesgo

que ya se ha corregido según los nuevos estándares de la GSMA.

Por otra parte, investigadores en Polonia demostraron cómo los perfiles de

eSIM clonados podían secuestrar silenciosamente la identidad de un suscriptor,

interceptando mensajes y llamadas en tiempo real. Estos hallazgos ponen de

relieve que las eSIM, a pesar de promocionarse como más seguras que las SIM

físicas, no son inmunes a la explotación.

Aumento de casos de fraude con eSIM

El fraude relacionado con la tecnología eSIM también está en aumento. En el

Reino Unido, los informes de ataques de intercambio de SIM (en los que los

delincuentes engañan a los operadores para que transfieran el número de la

víctima a una eSIM fraudulenta) aumentaron de menos de 300 en 2023 a casi

3.000 en 2024. Las pérdidas han superado los 5 millones de libras, según The

Times. Los usuarios de edad avanzada se encontraban entre las víctimas más

frecuentes.

El comportamiento silencioso y proactivo de las eSIM genera alertas

Uno de los hallazgos más inquietantes del estudio de Northeastern fue que

ciertos perfiles de eSIM presentaban un comportamiento silencioso y proactivo

sin la intervención del usuario. Por ejemplo, cuando los investigadores

instalaron un perfil de acceso a eSIM, el dispositivo inició inmediatamente

una conexión en segundo plano a un servidor en Singapur, incluso antes de que

el usuario realizara una llamada o navegara por Internet. De igual manera, un

perfil de Holafly activó la recepción automática de un SMS de un número de

Hong Kong, sin que el usuario solicitara ni autorizara ninguna actividad de

mensajería.

Estas acciones proactivas resaltan cómo las eSIM pueden abrir canales de

comunicación ocultos que eluden la consciencia y el consentimiento del

usuario. En entornos SIM tradicionales, la mayor parte de la actividad en

segundo plano está estrictamente controlada por el operador. Sin embargo, con

las eSIM para viajes, el comportamiento puede variar considerablemente según

cómo el revendedor o la plataforma configure el perfil. Esto plantea serias

dudas sobre la transparencia, la interceptación legal y si este «tráfico

silencioso» podría explotarse para el rastreo, la recopilación de datos o

incluso la vigilancia selectiva.

Falta de transparencia

Lo que más preocupa a los expertos es la opacidad. Muchos proveedores de eSIM

no revelan dónde se enruta el tráfico, lo que hace casi imposible que los

clientes evalúen los riesgos.

«Los consumidores asumen que sus datos fluyen localmente, pero en realidad,

pueden pasar por jurisdicciones con leyes de vigilancia muy diferentes», afirmó el analista de telecomunicaciones Patrick Donegan.

Algunos proveedores defienden esta práctica como una necesidad técnica,

alegando acuerdos de roaming y rentabilidad. Sin embargo, los defensores de la

privacidad argumentan que el enrutamiento no revelado socava la confianza del

usuario y podría contravenir el RGPD y otros marcos regionales de privacidad.

Una barrera sorprendentemente baja para convertirse en revendedor de eSIM

Los investigadores de Northeastern también descubrieron lo sencillo que es

establecerse como revendedor de eSIM, lo que generó alertas sobre la

supervisión y la seguridad del usuario. Al registrarse en plataformas como

eSIMaccess y Telnyx, pudieron lanzar su propia tienda de eSIM con tan solo una

dirección de correo electrónico válida y un método de pago.

A pesar de los mínimos requisitos de entrada, los revendedores obtuvieron

acceso completo a datos confidenciales de los suscriptores, incluyendo números

IMSI, identificadores de dispositivos e incluso información de ubicación con

una precisión de hasta 800 metros.

En el caso de Telnyx, la plataforma también permitió a los revendedores enviar

mensajes SMS directamente a los usuarios. El hallazgo pone de relieve una

grave brecha regulatoria: mientras que los OMV tradicionales se enfrentan a un

estricto cumplimiento normativo y auditorías, la reventa de eSIM puede ser

realizada casi instantáneamente por prácticamente cualquier persona, lo que

expone a los clientes a riesgos que quizás ni siquiera sepan que existen.

Qué significa realmente el comportamiento silencioso de una eSIM:

1. Pérdida de visibilidad y control

Cuando un perfil de eSIM se conecta silenciosamente a servidores (como eSIM

Access, que llega a Singapur) o recupera SMS sin tu intervención (como

Holafly, que extrae uno de Hong Kong), no sabes qué datos salen de tu teléfono

ni por qué. Para un viajero, esto significa que tu tráfico podría estar

expuesto incluso antes de abrir un navegador.

2. Exposición a vigilancia e interceptación

Si la conexión silenciosa se realiza a través de redes en China, Hong Kong u

otras jurisdicciones con amplios poderes de vigilancia, tu dispositivo podría

estar sujeto a vigilancia fuera de las protecciones legales del país en el que

te encuentras físicamente. Esto supone un verdadero riesgo para la privacidad

y la seguridad.

3. Fuga de datos y elaboración de perfiles

Las conexiones en segundo plano pueden revelar los identificadores de tu

dispositivo, el IMSI y la ubicación aproximada, lo suficiente como para crear

un perfil de usuario o rastrear movimientos. Esto es especialmente preocupante

cuando los revendedores (con barreras de entrada muy bajas) tienen acceso a

esas fuentes de datos.

4. Posible vector de fraude

La recuperación silenciosa de SMS es particularmente arriesgada, ya que los

SMS siguen utilizándose ampliamente para la banca y la autenticación de dos

factores. Si un perfil puede recuperar SMS en segundo plano, una plataforma de

revendedor comprometida o un agente malicioso podría abusar de ese canal.

5. Costos ocultos para viajeros

Incluso si no ocurre nada malicioso, el tráfico en segundo plano que se enruta

a través de redes inesperadas puede generar cargos de roaming no deseados o

consumir datos prepago sin su conocimiento, un problema práctico para los

viajeros con presupuesto limitado.

En resumen: Para un viajero frecuente, esto no es solo una peculiaridad

técnica, sino una combinación de riesgo de privacidad, exposición al fraude y

costo oculto. Esto significa que su «eSIM de viaje práctica» podría actuar

como un operador silencioso con el que nunca se ha acordado, decidiendo adónde

van sus datos y qué servicios en segundo plano se ejecutan.

Qué pueden hacer los viajeros

Los expertos recomiendan a los viajeros:

-

Elegir proveedores que divulguen sus políticas de enrutamiento y residencia

de datos. -

Habilitar la autenticación robusta en las cuentas de los operadores para

reducir el riesgo de fraude. -

Utilizar una VPN confiable al gestionar comunicaciones confidenciales en el

extranjero. -

Actualizar los dispositivos para corregir las vulnerabilidades conocidas de

las eSIM.

A medida que se acelera la adopción global de eSIM (la GSMA proyecta 7 mil

millones de dispositivos eSIM activos para 2030), la transparencia y la

rendición de cuentas en torno al enrutamiento serán fundamentales. Hasta

entonces, advierten los expertos, los viajeros podrían estar cediendo sus

datos a redes extranjeras sin saberlo.

Fuente: Alertify.eu