Una contraseña débil permitió que el ransomware Akira destruyera KNP

Logistics, con 158 años de antigüedad, lo que provocó una demanda de rescate de 5 millones de libras y la pérdida

de

700 puestos de trabajo.

La mayoría de las empresas no superan su quinto aniversario; los estudios

demuestran que aproximadamente el 50% de las pequeñas empresas fracasan en los

primeros cinco años. Por eso, cuando KNP Logistics Group (anteriormente

Knights of Old) celebró más de un siglo y medio de operaciones, dominaba el

arte de la supervivencia. Durante 158 años, KNP se adaptó y perduró,

construyendo una empresa de transporte que operaba 500 camiones en todo el

Reino Unido. Pero en junio de 2025, una contraseña fácil de adivinar provocó

la caída de la empresa en cuestión de días.

La empresa con sede en Northamptonshire fue víctima del grupo de ransomware

Akira después de que atacantes obtuvieran acceso adivinando la contraseña

débil de un empleado. Los atacantes no necesitaron una sofisticada campaña de

phishing ni un exploit de día cero; solo necesitaban una contraseña tan simple

que los ciberdelincuentes pudieran adivinarla correctamente.

Cuando falla la seguridad básica, todo se derrumba.

Independientemente de los mecanismos de seguridad avanzados que tenga

implementados su organización, todo se derrumba si fallan las medidas de

seguridad básicas. En el ataque a KNP, Akira atacó los sistemas conectados a

internet de la empresa,

encontró la credencial de un empleado sin autenticación multifactor y

adivinó la contraseña.

Una vez dentro, desplegaron su ransomware por toda la infraestructura digital

de la empresa.

Pero los delincuentes no se limitaron a cifrar datos empresariales críticos.

También destruyeron las copias de seguridad y los sistemas de recuperación

ante desastres de KNP, impidiendo que la empresa pudiera recuperarse sin pagar

el rescate. Los delincuentes exigieron aproximadamente 5 millones de libras

esterlinas, dinero que la empresa de transporte no tenía.

KNP contaba con el cumplimiento normativo de TI estándar del sector y un

seguro contra ciberataques, pero ninguna de estas protecciones fue suficiente

para mantener la organización en funcionamiento. Las operaciones se

paralizaron. Todos los camiones quedaron fuera de servicio. Todos los datos

empresariales permanecieron bloqueados. El equipo de crisis contratado por las

aseguradoras lo describió como «el peor escenario posible» para cualquier

organización.

En cuestión de semanas, KNP entró en concurso de acreedores y 700 empleados

perdieron sus empleos.

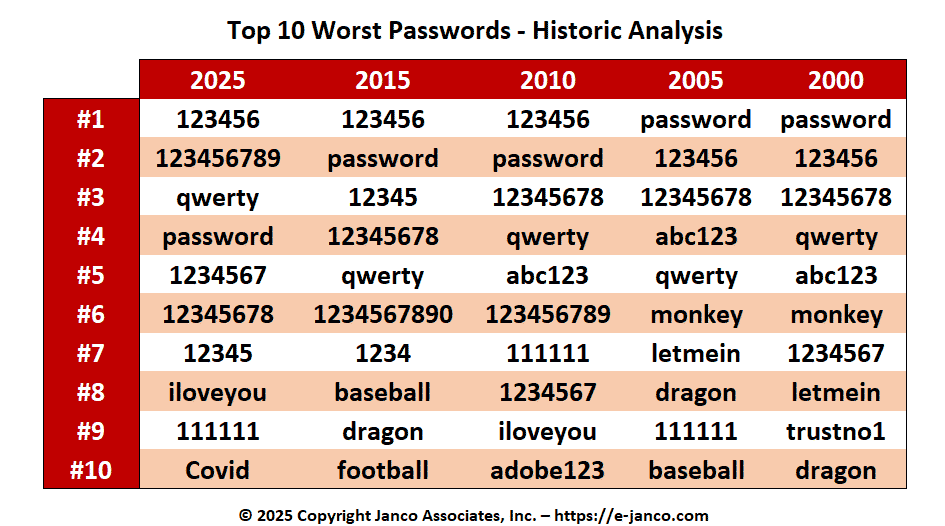

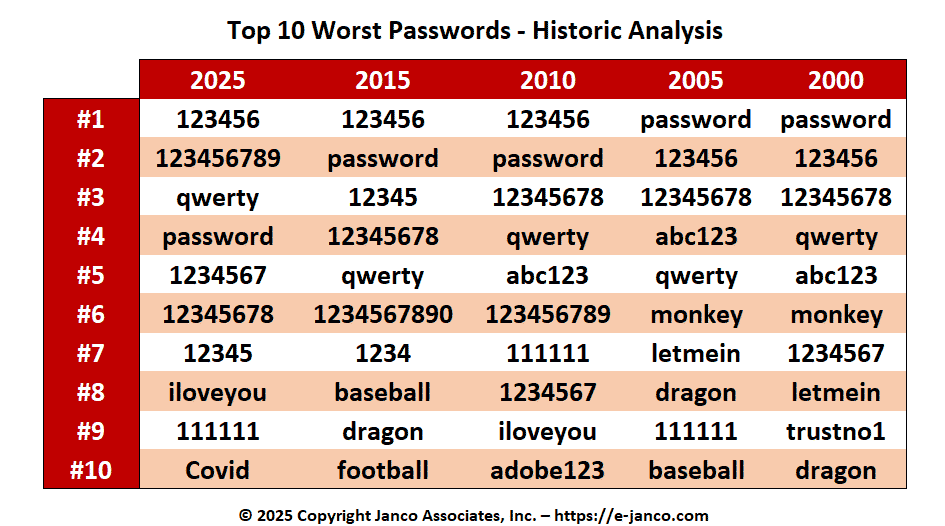

El problema de las contraseñas persiste

La historia de KNP ilustra una vulnerabilidad que sigue afectando a

organizaciones de todo el mundo. Un

estudio de Kaspersky, que analizó 193 millones de contraseñas comprometidas, reveló que el 45%

podría ser descifrado en un minuto. Y cuando los atacantes pueden simplemente

adivinar o descifrar rápidamente las credenciales, incluso las empresas más

consolidadas se vuelven vulnerables. Las fallas de seguridad individuales

pueden tener consecuencias para toda la organización, mucho más allá de la

persona que eligió «Passord123» o dejó su fecha de nacimiento como

credencial de inicio de sesión.

En junio de 2024, Kaspersky analizó 193 millones de contraseñas, encontradas

en el dominio público en diversos recursos de la darknet. Los resultados

revelaron que la mayoría de las contraseñas revisadas no eran lo

suficientemente seguras y podían ser fácilmente comprometidas. A continuación,

se detalla la rapidez con la que esto puede ocurrir:

- 45% (87 millones) en menos de un minuto.

- 14% (27 millones): de 1 minuto a 1 hora.

- 8% (15 millones): de 1 hora a 1 día.

- 6% (12 millones): de 1 día a 1 mes.

- 4% (8 millones): de 1 mes a 1 año.

Los expertos identificaron solo el 23% (44 millones) de las contraseñas como

«resistentes»; comprometerlas llevaría más de un año.

Más allá del daño financiero

El colapso de KNP demuestra que los ataques de ransomware tienen

consecuencias que van mucho más allá de una pérdida financiera inmediata.

Setecientas familias perdieron su principal fuente de ingresos. Una empresa

con casi dos siglos de historia desapareció de la noche a la mañana. Y la

economía de Northamptonshire perdió un importante empleador y proveedor de

servicios.

Para las empresas que sobreviven a los ataques de ransomware, el daño a la

reputación suele agravar el golpe inicial. Las organizaciones se enfrentan al

escrutinio constante de clientes, socios y organismos reguladores que

cuestionan sus prácticas de seguridad. Las partes interesadas exigen

responsabilidades por las filtraciones de datos y los fallos operativos, lo

que conlleva responsabilidades legales.

La creciente crisis de ransomware en el Reino Unido

KNP se suma a las aproximadamente 19.000 empresas del Reino Unido que

sufrieron ataques de ransomware el año pasado, según

encuestas gubernamentales. Entre las víctimas más destacadas se

incluyen grandes minoristas como M&S, Co-op y Harrods, lo que demuestra que ninguna organización es demasiado

grande ni demasiado consolidada para ser el objetivo.

Cada vez es más fácil. Las bandas criminales han reducido las barreras de

entrada al ofrecer plataformas de ransomware como servicio y tácticas de

ingeniería social que no requieren habilidades técnicas avanzadas. Los

atacantes ahora llaman rutinariamente a los servicios de asistencia de TI para

acceder a los sistemas corporativos, aprovechando la psicología humana en

lugar de las vulnerabilidades del software.

Investigaciones del sector sugieren que la demanda típica de rescate en el

Reino Unido alcanza aproximadamente los 4 millones de libras esterlinas, y

aproximadamente un tercio de las empresas optan por pagar en lugar de

arriesgarse a una pérdida total del negocio. Sin embargo, el pago no garantiza

la recuperación de datos ni previene futuros ataques; simplemente financia

operaciones criminales dirigidas a otras organizaciones.

Construyendo defensas resilientes

El incidente de KNP pone de relieve que los controles de seguridad son la

defensa más crítica de su organización contra el ransomware. Cuando una sola

credencial débil puede destruir décadas (o siglos) de operaciones comerciales,

no puede permitirse el lujo de considerar la seguridad de las contraseñas como

algo secundario. Para construir defensas resilientes, debe:

-

Implementar políticas de contraseñas robustas: Su primera defensa son

políticas de contraseñas robustas, respaldadas por la detección de

contraseñas vulneradas. Puede reducir significativamente el riesgo de

ataques exitosos a credenciales bloqueando contraseñas débiles y comúnmente

comprometidas, a la vez que exige la creación de frases de contraseña largas

y complejas. -

Se debe escanear y auditar continuamente las credenciales de Active

Directory comparándolas con miles de millones de contraseñas vulneradas

conocidas, lo que ayuda a su organización a implementar políticas de

contraseñas robustas y a la vez previene credenciales fáciles de adivinar.

Herramienta gratuitas como

Specops Password Auditor

o

DSInternals

permiten hacerlo. -

Habilitar la autenticación multifactor: Incluso cuando las contraseñas se

ven comprometidas, factores de autenticación adicionales pueden evitar el

acceso no autorizado a sistemas críticos. -

Implementar una arquitectura de confianza cero y controles de acceso con

privilegios mínimos: además de las protecciones de contraseñas y

autenticación, debe limitar las acciones de los atacantes si acceden a su

red. Las arquitecturas de confianza cero asumen la vulnerabilidad y

verifican cada solicitud de acceso, independientemente de la ubicación del

usuario o su estado de autenticación previo. Los controles de acceso con

privilegios mínimos funcionan de la mano con este enfoque, limitando el

movimiento lateral dentro de las redes y garantizando que una sola cuenta

vulnerada no pueda desbloquear todos los recursos de la organización. -

Realizar pruebas y recuperación de copias de seguridad periódicas: su

organización debe asegurarse de que sus sistemas de copia de seguridad

permanezcan aislados de las redes principales y probar periódicamente los

procedimientos de restauración. Cuando un ransomware ataca, las copias de

seguridad funcionales suelen determinar si una empresa sobrevive.

Invertir en controles de seguridad hoy en día cuesta mucho menos que

reconstruir un negocio desde cero, si es posible hacerlo.

Fuente: THN