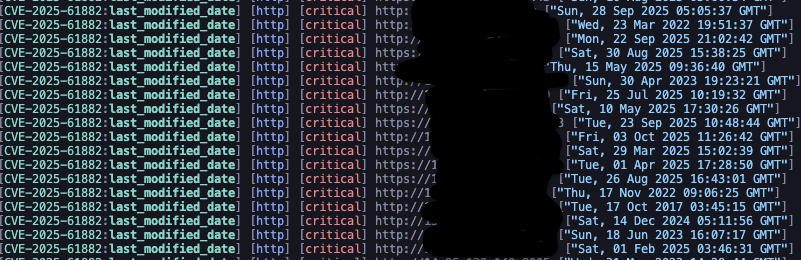

Oracle advierte sobre una vulnerabilidad Zero-Day crítica en E-Business Suite

(CVSS 9,8), identificada como CVE-2025-61882, que permite a los atacantes

ejecutar código remoto sin autenticación. Esta falla se explota activamente en

ataques de robo de datos Clop.

La falla se encuentra en el producto Oracle Concurrent Processing de Oracle

E-Business Suite (componente: BI Publisher Integration) y se da debido a su

falta de autenticación y facilidad de explotación.

«Esta vulnerabilidad se puede explotar de forma remota sin autenticación;

es decir, puede explotarse a través de una red sin necesidad de nombre de

usuario ni contraseña. Si se explota con éxito, puede provocar la ejecución

remota de código»,

explica la empresa.

Oracle ha confirmado que la vulnerabilidad afecta a Oracle E-Business Suite,

versiones 12.2.3-12.2.14, y ha publicado una actualización de emergencia para

solucionar el fallo. La compañía señala que los clientes deben instalar

primero la actualización de parches críticos de octubre de 2023 antes de poder

instalar las nuevas actualizaciones de seguridad.

Dado que existe un

exploit PoC público

y que el fallo se está explotando activamente, es crucial que los

administradores de Oracle instalen la actualización de seguridad lo antes

posible.

Vulnerabilidad explotada en ataques de robo de datos Clop

Si bien Oracle no ha declarado explícitamente que se trata de una

vulnerabilidad de día cero, sí compartió indicadores de compromiso que

corresponden a un exploit de Oracle EBS compartido recientemente por actores

de amenazas en Telegram.

Charles Carmakal, director de tecnología de Mandiant – Google Cloud, también

confirmó que esta fue la falla explotada por el grupo de ransomware Clop en

los ataques de robo de datos ocurridos en agosto de 2025.

«Clop explotó múltiples vulnerabilidades en Oracle EBS, lo que les permitió

robar grandes cantidades de datos de varias víctimas en agosto de 2025»,

declaró Carmakal a BleepingComputer.

«Se explotaron múltiples vulnerabilidades, incluyendo vulnerabilidades

corregidas en la actualización de Oracle de julio de 2025, así como una

corregida este fin de semana (CVE-2025-61882)», continuó Carmakal.

CVE-2025-61882 es una vulnerabilidad crítica que permite la ejecución remota

de código no autenticado.

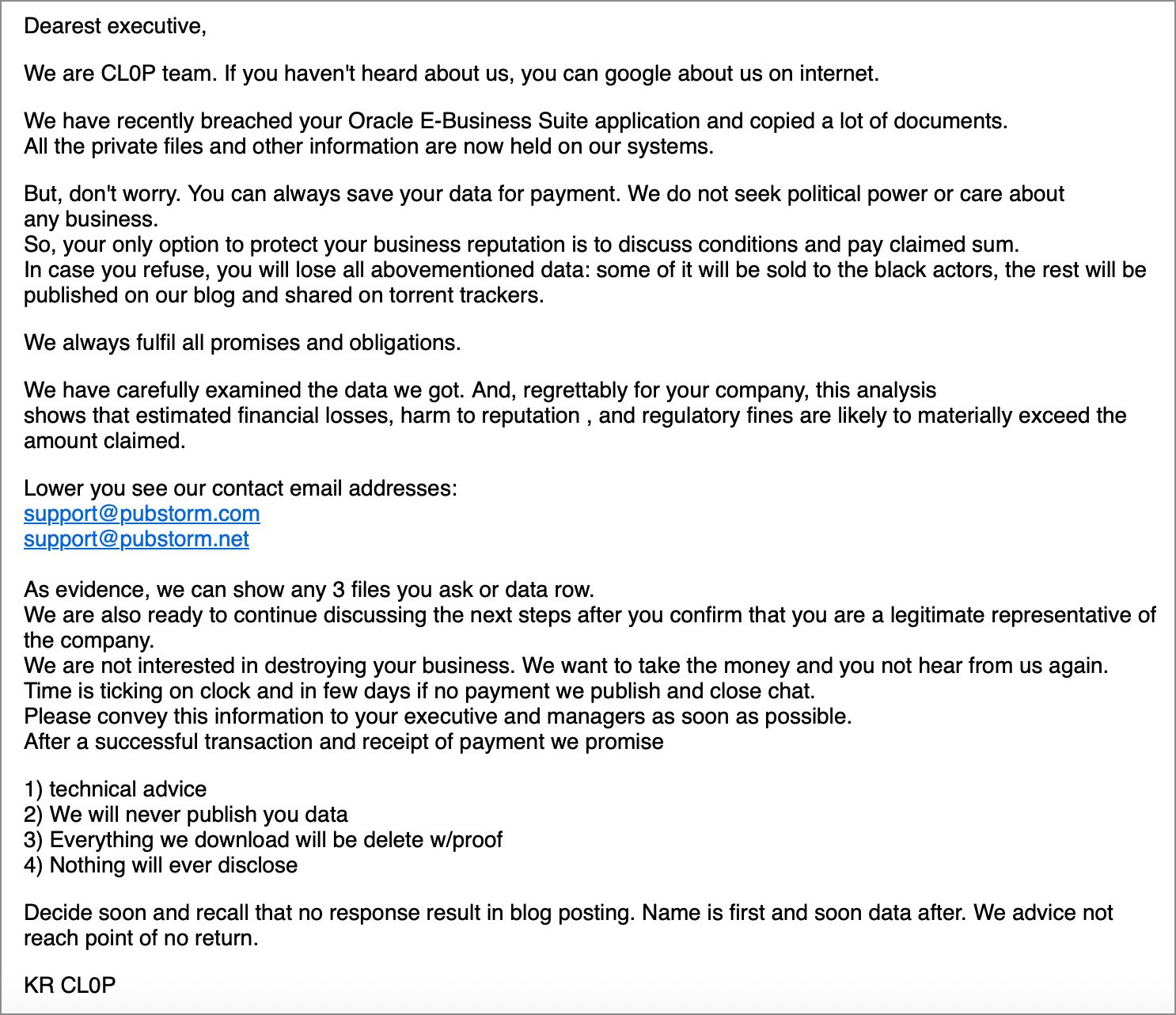

La noticia de la última campaña de extorsión de Clop se conoció por primera

vez la semana pasada, cuando Mandiant y Google Threat Intelligence Group

(GTIG) informaron que estaban rastreando una

nueva campaña

en la que varias empresas recibieron correos electrónicos que afirmaban ser de

los actores de la amenaza.

Estos correos electrónicos afirmaban que Clop había robado datos de los

sistemas Oracle E-Business Suite de la empresa y exigía un rescate para no

filtrarlos.

«Recientemente hemos vulnerado su aplicación Oracle E-Business Suite y

copiado numerosos documentos. Todos los archivos privados y demás

información se encuentran ahora en nuestros sistemas».

La banda de extorsión Clop tiene un largo historial de explotación de

vulnerabilidades de día cero en ataques masivos de robo de datos. Sin embargo,

Oracle vinculó inicialmente la campaña de extorsión de Clop con

vulnerabilidades

parcheadas en julio de 2025, en lugar de con el nuevo día cero que ahora sabemos que se utilizó en los

ataques.

Oracle ha compartido indicadores de compromiso para la explotación de día

cero, que incluyen dos direcciones IP detectadas explotando servidores, un

comando para abrir un shell remoto y el archivo del exploit y los archivos

asociados.

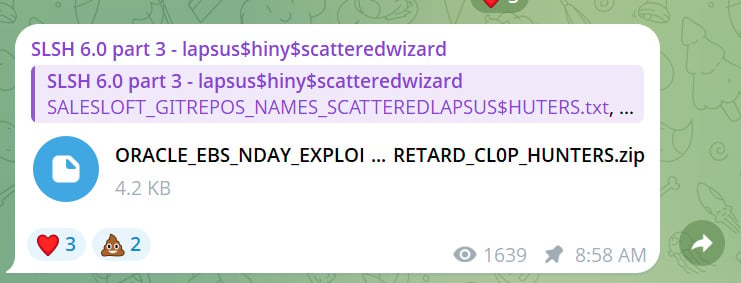

Exploit filtrado por cazadores de Lapsus$ de Scattered

Si bien Clop está detrás de los ataques de robo de datos y la explotación del

día cero de Oracle, la noticia del día cero provino inicialmente de otro grupo

de actores de amenazas que últimamente han generado titulares con sus ataques

generalizados de robo de datos a clientes de Salesforce.

El viernes, estos actores, autodenominados «Scattered Lapsus$ Hunters»,

afirmando estar compuestos por actores de amenazas de Scattered Spider,

Lapsus$ y ShinyHunters, filtraron dos archivos en Telegram que, según afirman,

estaban relacionados con los ataques de Clop.

Un archivo llamado «GIFT_FROM_CL0P.7z» contiene código fuente de Oracle

que, según los nombres de archivo, parece estar relacionado con

«support.oracle.com».

Sin embargo, los actores de amenazas también publicaron un archivo comprimido

«ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip»,

cuyo nombre insinuaron que era el exploit de Oracle E-Business utilizado por

Clop.

BleepingComputer ha confirmado que se trata del mismo archivo que figura en

los indicadores de vulnerabilidad de Oracle.

Este archivo contiene un archivo de instrucciones readme.md y dos

scripts de Python llamados exp.py y server.py. Estos

scripts de Python se utilizan para explotar una instancia vulnerable de

Oracle E-Business Suite y ejecutar un comando arbitrario o abrir una shell

inversa a los servidores del actor de amenazas. Como los IOC compartidos por

Oracle incluyen el nombre del archivo del exploit compartido por Scattered

Lapsus$ Hunters, se confirma que este es el exploit utilizado por el grupo de

ransomware Clop.

Sin embargo, esto plantea interrogantes sobre cómo los actores de la amenaza

Scattered Lapsus$ Hunters accedieron al exploit y si colaboran de

alguna manera con Clop.

Fuente:

BC