Investigadores de ciberseguridad han revelado detalles de una nueva campaña

que utiliza una combinación de ingeniería social y el secuestro de WhatsApp Web para distribuir un troyano bancario basado en Delphi, llamado Eternidade

Stealer, como parte de ataques dirigidos a usuarios en Brasil.

El gusano

«Utiliza el Protocolo de Acceso a Mensajes de Internet (IMAP) para obtener

dinámicamente direcciones de comando y control (C2), lo que permite al

atacante actualizar su servidor C2»,

explicaron los investigadores de Trustwave SpiderLabs, Nathaniel Morales, John Basmayor y Nikita Kazymirskyi, en un análisis

técnico de la campaña.

Estos hallazgos se producen poco después de otra campaña, denominada

Water Saci, que atacó a usuarios brasileños con un gusano que se propaga a través de

WhatsApp Web, conocido como SORVEPOTEL. Este gusano sirve de conducto para

Maverick, un troyano bancario .NET que se considera una evolución del

malware bancario .NET Coyote.

El grupo Eternidade Stealer forma parte de una actividad más amplia que ha

aprovechado la omnipresencia de WhatsApp en Brasil para comprometer los

sistemas de las víctimas y usar la aplicación de mensajería como vector de

propagación para lanzar ataques a gran escala contra instituciones brasileñas.

Otra tendencia notable es la continua preferencia por el malware basado en

Delphi por parte de los ciberdelincuentes que atacan Latinoamérica, impulsada

principalmente no solo por su eficiencia técnica, sino también porque este

lenguaje de programación se enseñaba y utilizaba en el desarrollo de software

en la región.

El punto de partida del ataque es un script de Visual Basic ofuscado, con

comentarios escritos principalmente en portugués. Al ejecutarse, este script

genera un BAT que distribuye dos cargas útiles, dividiendo así la cadena de

infección en dos:

-

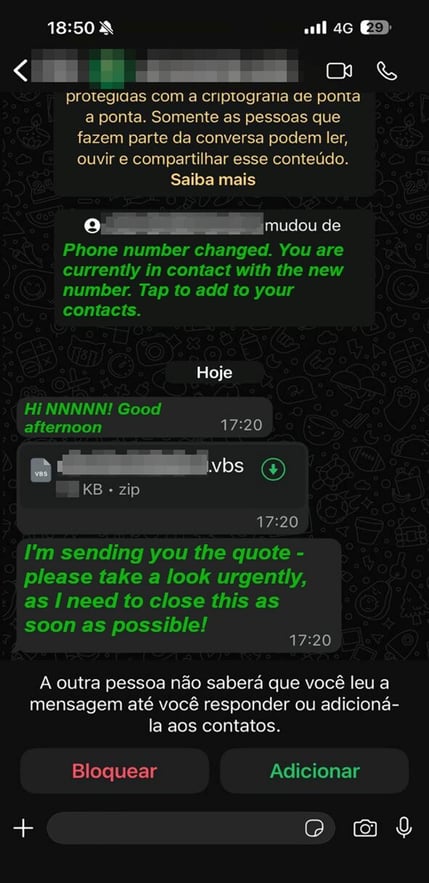

Un script de Python que propaga el malware a través de WhatsApp Web, de

forma similar a un gusano. -

Un instalador MSI que utiliza un script de AutoIt para ejecutar Eternidade

Stealer.

El script de Python, similar a SORVEPOTEL, se comunica con un servidor remoto

y utiliza el proyecto de código abierto

WPPConnect

para automatizar el envío de mensajes a cuentas de WhatsApp comprometidas.

Para ello, recopila la lista completa de contactos de la víctima, filtrando

grupos, contactos profesionales y listas de difusión.

El malware captura, para cada contacto, su número de teléfono de WhatsApp,

nombre e información que indica si está guardado. Esta información se envía al

servidor del atacante mediante una solicitud HTTP POST. Finalmente, se envía

un archivo adjunto malicioso a todos los contactos, utilizando una plantilla

de mensajería y rellena determinados campos con saludos basados en la hora y

nombres de contacto.

La segunda fase del ataque comienza con el instalador MSI desplegando varias

cargas útiles, incluyendo un script de AutoIt que verifica si el sistema

comprometido se encuentra en Brasil, comprobando si el idioma del sistema

operativo es portugués brasileño. De no ser así, el malware se autoelimina.

Esto indica un ataque hiperlocalizado por parte de los atacantes.

Posteriormente, el script analiza los procesos en ejecución y las claves del

registro para determinar la presencia de productos de seguridad instalados.

También crea un perfil del equipo y envía los detalles a un servidor de

comando y control (C2). El ataque culmina con la inyección de la carga útil

Eternidade Stealer en «svchost.exe» mediante la técnica de process

hollowing.

Eternidade, un ladrón de credenciales basado en Delphi, analiza continuamente

las ventanas activas y los procesos en ejecución en busca de cadenas de

caracteres relacionadas con portales bancarios, servicios de pago y

plataformas de intercambio y monederos de criptomonedas, como Bradesco, BTG

Pactual, MercadoPago, Stripe, Binance, Coinbase, MetaMask y Trust Wallet,

entre otros.

Según los investigadores, este comportamiento refleja una táctica clásica de

los ciberdelincuentes que se hacen pasar por banqueros o ladrones de

aplicaciones, donde los componentes maliciosos permanecen inactivos hasta que

la víctima abre una aplicación bancaria o de monedero específica. Esto

garantiza que el ataque se active solo en contextos relevantes y permanezca

invisible para usuarios ocasionales o entornos de pruebas.

Una vez que encuentra una coincidencia, se conecta a un servidor de comando y

control (C2), cuyos detalles obtiene de una bandeja de entrada vinculada a una

dirección de correo electrónico terra.com[.]br, imitando una táctica

adoptada recientemente por Water Saci. Esto permite a los atacantes actualizar

su servidor C2, mantener la persistencia y evadir la detección o el bloqueo.

Si el malware no puede conectarse a la cuenta de correo electrónico con las

credenciales predefinidas, utiliza una dirección C2 de respaldo integrada en

el código fuente.

Tan pronto como se establece una conexión exitosa con el servidor, el malware

espera mensajes entrantes que luego procesa y ejecuta en los equipos

infectados. Esto permite a los atacantes registrar las pulsaciones de teclado,

capturar pantallas y robar archivos.

Trustwave afirmó que un análisis de la infraestructura del atacante reveló dos

paneles: uno para gestionar el sistema de redireccionamiento y otro de inicio

de sesión, probablemente utilizado para monitorizar los equipos infectados. El

Sistema de Redireccionamiento contiene registros que muestran el número total

de visitas y bloqueos de conexiones que intentan acceder a la dirección del

servidor de comando y control (C2).

El sistema solo permite el acceso a equipos ubicados en Brasil y Argentina.

Si bien la familia de malware y los vectores de distribución son

principalmente brasileños, el posible alcance operativo y la exposición de las

víctimas son mucho más globales. Los profesionales de la ciberseguridad deben

mantenerse alerta ante cualquier actividad sospechosa en WhatsApp, ejecuciones

inesperadas de MSI o scripts, e indicadores relacionados con esta campaña en

curso.

Fuente:

THN