Cisco advirtió esta semana que dos vulnerabilidades, utilizadas en ataques

de día cero, están siendo explotadas para forzar reinicios constantes en

firewalls ASA y FTD. La CVE-2025-20362 permite a atacantes remotos acceder a puntos de conexión con URL

restringidas sin autenticación, mientras que la CVE-2025-20333 permite a atacantes autenticados ejecutar código de forma remota en

dispositivos vulnerables.

Cuando se combinan, estas vulnerabilidades permiten a atacantes remotos no

autenticados obtener el control total de sistemas sin parches.

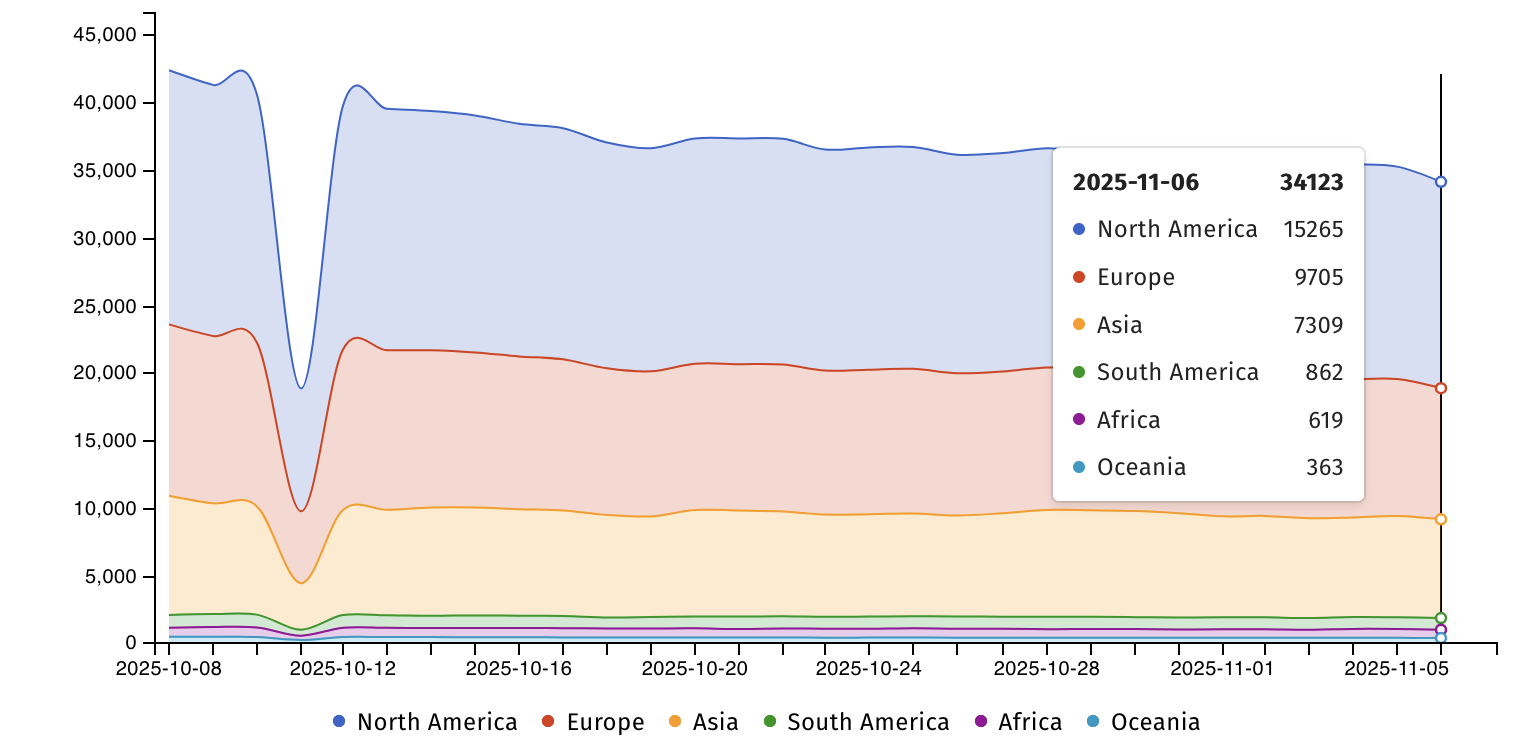

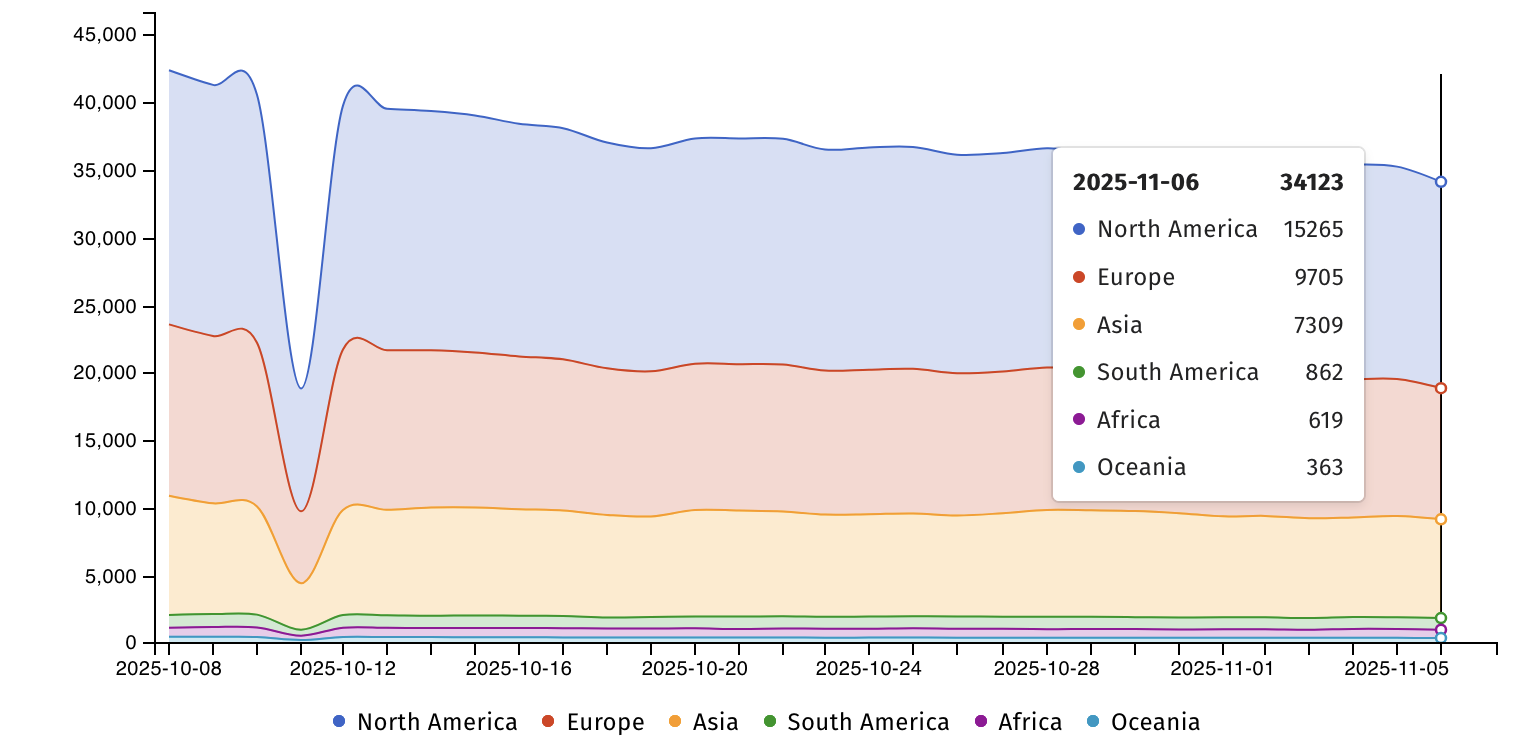

El servicio de monitoreo de amenazas

Shadowserver actualmente rastrea más de 34.000 instancias de ASA y FTD

expuestas a Internet vulnerables

a los ataques CVE-2025-20333 y CVE-2025-20362, una cifra inferior a los casi

50.000 cortafuegos sin parchear que detectó en septiembre.

Ahora explotada en ataques DoS

Cisco reveló previamente nuevas vulnerabilidades en ciertos dispositivos Cisco

ASA 5500-X que ejecutan el software Cisco Secure Firewall ASA con servicios

web VPN habilitados, descubiertas en colaboración con varias agencias

gubernamentales. «Atribuimos estos ataques al mismo grupo patrocinado por un estado

responsable de la campaña ArcaneDoor de 2024 e instamos a los clientes a

aplicar las correcciones de software disponibles», declaró un portavoz de Cisco esta semana.

«El 5 de noviembre de 2025, Cisco tuvo conocimiento de una nueva variante

de ataque dirigida a dispositivos que ejecutan versiones del software Cisco

Secure ASA o Cisco Secure FTD afectadas por las mismas vulnerabilidades.

Este ataque puede provocar que los dispositivos sin parchear se reinicien

inesperadamente, lo que genera una denegación de servicio (DoS)».

CISA y Cisco vincularon los ataques a la

campaña ArcaneDoor, que

explotó dos vulnerabilidades de día cero

en firewalls de Cisco (CVE-2024-20353

y

CVE-2024-20359) para infiltrarse en redes gubernamentales de todo el mundo a partir de

noviembre de 2023. El grupo de amenazas UAT4356 (identificado por Microsoft

como STORM-1849), responsable de los ataques ArcaneDoor, implementó el

cargador de shellcode en memoria

Line Dancer, hasta entonces desconocido, y el malware de puerta trasera

Line Runner

para mantener la persistencia en los sistemas comprometidos.

El 25 de septiembre, Cisco solucionó una tercera vulnerabilidad crítica (CVE-2025-20363) en su software Cisco IOS y firewall, que permitía a atacantes no

autenticados ejecutar código arbitrario de forma remota. Sin embargo, no lo

vinculó directamente con los ataques que explotan las vulnerabilidades

CVE-2025-20362 y CVE-2025-20333, afirmando que su equipo

«no tenía conocimiento de ningún anuncio público ni uso malicioso de la

vulnerabilidad».

Desde entonces, los atacantes han comenzado a explotar otra vulnerabilidad de

ejecución remota de código (RCE) recientemente corregida (CVE-2025-20352) en

dispositivos de red de Cisco para

desplegar malware rootkit en sistemas Linux desprotegidos.

Más recientemente, el jueves, Cisco publicó actualizaciones de seguridad para

corregir fallos críticos en su software Contact Center, que podrían permitir a

los atacantes eludir la autenticación (CVE-2025-20358) y ejecutar comandos con privilegios de administrador (CVE-2025-20354).

Fuente:

BC