Actores de amenazas están explotando activamente una

falla de seguridad crítica en

Alone – Charity Multipurpose Non-profit WordPress Theme» para tomar controlar sitios vulnerables.

La vulnerabilidad, identificada como CVE-2025-5394, tiene una puntuación CVSS

de 9,8. El investigador de seguridad Thái An es responsable del descubrimiento

y reporte del error.

Según Wordfence, la falla se relaciona con la carga de archivos arbitrarios

que afecta a todas las versiones del plugin anteriores a la 7.8.3. Esta

vulnerabilidad se ha solucionado en la versión 7.8.5, publicada el 16 de junio

de 2025.

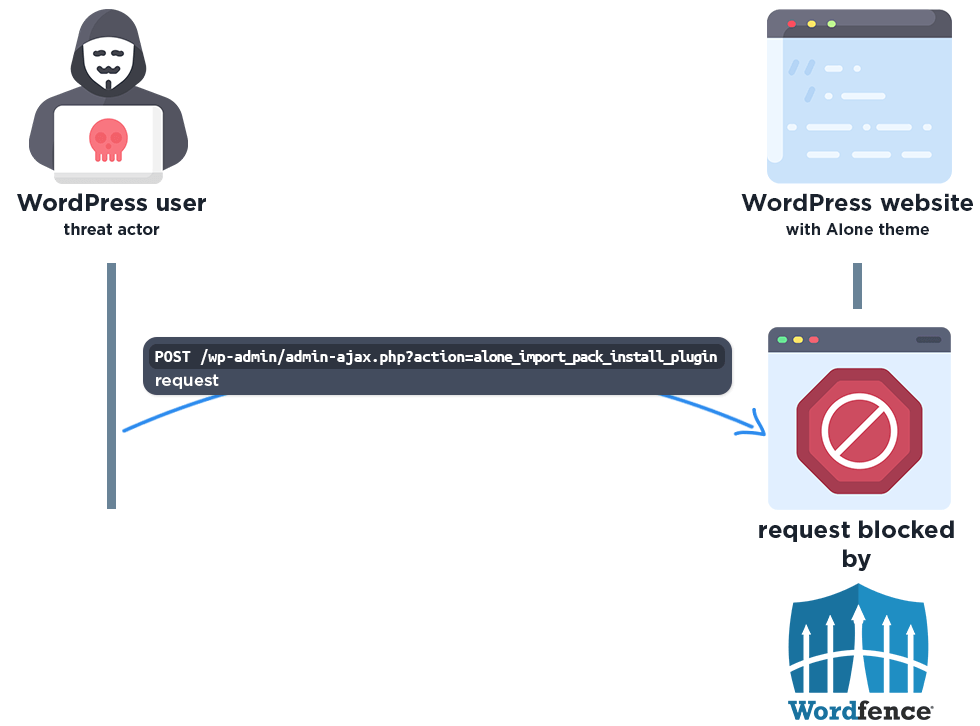

CVE-2025-5394 se basa en una función de instalación de plugins llamada

«alone_import_pack_install_plugin()» y se debe a la falta de una

comprobación de capacidades, lo que permite a usuarios no autenticados

implementar plugins arbitrarios desde fuentes remotas mediante AJAX y ejecutar

código.

«Esta vulnerabilidad permite que un atacante no autenticado cargue archivos

arbitrarios a un sitio vulnerable y ejecute código remoto, lo que suele

aprovecharse para tomar el control completo del sitio»,

declaró

István Márton de Wordfence.

La evidencia muestra que la vulnerabilidad CVE-2025-5394 comenzó a

explotarse el 12 de julio, dos días antes de que se divulgara

públicamente.

Esto indica que los actores de amenazas responsables de la campaña podrían

haber estado monitoreando activamente los cambios de código en busca de nuevas

vulnerabilidades corregidas. La compañía afirmó haber bloqueado 120.900

intentos de explotación dirigidos a la falla.

En los ataques observados, la falla se usa para cargar un archivo ZIP («wp-classic-editor.zip»

o «background-image-cropper.zip») que contiene una puerta trasera

basada en PHP para ejecutar comandos remotos y cargar archivos adicionales.

También se incluyen administradores de archivos completos y puertas traseras

capaces de crear cuentas de administrador fraudulentas.

Para mitigar posibles amenazas, se recomienda a los propietarios de sitios de

WordPress que utilicen el tema que instalen las últimas actualizaciones,

comprueben si hay usuarios administradores sospechosos y analicen los

registros en busca de la solicitud

«/wp-admin/admin-ajax.php?action=alone_import_pack_install_plugin».

Fuente:

THN