Citrix Netscaler es el último objetivo de los ataques generalizados de

password spray («rociado de contraseñas») dirigidos a dispositivos

de redes perimetrales y plataformas en la nube este año para vulnerar las

redes corporativas.

En marzo, Cisco informó que los actores de amenazas estaban realizando ataques

de

rociado de contraseñas en los dispositivos VPN de Cisco. En algunos casos, estos ataques provocaron un estado de denegación de

servicio, lo que permitió a la empresa encontrar una

vulnerabilidad DDoS que solucionaron en octubre.

En octubre,

Microsoft advirtió que la botnet Quad7

estaba abusando de los dispositivos de red TP-Link, Asus, Ruckus, Axentra y

Zyxel comprometidos para realizar ataques de rociado de contraseñas en

servicios en la nube.

Esta semana, la agencia de ciberseguridad alemana

BSI advirtió

sobre numerosos informes de que los dispositivos Citrix Netscaler ahora son el

objetivo de ataques de rociado de contraseñas similares para robar

credenciales y vulnerar las redes.

«Actualmente, la BSI está recibiendo cada vez más informes de ataques de

fuerza bruta contra las puertas de enlace de Citrix Netscaler de varios

sectores de KRITIS y de socios internacionales», dijo la BSI.

La semana pasada,

Born City fue el primero en informar sobre los ataques, cuyos lectores afirmaron que habían comenzado a experimentar ataques de

fuerza bruta en sus dispositivos Citrix Netscaler a partir de noviembre y

durante diciembre.

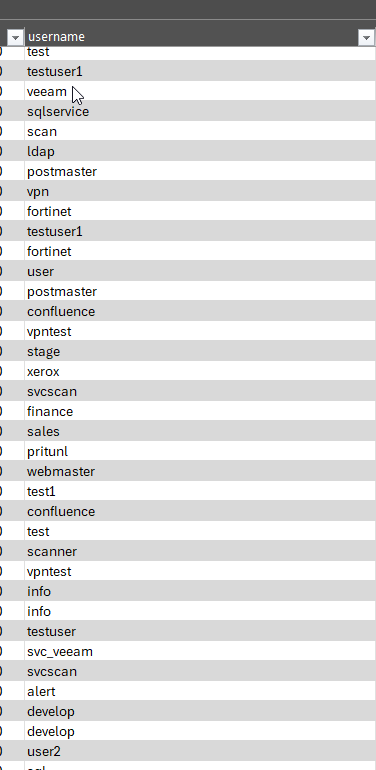

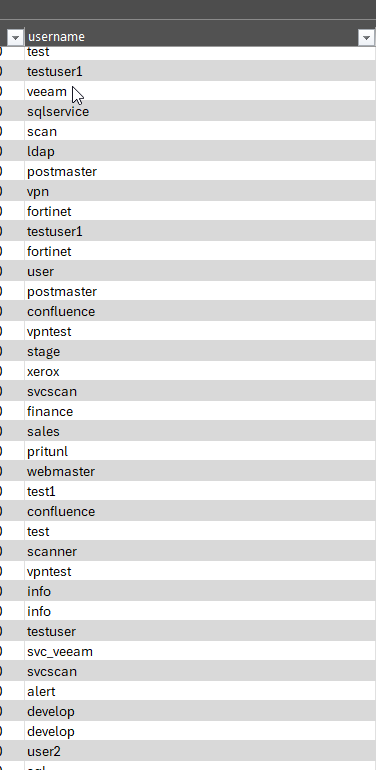

Algunos de los lectores informaron haber recibido entre 20.000 y un millón de

intentos de forzar las credenciales de las cuentas utilizando una variedad de

nombres de usuario genéricos, incluidos los siguientes:

test, testuser1, veeam, sqlservice, scan, ldap, postmaster, vpn, fortinet, confluence, vpntest, stage, xerox, svcscan, finance, sales

Otros nombres de usuario que se vieron en los ataques de rociado de

contraseñas incluyen nombres de pila, pares de nombre y apellido y direcciones

de correo electrónico.

Citrix publicó un aviso

Citrix publicó un

boletín de seguridad

en el que advierte sobre el aumento de los ataques de rociado de contraseñas

en dispositivos Netscaler y ofrece mitigaciones sobre cómo reducir su impacto.

Citrix afirma que los ataques de rociado de contraseñas se originan en una

amplia gama de direcciones IP, lo que dificulta bloquear estos intentos

mediante el bloqueo de IP o la limitación de velocidad.

La empresa advirtió además que una oleada repentina y grande de solicitudes de

autenticación podría saturar los dispositivos Citrix Netscaler que están

configurados para un volumen de inicio de sesión normal, lo que genera un

aumento de los registros y hace que los dispositivos no estén disponibles o

tengan problemas de rendimiento.

Citrix afirma que en los ataques que observaron, las solicitudes de

autenticación se dirigían a

puntos finales anteriores a nFactor, que son URL de autenticación históricas que se utilizan para la

compatibilidad con configuraciones heredadas.

La empresa ha compartido una serie de mitigaciones que pueden reducir el

impacto de estos ataques, entre ellas:

-

Asegurarse de que la autenticación multifactor esté configurada antes del

factor LDAP. -

Como los ataques se dirigen a direcciones IP, Citrix recomienda crear una

política de respuesta para que las solicitudes de autenticación se descarten

a menos que intenten autenticarse contra un nombre de dominio completo

(FQDN) específico. -

Bloquee los puntos finales de Netscaler asociados con solicitudes de

autenticación anteriores a nFactor a menos que sean necesarias para su

entorno. Utilice el firewall de aplicaciones web (WAF) para bloquear

direcciones IP con una reputación baja causada por un comportamiento

malicioso previo. -

Citrix afirma que los clientes que utilizan Gateway Service no necesitan

aplicar estas mitigaciones, ya que solo son para dispositivos

NetScaler/NetScaler Gateway implementados en las instalaciones o en la nube.

La empresa afirma que las mitigaciones también solo están disponibles para

versiones de firmware de NetScaler mayores o iguales a 13.0.

Fuente:

BC