Al igual que los ataques de intermediario (MitM), en

Browser-in-the-Middle (BitM)

los delincuentes buscan controlar el flujo de datos entre el ordenador de la

víctima y el servicio objetivo,

como describieron

los investigadores de la Universidad de Salento Franco Tommasi, Christian

Catalano e Ivan Taurino en un artículo para la Revista Internacional de

Seguridad de la Información. Sin embargo, existen varias diferencias clave.

MitM vs. BitM

Un ataque MiTM utiliza un servidor proxy que se interpone entre el navegador

de la víctima y el servicio objetivo legítimo en la capa de aplicación.

Requiere que algún tipo de malware se instale y ejecute en el ordenador de la

víctima.

Pero un ataque BiTM es diferente. En cambio, la víctima cree estar usando su

propio navegador (por ejemplo, para realizar sus operaciones bancarias en

línea habituales) cuando en realidad está usando un navegador remoto

transparente.

Como señala el artículo,

«es como si el usuario estuviera sentado frente al ordenador del atacante,

usando su teclado», lo que significa que el atacante puede capturar, registrar y alterar el

intercambio de datos entre la víctima y el servicio al que accede.

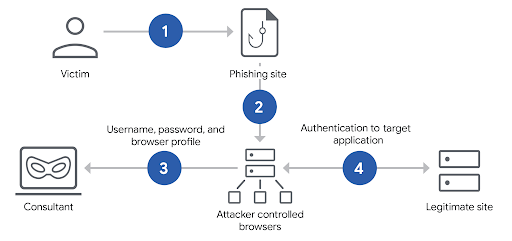

Anatomía de un ataque BiTM

¿Cómo funciona? Un ataque BitM típico se desarrolla en tres fases:

Phishing: Se engaña a la víctima para que haga clic en un hipervínculo

malicioso que apunta al servidor del atacante y autentica su aplicación web.

Navegador falso: La víctima se conecta al servidor del atacante y al

navegador web transparente mediante la inserción de JavaScript malicioso. El

ataque utiliza programas como keyloggers para que los delincuentes puedan

interceptar y utilizar los datos de la víctima.

Aplicaciones web: La víctima utiliza todos sus servicios habituales en

línea, sin darse cuenta de que está usando un navegador transparente. Sus

credenciales ahora están expuestas al criminal.

Tokens de sesión

El ataque funciona robando tokens de sesión. Esto permite a los atacantes

subvertir incluso la autenticación multifactor (MFA). Una vez que el usuario

completa su MFA, generalmente se almacena un token de sesión en su navegador.

Como

han señalado investigadores de Mandiant, filial de Google, si el token en sí puede ser robado, la MFA deja de ser

relevante:

«Robar este token de sesión equivale a robar la sesión autenticada, lo que

significa que un adversario ya no necesitaría realizar el desafío de MFA». Esto convierte a los tokens en un objetivo útil tanto para los operadores

del equipo rojo (que ponen a prueba las defensas de un sistema) como, lo que

es más preocupante, para los adversarios legítimos.

Al emplear un framework BitM para atacar tokens de sesión autenticados, los

atacantes se benefician de una rápida capacidad de ataque, ya que pueden

acceder a cualquier sitio web en cuestión de segundos con poca necesidad de

configuración, señala Mandiant. Cuando una aplicación es atacada, el sitio

legítimo se sirve a través del navegador controlado por el atacante, lo que

dificulta enormemente que la víctima distinga entre un sitio real y uno falso.

Las cookies o tokens OAuth se roban justo antes del cifrado, mientras que la

exfiltración rápida permite que los tokens robados se transmitan a los

servidores del atacante en segundos.

Estrategias de mitigación

Estos sofisticados ataques pueden causar daños significativos, pero existen

maneras de evitar o mitigar las consecuencias. En general, los usuarios deben

tener mucho cuidado con los enlaces a los que acceden, por ejemplo,

previsualizando el sitio antes de hacer clic en ellos. Otras opciones:

Control de extensiones: Podría ser conveniente implementar listas

blancas/negras en toda la empresa mediante políticas de navegador, permitiendo

el acceso al sistema solo a las acciones o entidades aprobadas. Sin embargo,

es una herramienta poco eficaz y su implementación puede requerir mucho

tiempo.

Fortalecimiento de tokens: Emitir tokens rotativos de corta duración con

vencimiento variable. Esto proporciona seguridad integrada en caso de robo o

filtración de tokens.

Política de Seguridad de Contenido (CSP): Una herramienta CSP robusta

permite a los desarrolladores bloquear aplicaciones, lo que reduce la

vulnerabilidad a la inyección de contenido y otras amenazas.

Monitoreo del comportamiento: Envíe cualquier telemetría a nivel de

navegador a las herramientas de gestión de eventos e información de seguridad

(SIEM). Alerte sobre llamadas API inusuales o patrones de actualización de

tokens.

Aislamiento del navegador: Ejecute sitios web de riesgo en contenedores

aislados o servicios de navegación remota.

Pruebe sus defensas: Los simulacros trimestrales de equipo rojo que

abordan las amenazas basadas en navegador también pueden ayudar a identificar

vulnerabilidades en sus navegadores.

Contraseñas en una nueva era

La conclusión es deprimentemente clara: los ataques BiTM pueden eludir los

enfoques de seguridad tradicionales, incluso permitiendo a los delincuentes

interceptar nombres de usuario y contraseñas. Entonces, ¿esto hace que las

contraseñas sean irrelevantes?

La respuesta es un rotundo «no». Al implementar la autenticación multifactor

(MFA), incluyendo contraseñas robustas, se les dificulta la vida a los

ciberdelincuentes, especialmente si no logran capturar el token de sesión de

inmediato.

Aunque los atacantes se vuelven más sofisticados, es necesario prestar

atención a lo básico. Las contraseñas siguen siendo un componente vital de la

MFA; de hecho, para la mayoría de las organizaciones, probablemente siguen

siendo la primera línea de defensa. Frustra a los ciberdelincuentes

protegiendo tus contraseñas, sin importar cómo ataquen.

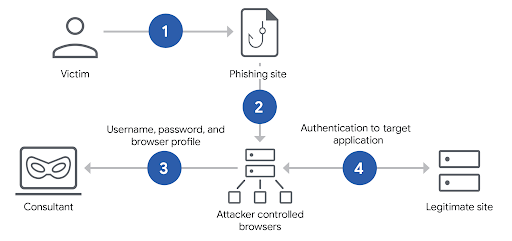

Herramienta Delusion

Mandiant ha desarrollado una herramienta interna (Delusion) para realizar

ataques BitM, lo que permite a un operador atacar una aplicación específica

sin necesidad de conocer previamente los protocolos de autenticación que

emplea. Delusion incluye varias características únicas que permiten ataques de

robo de sesión a gran escala:

-

Compatibilidad con el almacenamiento y la descarga de perfiles del navegador

Firefox, lo que simplifica el robo de sesión sin necesidad de importar

cookies. -

Una página de monitorización donde un operador puede interactuar con la

sesión de la víctima en tiempo real. -

Capacidad para escalar contenedores y añadirlos automáticamente a un

balanceador de carga para campañas de phishing a gran escala. -

Dos modos de operación diseñados para vishing o phishing (manual y

automático). - Marcadores para simplificar la implementación en múltiples sitios web.

- Etiquetado para la gestión de campañas.

- Grabación de sesiones para la generación de informes.

Delusion se inspiró en las siguientes publicaciones de blog y artículos de

investigación:

Mandiant ha decidido no publicar Delusion debido a la preocupación por su uso

como arma. Si le interesa saber cómo funciona su aplicación o portal contra

BitM y otras amenazas de robo de sesión, consulte estos proyectos de código

abierto: