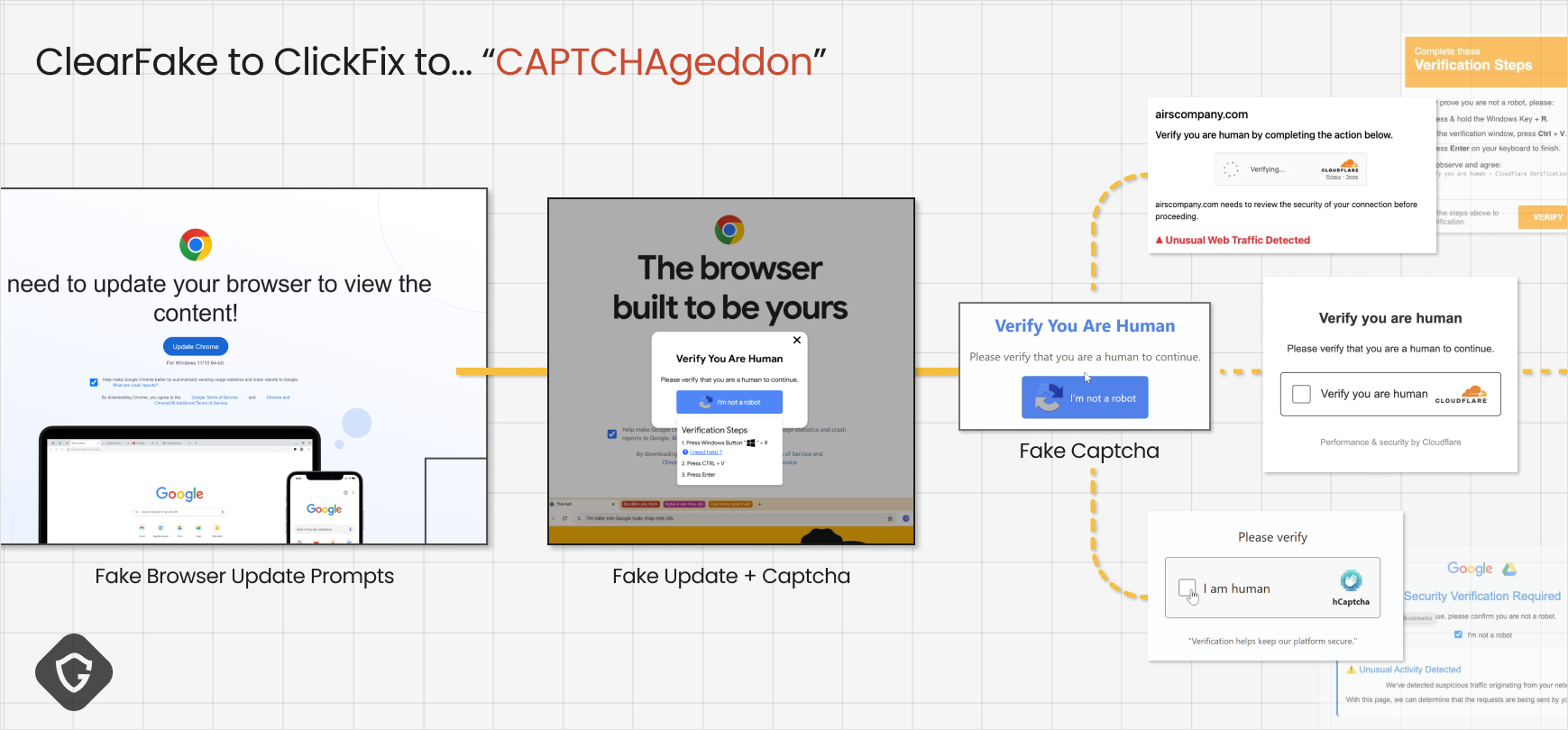

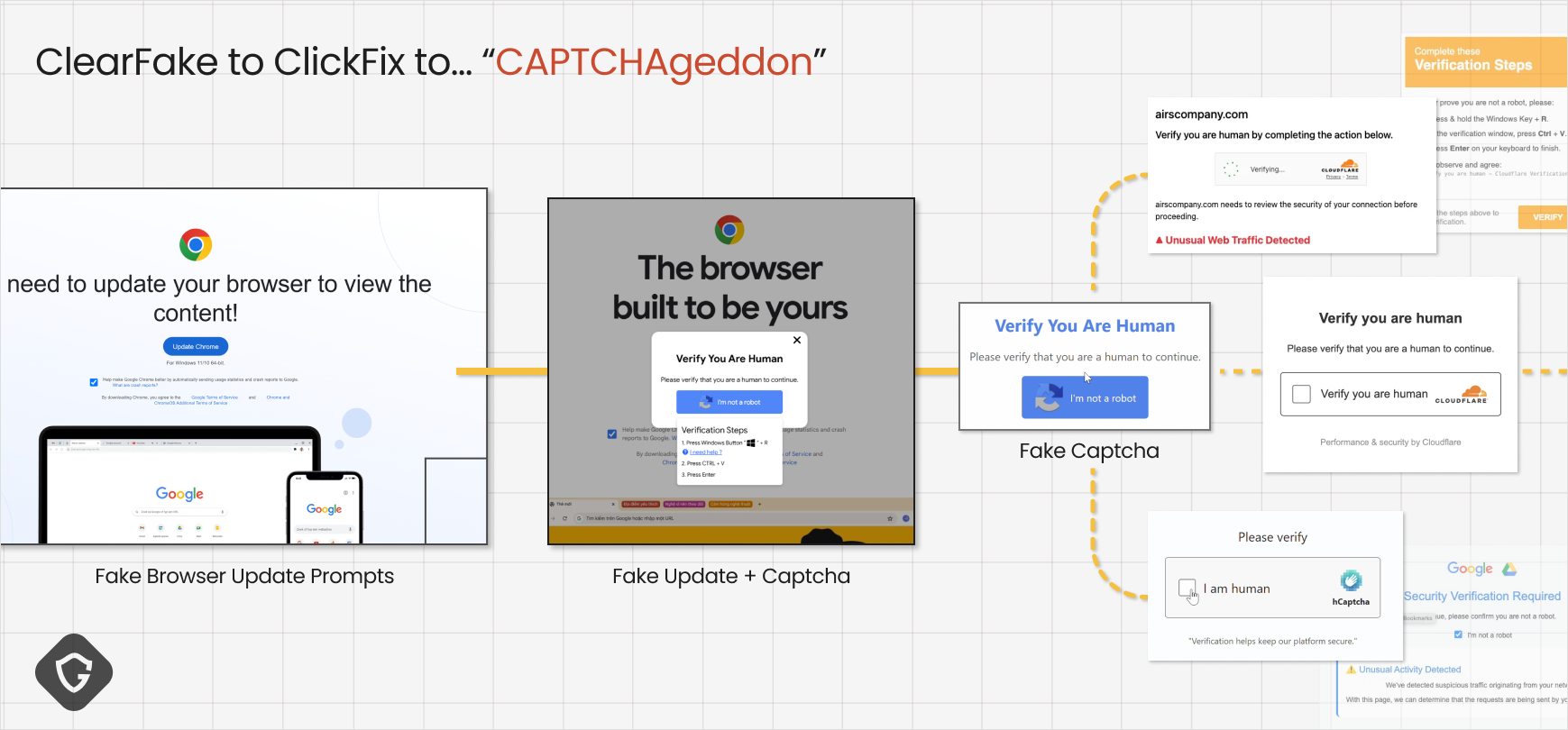

Una combinación de métodos de propagación, narrativa sofisticada y técnicas de

evasión permitió que la táctica de ingeniería social conocida como

ClickFix alcanzara su máximo auge durante el último año,

según nuevos hallazgos de Guardio Labs.

ClickFix es el nombre que se le da a una táctica de ingeniería social en la

que se engaña a posibles víctimas para que infecten sus propios equipos con

el pretexto de solucionar un problema inexistente o una verificación

CAPTCHA.

Se detectó por primera vez en la red a principios de 2024.

En estos ataques, se emplean vectores de infección tan diversos como correos

electrónicos de phishing, descargas no autorizadas, publicidad maliciosa y

envenenamiento SEO para dirigir a los usuarios a páginas falsas que muestran

mensajes de error.

Estos mensajes tienen un objetivo: guiar a las víctimas para que sigan una

serie de pasos que hacen que un comando malicioso copiado de forma encubierta

en su portapapeles se ejecute al pegarlo en el cuadro de diálogo Ejecutar de

Windows o en la aplicación Terminal, en el caso de macOS.

El comando malicioso, a su vez, desencadena la ejecución de una secuencia de

varias etapas que resulta en la implementación de diversos tipos de malware,

como ladrones, troyanos de acceso remoto y cargadores, lo que subraya la

flexibilidad de la amenaza.

La táctica se ha vuelto tan efectiva y potente que ha dado lugar a lo que

Guardio denomina un

CAPTCHAgeddon, con actores tanto cibercriminales como estatales utilizándola en docenas de

campañas en un corto período de tiempo.

ClickFix es una variante más sigilosa de ClearFake, que consiste en aprovechar

sitios web de WordPress comprometidos para mostrar ventanas emergentes falsas

de actualización del navegador que, a su vez, distribuyen malware ladrón.

Posteriormente, ClearFake incorporó tácticas de evasión avanzadas como

EtherHiding para ocultar la carga útil de la siguiente etapa mediante los

contratos de la Smart Chain (BSC) de Binance.

Guardio afirmó que la evolución de ClickFix y su éxito son el resultado del

perfeccionamiento constante de los vectores de propagación, la diversificación

de los señuelos y los mensajes, y los diferentes métodos utilizados para

anticiparse a la curva de detección, hasta el punto de que finalmente suplantó

a ClearFake.

Algunas de las formas notables en que se ha adaptado el enfoque de ataque

incluyen el abuso de Google Scripts para alojar los flujos de CAPTCHA falsos,

aprovechando así la confianza asociada al dominio de Google, así como la

incrustación de la carga útil en fuentes de archivos de apariencia legítima,

como socket.io.min.js.

«Esta escalofriante lista de técnicas —ofuscación, carga dinámica, archivos

de apariencia legítima, gestión multiplataforma, entrega de carga útil de

terceros y abuso de hosts de confianza como Google— demuestra cómo los

actores de amenazas se han adaptado continuamente para evitar la

detección», añadió Chen. Es un duro recordatorio de que estos atacantes no solo están

perfeccionando sus estrategias de phishing o ingeniería social, sino que están

invirtiendo considerablemente en métodos técnicos para garantizar que sus

ataques sigan siendo eficaces y resistentes a las medidas de seguridad.

Fuente:

THN