Trend Research ha identificado y analizado los binarios fuente de la nueva

versión 5 de LockBit, lo que representa el último avance del grupo tras la

operación policial de febrero de 2024 (Operación Cronos) que interrumpió su infraestructura. A principios de septiembre, el grupo de

ransomware LockBit reapareció con motivo de su sexto aniversario, anunciando

el lanzamiento de «LockBit 5.0».

Trend Research comenzó el análisis que inicialmente detectó una variante para

Windows y confirmó la existencia de variantes de LockBit 5.0 para Linux y

ESXi.

La variante de LockBit 5.0 para Windows utiliza una ofuscación y

empaquetamiento intensivos, cargando su carga útil mediante la reflexión de

DLL e implementando una técnica de antianálisis. La variante para Linux ofrece

una funcionalidad similar, con opciones de línea de comandos para atacar

directorios y tipos de archivo específicos.

Las nuevas variantes utilizan extensiones de archivo aleatorias de 16

caracteres, evitan el uso del idioma ruso y borran el registro de eventos

después del cifrado.

LockBit 5.0 también cuenta con un ESXi dedicado que se dirige a la

infraestructura de virtualización ESXi de VMware. La variante ESXi se dirige

específicamente a la infraestructura de virtualización de VMware, diseñada

para cifrar máquinas virtuales.

La existencia de variantes para Windows, Linux y ESXi confirma la continua

estrategia multiplataforma de LockBit, que permite ataques simultáneos en

redes empresariales completas, incluidos entornos virtualizados. La ofuscación

intensa y las mejoras técnicas en todas las variantes hacen que LockBit 5.0

sea significativamente más peligroso que sus predecesores.

La investigación también revela que estas versiones más recientes comparten

comportamientos clave: extensiones de archivo aleatorias de 16 caracteres,

evasión del sistema en ruso mediante comprobaciones de geolocalización y

borrado del registro de eventos tras el cifrado. La versión 5.0 también

comparte características de código con LockBit 4.0, incluyendo algoritmos de

hash y métodos de resolución de API idénticos, lo que confirma que se trata de

una evolución del código base original y no de una imitación.

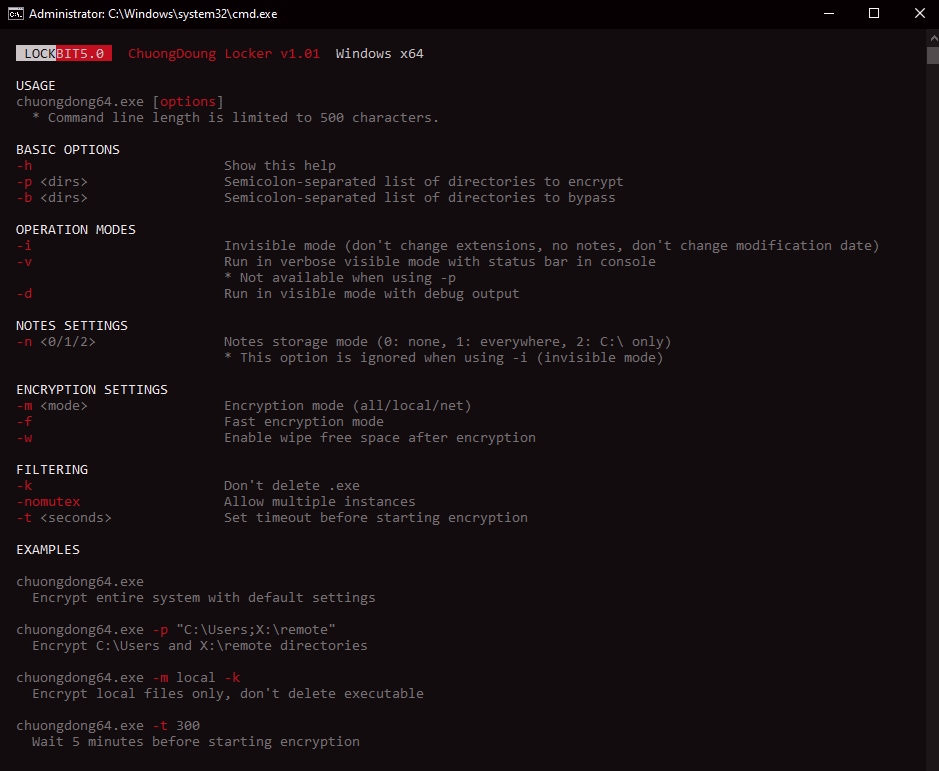

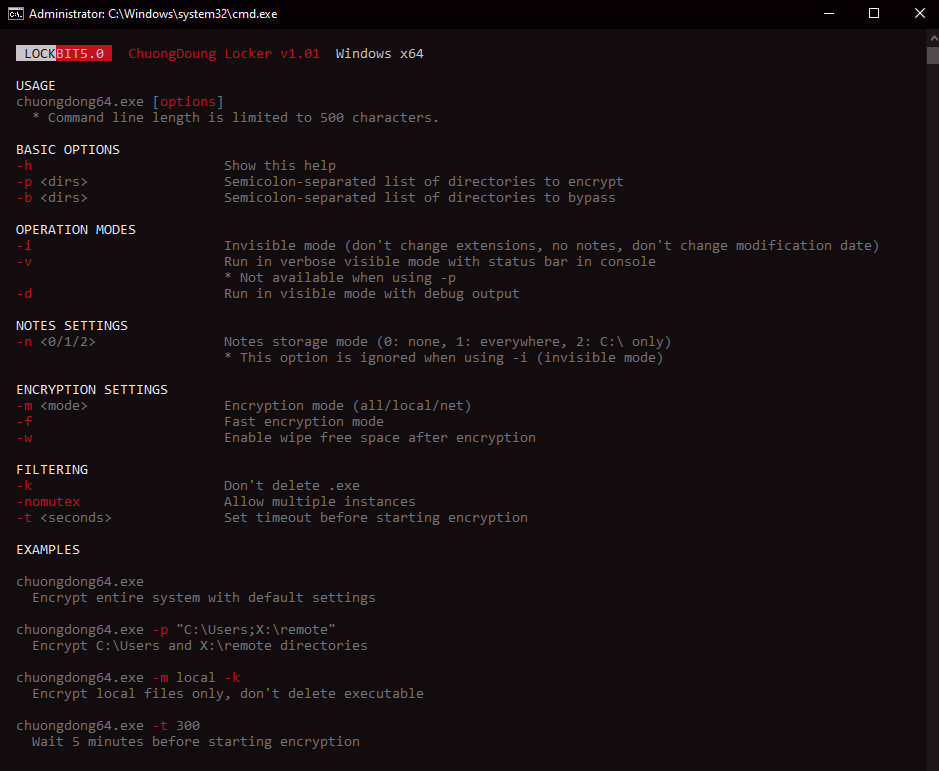

Análisis de LockBit 5.0 para Windows

La nueva versión presenta una interfaz de usuario mejorada con un formato

limpio, algo inédito en versiones anteriores. Describe diversas opciones y

configuraciones para ejecutar el ransomware, incluyendo opciones básicas como

especificar directorios para cifrar o eludirlos, modos de operación como el

modo invisible y el modo detallado, configuración de notas, configuración de

cifrado, opciones de filtrado y ejemplos de uso. Los comandos y parámetros

detallados ilustran la flexibilidad y personalización disponibles para el

atacante.

Tras su ejecución, el ransomware genera su nota de rescate característica y

dirige a las víctimas a un sitio web dedicado a la filtración. La

infraestructura mantiene el modelo de interacción con las víctimas establecido

por LockBit, con una sección optimizada de «Chat con soporte» para la

negociación del rescate.

El proceso de cifrado añade extensiones aleatorias de 16 caracteres a los

archivos, lo que dificulta la recuperación. A diferencia de algunas variantes

de ransomware que utilizan marcadores de infección comunes, LockBit 5.0 omite

los marcadores tradicionales al final de los archivos. Sin embargo, el

análisis reveló patrones consistentes, incluyendo el tamaño original del

archivo incrustado en el pie de página del archivo cifrado.

Análisis de LockBit 5.0 para Linux

La versión 5.0 para Linux presenta características similares a su versión para

Windows, lo que demuestra el compromiso de LockBit con la compatibilidad

multiplataforma. La interfaz de línea de comandos refleja el formato y la

funcionalidad de la versión para Windows, ofreciendo a los atacantes la misma

flexibilidad operativa en ambas plataformas.

Durante la ejecución, la variante para Linux proporciona un registro detallado

de sus actividades, mostrando los archivos que se van a cifrar y las carpetas

designadas para excluir. Esta transparencia en los registros de operaciones

sugiere que la variante puede utilizarse en entornos de prueba o por afiliados

que requieran información detallada sobre la ejecución.

Análisis de LockBit 5.0 ESXi

Una investigación más profunda reveló una variante ESXi dedicada de LockBit

5.0, dirigida específicamente a la infraestructura de virtualización de

VMware. Esta variante representa una escalada crítica en las capacidades de

LockBit, ya que los servidores ESXi suelen alojar múltiples máquinas

virtuales, lo que permite a los atacantes cifrar entornos virtualizados

completos con una sola ejecución de carga útil.

La variante ESXi mantiene la misma estructura de interfaz de línea de comandos

que sus homólogas de Windows y Linux, lo que garantiza la consistencia

operativa para los atacantes en todas las plataformas. El menú de ayuda

muestra parámetros específicos de ESXi optimizados para el cifrado de máquinas

virtuales, incluyendo opciones para directorios específicos y archivos de

configuración de máquinas virtuales.

Esta variante de ESXi demuestra el enfoque estratégico de LockBit en maximizar

el impacto mediante la infraestructura de virtualización. Un solo host ESXi

comprometido puede generar docenas o cientos de máquinas virtuales cifradas,

lo que amplifica significativamente el potencial de interrupción del negocio

del ataque.

LockBit 4.0 versus LockBit 5.0

Un análisis comparativo entre LockBit 4.0 y 5.0 revela una reutilización

significativa del código y un desarrollo evolutivo, en lugar de una

reescritura completa. Ambas versiones comparten algoritmos hash idénticos para

operaciones con cadenas, un componente crítico para la resolución de API y la

identificación de servicios. La estructura del código para la resolución

dinámica de API se mantiene notablemente similar entre versiones, lo que

sugiere que los desarrolladores se basaron en el código base existente de

LockBit 4.0.

LockBit es uno de los grupos de ransomware como servicio (RaaS) más conocidos,

que se ha mantenido constantemente a la vanguardia de sus competidores gracias

a una agresiva evolución de sus técnicas y tácticas. A pesar de la Operación

Cronos, los criminales responsables del grupo demuestran resiliencia, con las

tres variantes de la versión 5.0 confirmadas.

Las organizaciones deben garantizar la implementación de defensas integrales

multiplataforma, con especial atención a la protección de la infraestructura

de virtualización. Las variantes de LockBit 5.0 para Windows, Linux y ESXi

refuerzan la idea de que ningún sistema operativo o plataforma puede

considerarse a salvo de las campañas modernas de ransomware.

Fuente:

TrendMicro