Los actores de amenazas están utilizando cada vez más archivos adjuntos de

gráficos vectoriales escalables (SVG) para mostrar

formularios de phishing o implementar malware mientras evaden la detección.

La mayoría de las imágenes en la web son archivos JPG o PNG, que están hechos

de cuadrículas de cuadrados diminutos llamados píxeles. Cada píxel tiene un

valor de color específico y, en conjunto, estos píxeles forman la imagen

completa.

SVG, o gráficos vectoriales escalables, muestra las imágenes de manera

diferente, ya que en lugar de usar píxeles, las imágenes se crean a través de

líneas, formas y texto descritos en fórmulas matemáticas textuales en el

código.

Por ejemplo, el siguiente texto creará un rectángulo, un círculo, un enlace y

algo de texto:

Como se trata de imágenes vectoriales, se redimensionan automáticamente sin

perder calidad de imagen ni forma, lo que las hace ideales para usar en

aplicaciones de navegador que pueden tener diferentes resoluciones.

Uso de archivos adjuntos SVG para evadir la detección

El uso de archivos adjuntos SVG en campañas de phishing no es nada nuevo, ya

que BleepingComputer informó sobre

su uso en campañas de malware Qbot anteriores

y como una

forma de ocultar scripts maliciosos.

Según el investigador de seguridad

MalwareHunterTeam, los

actores de amenazas utilizan

cada vez más

archivos SVG en sus campañas de phishing. Esas muestras, ilustran lo versátiles que pueden ser los archivos adjuntos

SVG, ya que no solo permiten mostrar gráficos, sino que también se pueden usar

para mostrar HTML, utilizando el elemento <foreignObject> y

ejecutar JavaScript cuando se carga el gráfico.

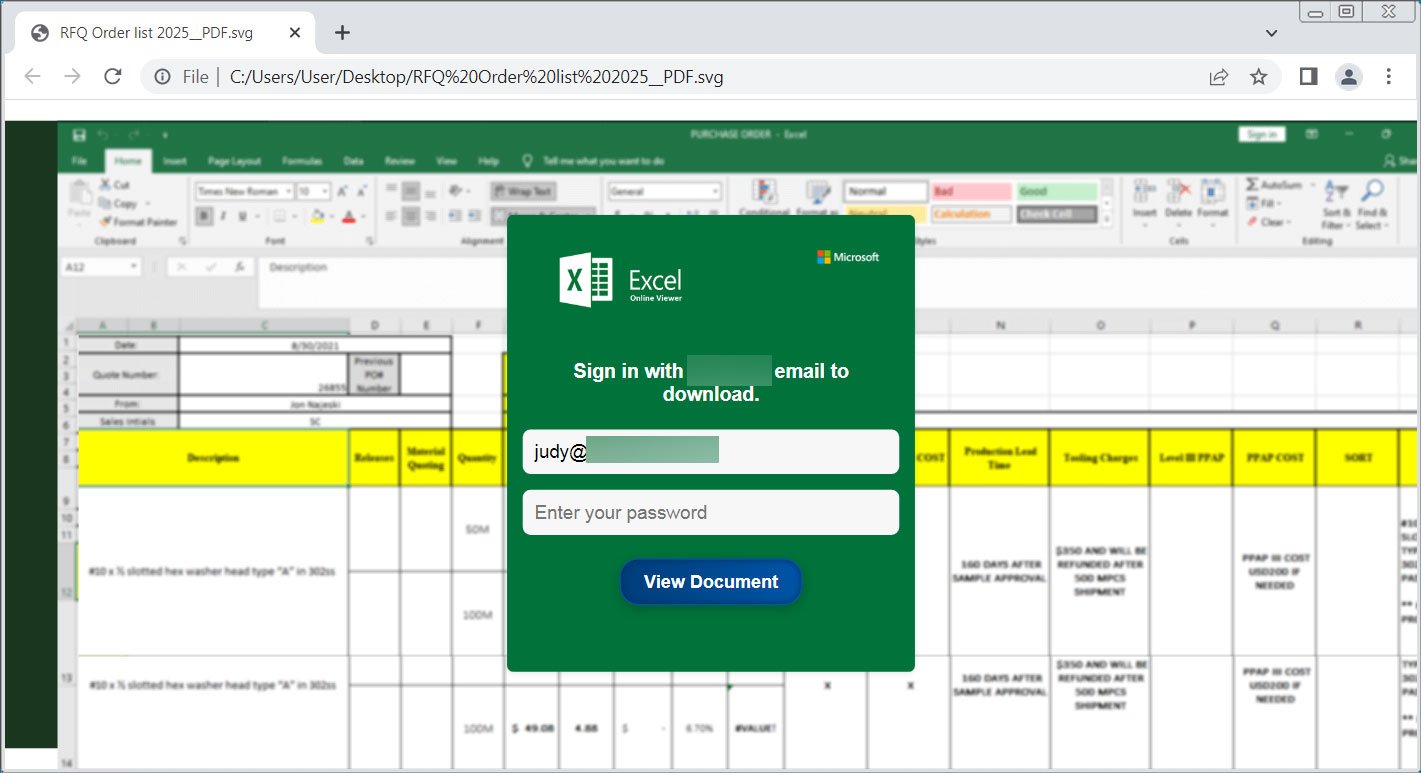

Esto permite a los actores de amenazas crear archivos adjuntos SVG que no solo

muestran imágenes, sino que también crean formularios de phishing para robar

credenciales. Como se muestra a continuación, un archivo adjunto SVG reciente

[VirusTotal] muestra una hoja de cálculo de Excel falsa con un formulario de inicio de

sesión incorporado, que cuando se envía, envía los datos a los actores de la

amenaza.

Otras campañas utilizan archivos SVG adjuntos y JavaScript integrado para

redirigir automáticamente los navegadores a sitios que alojan formularios de

phishing cuando se abre la imagen.

El problema es que, dado que estos archivos son en su mayoría representaciones

textuales de imágenes, los programas de seguridad no suelen detectarlos con

tanta frecuencia. Según las muestras en

VirusTotal, el software de seguridad los detecta una o dos veces como máximo.

Dicho esto, recibir un archivo SVG adjunto no es habitual en los correos

electrónicos legítimos y debería tratarse inmediatamente con sospecha. A menos

que sea un desarrollador y espere recibir este tipo de archivos adjuntos, es

más seguro eliminar los correos electrónicos que los contengan.

Fuente:

BC