Investigadores de ciberseguridad han revelado una novedosa técnica de ataque

que permite a los actores de amenazas degradar la protección de las claves

Fast IDentity Online (FIDO) engañando a los usuarios para que aprueben solicitudes de autenticación

desde portales de inicio de sesión corporativos falsificados.

Lo que hace que este ataque sea notable es que evade las protecciones que

ofrecen las claves FIDO y permite a los atacantes acceder a las cuentas de los

usuarios.

El método de vulneración no explota ninguna falla en la implementación de

FIDO; más bien, abusa de una función legítima para degradar el proceso de

autenticación.

Las claves FIDO son autenticadores basados en hardware o software, diseñados

para eliminar el phishing vinculando los inicios de sesión a dominios

específicos mediante criptografía de clave pública-privada.

En este caso, los atacantes explotan una función legítima (el inicio de

sesión multidispositivo) para engañar a las víctimas y hacer que autentiquen

sesiones maliciosas sin saberlo.

La actividad,

observada por la empresa Expel

como parte de una campaña de phishing, se ha atribuido a un actor de amenazas

llamado

PoisonSeed, que recientemente fue detectado por utilizar credenciales comprometidas

asociadas con herramientas de gestión de relaciones con clientes (CRM) y

proveedores de correo electrónico masivo para enviar mensajes de spam con

frases semilla de criptomonedas y vaciar los monederos digitales de las

víctimas.

«El atacante logra esto aprovechando las funciones de inicio de sesión

multidispositivo disponibles con las claves FIDO», explicaron los investigadores Ben Nahorney y Brandon Overstreet. Sin

embargo, en este caso, los actores maliciosos utilizan esta función en ataques

de tipo

«adversario en el intermediario» (AitM).

Esta técnica no funciona en todos los escenarios. Se dirige específicamente

a usuarios que se autentican mediante flujos entre dispositivos que no

aplican comprobaciones de proximidad estrictas, como Bluetooth o la

autenticación local del dispositivo.

Si el entorno de un usuario exige que las llaves de seguridad de hardware se

conecten directamente al dispositivo de inicio de sesión o utiliza

autenticadores específicos de la plataforma (como Face ID vinculado al

contexto del navegador), la cadena de ataque se interrumpe.

El

inicio de sesión entre dispositivos

permite a los usuarios iniciar sesión en un dispositivo sin clave de acceso

utilizando un segundo dispositivo que sí contiene la clave criptográfica, como

un teléfono móvil.

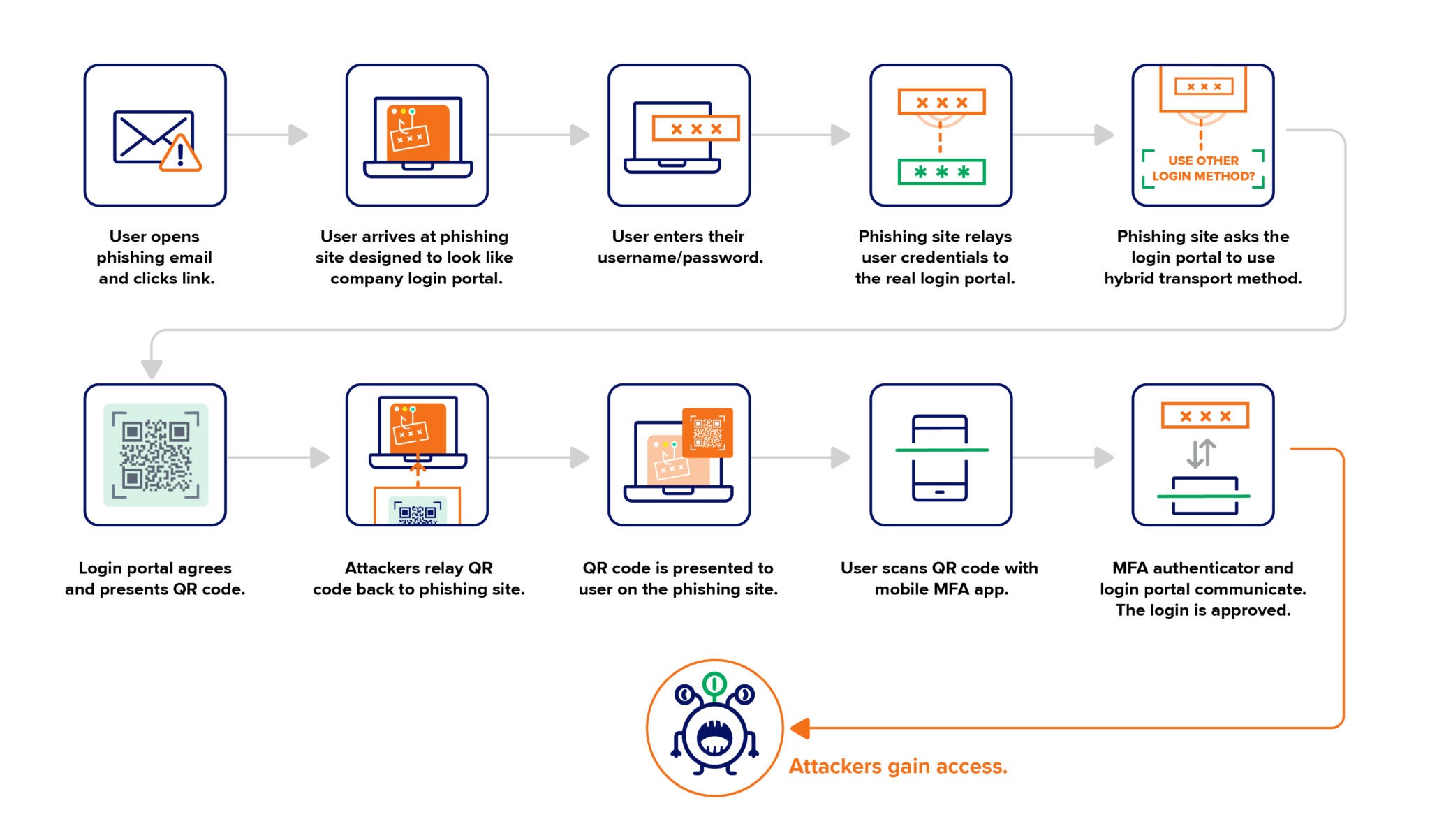

La cadena de ataque documentada por Expel comienza con un correo electrónico

de phishing que induce a los destinatarios a iniciar sesión en una página de

inicio de sesión falsa que imita el portal Okta de la empresa. Una vez que las

víctimas introducen sus credenciales, el sitio fraudulento retransmite

sigilosamente la información de inicio de sesión a la página de inicio de

sesión real.

Luego, el sitio de phishing le indica a la página de inicio de sesión legítima

que utilice el método de transporte híbrido para la autenticación, lo que hace

que la página muestre un código QR que luego se envía de regreso al sitio de

phishing y se presenta a la víctima.

Si el usuario escanea el código QR con la aplicación de autenticación en su

dispositivo móvil, los atacantes pueden acceder sin autorización a la cuenta

de la víctima. «En este ataque, los atacantes introdujeron el nombre de usuario y la

contraseña correctos y solicitaron el inicio de sesión multidispositivo», declaró Expel. «El portal de inicio de sesión muestra un código QR, que el sitio de

phishing captura inmediatamente y retransmite al usuario en el sitio falso.

El usuario lo escanea con su autenticador MFA, el portal de inicio de sesión

y el autenticador MFA se comunican, y los atacantes ya están dentro».

Si bien FIDO2 está diseñado para resistir el phishing, su flujo de inicio de

sesión multidispositivo, conocido como transporte híbrido, puede utilizarse

indebidamente si no se implementa la verificación de proximidad, como

Bluetooth. En este flujo, los usuarios pueden iniciar sesión desde una

computadora escaneando un código QR con un dispositivo móvil que contenga su

clave de acceso.

Sin embargo, los atacantes pueden interceptar y retransmitir ese código QR en

tiempo real a través de un sitio de phishing, engañando a los usuarios para

que aprueben la autenticación en un dominio falsificado.

Esto convierte una función segura en una vulnerabilidad de phishing, no

debido a una falla de protocolo, sino a su implementación flexible.

Expel también indicó haber observado un incidente independiente en el que un

actor de amenazas registró su propia clave FIDO tras comprometer una cuenta

mediante un correo electrónico de phishing y restablecer la contraseña del

usuario.

Para proteger mejor las cuentas de usuario, las organizaciones deben

combinar la autenticación FIDO2 con comprobaciones que verifiquen el

dispositivo utilizado.

Siempre que sea posible, los inicios de sesión deben realizarse en el mismo

dispositivo que contiene la clave de acceso, lo que limita el riesgo de

phishing.

Los equipos de seguridad deben estar atentos a inicios de sesión inusuales con

códigos QR o nuevos registros de claves de acceso. Las opciones de

recuperación de cuentas deben utilizar métodos resistentes al phishing, y las

pantallas de inicio de sesión, especialmente para inicios de sesión

multidispositivo, deben mostrar detalles útiles como la ubicación, el tipo de

dispositivo o advertencias claras para ayudar a los usuarios a detectar

actividad sospechosa.

En todo caso, los hallazgos subrayan la necesidad de adoptar una autenticación

resistente al phishing en todas las etapas del ciclo de vida de una cuenta,

incluidas las fases de recuperación, ya que el uso de un método de

autenticación susceptible al phishing puede debilitar toda la infraestructura

de identidad.

«Los ataques AitM contra claves FIDO y claves FIDO controladas por

atacantes son solo el último de una larga lista de ejemplos en los que

actores maliciosos y defensores intensifican sus esfuerzos para

comprometer/proteger las cuentas de los usuarios», añadieron los investigadores.

Fuente:

THN