Recientemente, el equipo de WithSecure descubrió una sofisticada campaña de

malware en la que el

administrador de contraseñas de código abierto KeePass fue troyanizado para

distribuir cargas útiles de Cobalt Strike y exfiltrar credenciales

confidenciales.

«No solo se trataba de un cargador de malware no documentado, sino también

del primer ejemplo que observábamos en informes de código abierto de un

administrador de contraseñas troyanizado… utilizado simultáneamente como

cargador y herramienta para robar credenciales»,

advierte el informe.

El instalador de KeePass comprometido, identificado como

KeePass-2.56-Setup.exe, se distribuye mediante campañas de publicidad

maliciosa que incitaban a los usuarios a descargar desde dominios falsos

similares. El ejecutable estaba firmado con certificados válidos e imitaba el

comportamiento del instalador real de KeePass, lo que dificultaba enormemente

su detección.

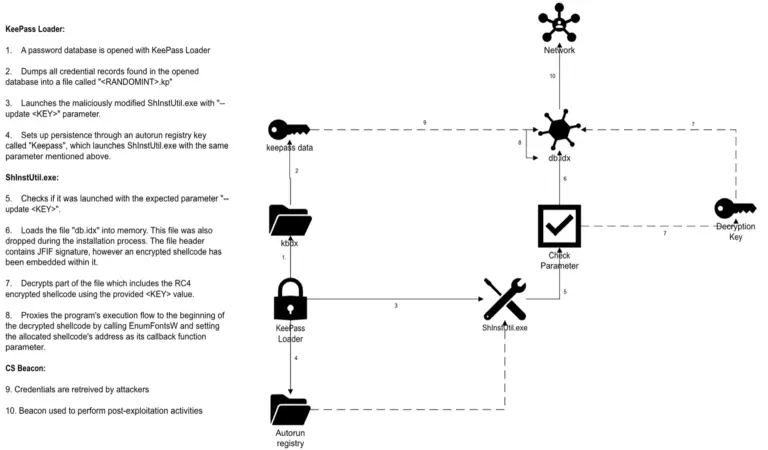

Una vez ejecutado, el malware (al que WithSecure denomina KeeLoader)

agrega dos ejecutables modificados (KeePass.exe y

ShInstUtil.exe) en el directorio del usuario y configura un mecanismo

de persistencia basado en el registro. Un archivo malicioso (db.idx),

cifrado y enmascarado como JPG, se descifra en memoria mediante un cargador

personalizado y se ejecuta como una baliza de Cobalt Strike.

Aunque KeePass parecía funcionar con normalidad, registraba secretamente

las credenciales de la base de datos y las exportaba a archivos .kp: «La información de la cuenta, el nombre de usuario, la contraseña, el sitio

web y los comentarios también se exporta en formato CSV bajo %localappdata%

como <RANDOM_INTEGER>.kp».

La infraestructura del ataque es extensa:

-

Dominios falsos de KeePass

como keeppaswrd[.]com, keegass[.]com, KeePass[.]me y lvshilc[.].com (aún activos).

- Malvertising a través de anuncios de búsqueda de Bing y DuckDuckGo

- Cadenas de redireccionamiento a través de múltiples dominios falsos

-

Certificados SSL de proveedores como NameCheap, que imitaban la firma

legítima de KeePass

La campaña evolucionó en varias versiones, con un sigilo y una complejidad

cada vez mayores:

«Los binarios creados son casi idénticos a las versiones legítimas… la

funcionalidad maliciosa solo se manifestará al abrir una base de datos de

contraseñas».

Aunque la atribución sigue siendo compleja debido al uso de

Loader-as-a-Service y Bulletproof Hosting, WithSecure encontró

marcas de agua superpuestas de Cobalt Strike vinculadas a grupos de ransomware

como Black Basta y BlackCat. La nota de rescate se parecía a la del ransomware

Akira, pero incluía contacto por correo electrónico, lo que sugiere un posible

intento de actuar en solitario por parte de un antiguo afiliado:

«Esto es inusual… es realista la posibilidad de que el actor de la

amenaza trabajara previamente en una franquicia de Ransomware-as-a-Service,

pero en este caso, intentó actuar en solitario».

WithSecure concluye que la campaña probablemente fue orquestada por un agente

de acceso inicial con amplios recursos que opera dentro del ecosistema del

ransomware.

Se insta a las organizaciones a verificar los hashes antes de la

instalación, evitar las fuentes de descarga no oficiales y supervisar de

cerca el comportamiento del software, incluso en aplicaciones conocidas.

Fuente:

SecurityInfo