El senador estadounidense

Ron Wyden ha solicitado a la Comisión Federal de Comercio (FTC)

que investigue a Microsoft por lo que él denomina

«negligencia grave en ciberseguridad», acusando al gigante tecnológico

de implementar a sabiendas su sistema operativo Windows con un cifrado

peligrosamente obsoleto que ha permitido devastadores ataques de ransomware

contra infraestructuras críticas estadounidenses, incluyendo importantes

sistemas de salud.

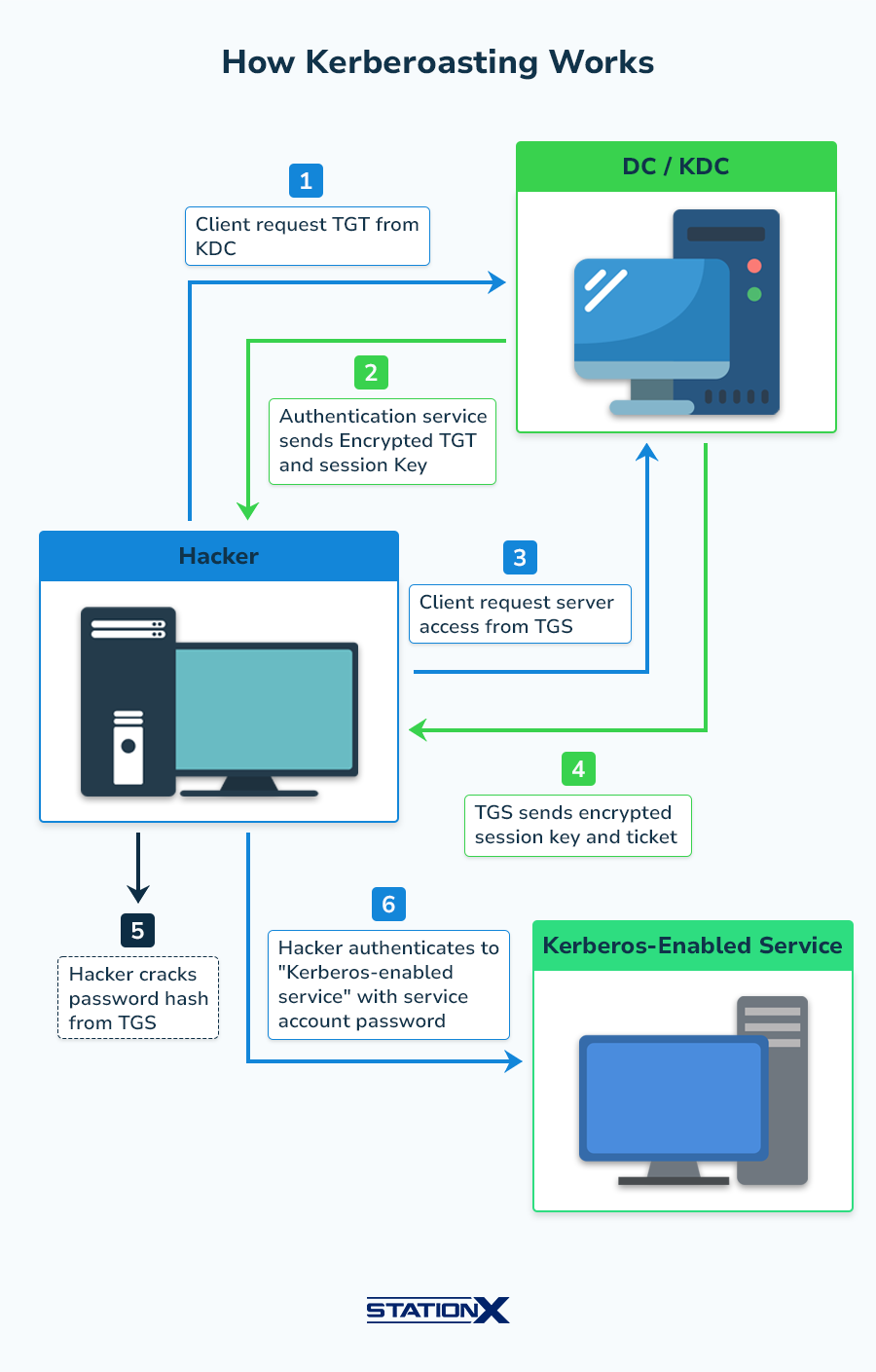

La carta destaca la técnica de hacking conocida como «Kerberoasting«, que aprovecha el continuo apoyo de Microsoft a RC4, una tecnología de cifrado obsoleta desarrollada en la década de 1980. Kerberoasting explota el

protocolo de autenticación Kerberos y permite que los actores de amenazas

roben tickets de servicio Kerberos para descubrir las contraseñas en texto

plano de las cuentas de servicio de red.

Si bien existen estándares de cifrado modernos y seguros, como AES, Microsoft

no los ha establecido como requisito predeterminado en su ampliamente

utilizado software Active Directory. Los ataques de kerberoasting son

difíciles de detectar porque se benefician del diseño previsto de Kerberos. La

parte más sospechosa de un ataque de este tipo (descifrar los tickets

robados), ocurre fuera de línea.

Es importante señalar que

si el AD sólo admite AES, el ataque sigue siendo posible

(Kerberoasting es, en el fondo, un problema de contraseñas débiles),

pero requiere más tiempo y coste computacional, lo que aumenta la

dificultad y reduce la probabilidad de éxito para ataques a gran escala.

El ataque de ransomware a Ascension

La carta describe un ataque de ransomware ocurrido en 2024 contra Ascension,

uno de los sistemas de salud sin fines de lucro más grandes de Estados Unidos,

como un claro ejemplo de las supuestas fallas de Microsoft.

El incidente comenzó cuando un contratista hizo clic en un enlace malicioso de

un resultado de búsqueda de Microsoft Bing, descargando malware sin darse

cuenta. Desde este único punto de entrada, los atacantes se movieron por la

red de Ascension y utilizaron la técnica Kerberoasting para explotar el débil

cifrado RC4 en el servidor Microsoft Active Directory de la organización.

Esto les permitió obtener privilegios administrativos, implementar ransomware

en miles de computadoras y robar datos confidenciales de 5,6 millones de

pacientes. El ataque interrumpió gravemente la capacidad de Ascension para

brindar atención médica a los pacientes.

En respuesta,

Microsoft publicó una entrada de blog

altamente técnica en octubre de 2024, recomendando medidas de mitigación y

prometiendo una futura actualización de software para desactivar el cifrado

RC4 vulnerable.

Sin embargo, Wyden criticó la divulgación de la compañía por inadecuada,

señalando que se publicó en una sección poco visible de su sitio web sin

publicidad significativa. Además, once meses después, la actualización de

seguridad prometida aún no se ha publicado, lo que deja a innumerables

organizaciones vulnerables.

Una

guía completa de la CISA y la NSA, elaborada por las agencias de seguridad nacional australianas en septiembre

de 2024, identificó el Kerberoasting como la principal amenaza contra el

software Active Directory de Microsoft.

Referencias para mitigar el Kerberoasting