El protocolo desarrollado por Microsoft para facilitar las conexiones remotas

a equipos Windows contiene una falla de seguridad importante. Sin embargo,

Microsoft ha declarado que no tiene planes de solucionar el problema, ya que

ello afectaría la compatibilidad con muchas aplicaciones.

Investigadores independientes han descubierto, o mejor dicho, redescubierto,

una importante vulnerabilidad de seguridad en el Protocolo de Escritorio

Remoto (RDP) de Microsoft. Anteriormente conocido como Servicios de Terminal

Server,

RDP parece estar diseñado para validar siempre una contraseña usada

previamente para conexiones remotas, incluso si dicha contraseña ha sido

revocada

por un administrador del sistema o comprometida en una brecha de seguridad.

La tecnología RDP se remonta a la era de Windows NT 4.0, uno de los primeros

sistemas operativos de 32 bits lanzado en 1998. Desde Windows XP, todas las

versiones profesionales o de servidor de Windows incluyen un cliente RDP,

oficialmente conocido como Conexión a Escritorio Remoto. Esto significa que,

según los investigadores, todas las versiones de Windows desde la época de los

módems analógicos de 56 Kbps están afectadas por esta vulnerabilidad.

El analista

Daniel Wade informó del problema a Microsoft

a principios de este mes. La falla viola prácticas de seguridad operativa

(OPsec) universalmente reconocidas, e incluso más. Al cambiar una contraseña,

esta ya no debería permitir el acceso a un sistema remoto.

«»Esto no es solo un error. Es una pérdida de confianza. La gente confía en

que cambiar su contraseña impedirá el acceso no autorizado», afirmó Wade.

Cuando un usuario inicia sesión localmente, sus credenciales se verifican localmente con una copia en caché antes de autenticarse con un proveedor de identidad a través de la red. Si la verificación en caché es correcta, el usuario puede acceder al escritorio incluso si el dispositivo está sin conexión. Sin embargo, si el usuario cambia su contraseña en la nube, el verificador en caché no se actualiza, lo que significa que aún puede acceder a su equipo local con su contraseña anterior. «Esto crea una puerta trasera silenciosa y remota en cualquier sistema donde la contraseña se haya almacenado en caché», escribió Wade en su informe.«Incluso si el atacante nunca tuvo acceso a ese sistema, Windows seguirá confiando en la contraseña». Will Dormann, analista sénior de vulnerabilidades de la empresa de seguridad Analygence, coincidió.

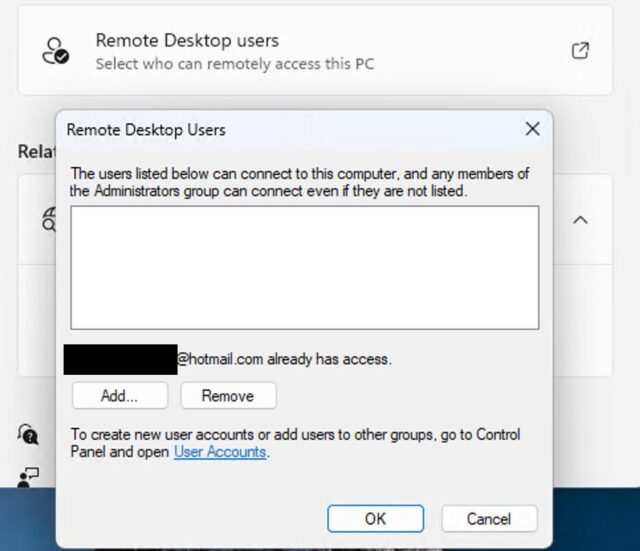

Los investigadores descubrieron que RDP sigue aceptando contraseñas que se

han usado una vez y que ahora se almacenan en caché en una máquina local.

Windows almacena las contraseñas validadas en una ubicación criptográficamente

segura del disco, e incluso las máquinas nuevas pueden usar la contraseña

antigua para acceder a otros sistemas.

Las plataformas de administración y seguridad en línea de Microsoft, como

Entra ID, Azure y Defender, no generan ninguna alarma, y las contraseñas más

nuevas pueden ignorarse mientras que las antiguas siguen funcionando.

Además,

Microsoft ha proporcionado poca información

a los usuarios finales sobre este comportamiento sorprendente del protocolo

RDP. Los investigadores concluyeron que millones de usuarios, ya sea en casa o

en entornos empresariales, están en riesgo. Cuando se les pidió que abordaran

el problema, Microsoft confirmó que

«la tecnología RDP funciona según lo previsto. Este comportamiento es una

decisión de diseño destinada a garantizar que al menos una cuenta de usuario

siempre pueda iniciar sesión, independientemente del tiempo que el sistema

haya estado desconectado».

La compañía ya había sido advertida sobre esta puerta trasera por otros

investigadores en agosto de 2023, lo que impidió que el nuevo análisis optara

a una recompensa. Según informes, los ingenieros de Redmond intentaron

modificar el código para eliminar la puerta trasera, pero abandonaron el

intento, ya que los cambios podrían afectar la compatibilidad con una función

de Windows de la que aún dependen muchas aplicaciones.

Fuente:

THN |

ArsTechnica