Una vulnerabilidad crítica de seguridad en Microsoft SharePoint Server

(on-premise) se ha convertido en un arma como parte de una campaña de explotación activa a gran escala.

La falla Zero-Day, identificada como

CVE-2025-53770

(CVSS: 9,8), se ha descrito como una variante de

CVE-2025-49706

(CVSS: 6,3), un error de suplantación de identidad en Microsoft SharePoint

Server que se

abordó en las actualizaciones de julio de 2025.

«La deserialización de datos no confiables en Microsoft SharePoint Server

local permite a un atacante no autorizado ejecutar código a través de una

red»,

declaró Microsoft con respecto al nuevo Zero.Day. En una alerta independiente emitida

ayer sábado,

Redmond

afirmó

tener conocimiento de ataques activos dirigidos a clientes locales de

SharePoint Server, pero enfatizó que

SharePoint Online en Microsoft 365 no se ve afectado.

Ante la falta de una actualización oficial, Microsoft insta a los clientes a

configurar la

integración de la Interfaz de Análisis Antimalware (AMSI)

en SharePoint e implementar Defender AV en todos los servidores de SharePoint.

Cabe destacar que la integración de AMSI está habilitada de forma

predeterminada en la actualización de seguridad de septiembre de 2023 para

SharePoint Server 2016/2019 y en la actualización de características de la

versión 23H2 para SharePoint Server Subscription Edition.

Para quienes no puedan habilitar AMSI, se recomienda desconectar SharePoint

Server de Internet hasta que haya una actualización de seguridad

disponible.

Para mayor protección, se recomienda implementar Defender for Endpoint para

detectar y bloquear la actividad posterior al exploit.

La divulgación se produce después de que

Eye Security

y

Palo Alto Networks Unit 42

advirtieran sobre ataques que encadenan CVE-2025-49706 y

CVE-2025-49704

(CVSS: 8,8), una falla de inyección de código en SharePoint, para facilitar la

ejecución de comandos arbitrarios en instancias susceptibles. La cadena de

exploits se conoce como

ToolShell.

Sin embargo, dado que CVE-2025-53770 es una variante de CVE-2025-49706, se

sospecha que estos ataques están relacionados.

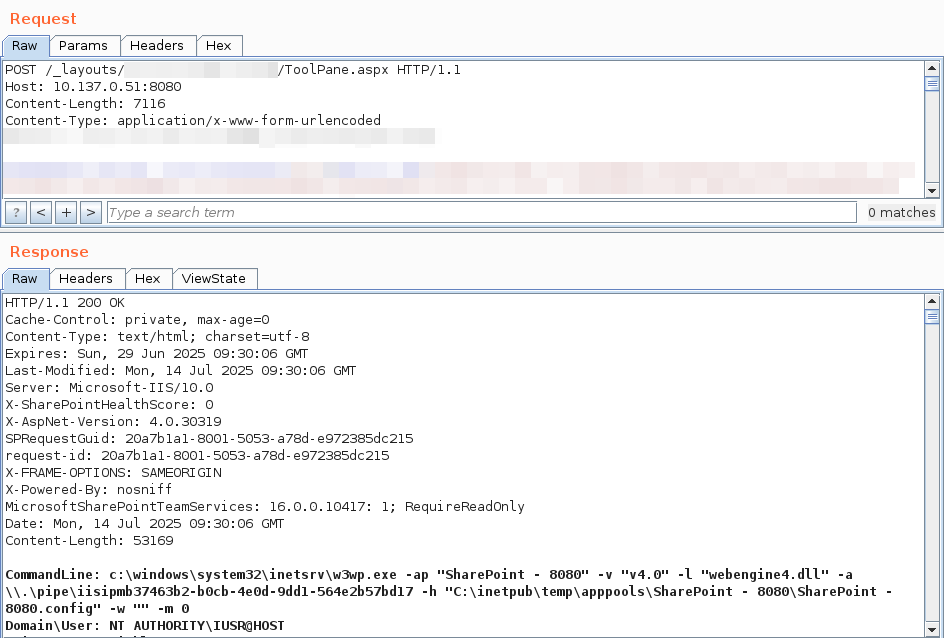

La actividad maliciosa consiste básicamente en la entrega de cargas útiles

ASPX a través de PowerShell, que luego se utilizan para robar la configuración

de

MachineKey

del servidor SharePoint, incluyendo ValidationKey y DecryptionKey, para

mantener el acceso persistente.

La empresa holandesa de ciberseguridad afirmó que estas claves son cruciales

para generar cargas útiles __VIEWSTATE válidas, y que obtener acceso a ellas

convierte cualquier solicitud autenticada de SharePoint en una oportunidad de

ejecución remota de código.

Ahora, con la cadena ToolShell (CVE-2025-49706 + CVE-2025-49704), los atacantes parecen extraer la clave de validación (ValidationKey) directamente de la memoria o la configuración. Una vez filtrado este material criptográfico, el atacante puede crear cargas útiles __VIEWSTATE totalmente válidas y firmadas. Con ysoserial, el atacante puede generar sus propios tokens válidos de SharePoint para RCE.

«Seguimos identificando oleadas masivas de exploits», declaró Piet

Kerkhofs, director de tecnología de Eye Security.

«Esto tendrá un gran impacto, ya que los adversarios se mueven lateralmente

utilizando esta ejecución remota de código con gran rapidez».

«Notificamos a casi 75 organizaciones que sufrieron una vulneración, tras

identificar el shell web malicioso en sus servidores de SharePoint. En este

grupo se encuentran grandes empresas y organismos gubernamentales de todo el

mundo».

Aunque ya hay un script para buscar servidores vulnerables, Microsoft aún no ha actualizado sus avisos para

CVE-2025-49706 y CVE-2025-49704 para reflejar la explotación activa.

Información en desarrollo.

Fuente:

THN | Eye Security