A principios de noviembre, Palo Alto Networks se enteró de un

posible Zero-Day de PAN-OS

y

confirmó la explotación activa

de una nueva vulnerabilidad el 15 de noviembre. El 18 de noviembre, la empresa de seguridad anunció el lanzamiento de

parches para los firewalls afectados y aclaró que

se han explotado dos vulnerabilidades en ataques maliciosos.

CVE-2024-0012, una vulnerabilidad crítica de omisión de autenticación

que permite a un atacante no autenticado que tiene acceso a la interfaz de

administración de un firewall obtener privilegios de administrador.

La segunda falla,

CVE-2024-9474, es un problema de gravedad media que permite a un atacante obtener

privilegios de root en el firewall. CVE-2024-0012 y CVE-2024-9474 se

han encadenado en ataques.

Los firewalls de las series PA, VM y CN se ven afectados, así como los

productos Panorama (serie virtual y M). Las actualizaciones para PAN-OS 11.2, 11.1, 11.0, 10.2 y 10.1 corrigen las

vulnerabilidades.

Se debe asegurar de que la interfaz de administración del firewall solo sea

accesible desde direcciones IP internas confiables para reducir

significativamente el riesgo de explotación.

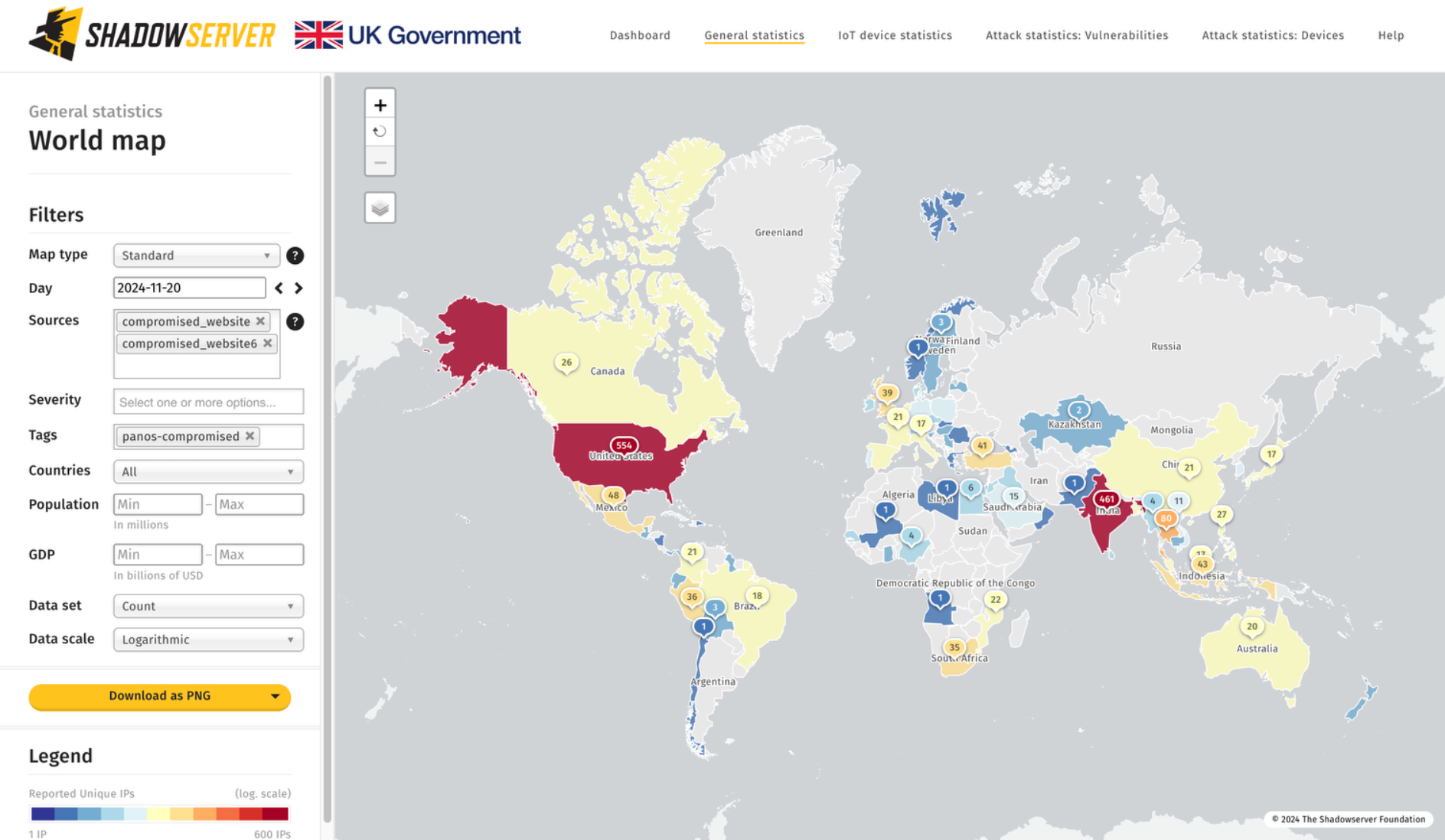

Si bien la cantidad de interfaces PAN-OS expuestas a Internet disminuyó de

11.000 el 10 de noviembre a aproximadamente

2.700 el 20 de noviembre, la Shadowserver Foundation informó el jueves que vio aproximadamente

2.000 instancias de firewalls comprometidos.

La organización sin fines de lucro de ciberseguridad dijo que la mayoría de

los dispositivos atacados se encuentran en Estados Unidos e India. La empresa

de operaciones de seguridad Arctic Wolf comenzó a ver ataques contra entornos

de clientes el 19 de noviembre.

«Tras una explotación exitosa, hemos observado que los actores de amenazas

intentan transferir herramientas al entorno y exfiltrar archivos de

configuración de los dispositivos comprometidos», dijo la empresa.

WatchTowr ha hecho públicos los detalles técnicos

y el código de prueba de concepto (PoC), que Arctic Wolf cree que conducirá a

más ataques.

Palo Alto, que está rastreando la explotación inicial como

Operation Lunar Peek, no ha compartido ninguna información sobre quién estaba detrás de los

ataques. Sin embargo, ha compartido indicadores de compromiso (IoC) para

permitir que las organizaciones detecten ataques.

Fuente:

SecurityWeek