A partir de documentos internos filtrados de la empresa Intellexa, material de

ventas y marketing, así como vídeos de formación, la investigación

«Intelexa Leaks»

ofrece una visión inédita de las operaciones internas de una empresa de

software espía mercenario centrada en explotar vulnerabilidades en

dispositivos móviles, lo que permite ataques de vigilancia dirigidos a

defensores de derechos humanos, periodistas y miembros de la sociedad civil.

«Intelexa Leaks», es una nueva investigación publicada conjuntamente por

Inside Story,

Haaretz

y

WAV Research Collective. Presenta inquietantes revelaciones sobre la empresa de vigilancia Intellexa

y su producto estrella, Predator, un tipo de software espía altamente invasivo

que se ha vinculado a abusos contra los derechos humanos en varios países.

El Grupo Intellexa, parte de la alianza Intellexa, produce el software espía

Predator

y se anuncia como una empresa regulada y con sede en la UE. Fue fundado en

2018 por Tal Dilian, exoficial del ejército israelí, y varios de sus socios, y

está controlado por el holding Thalestris, con sede en Irlanda. La alianza Intellexa reúne al grupo Intellexa con el grupo de empresas Nexa, que operaba

principalmente desde Francia.

Intellexa es una de las empresas más notorias de las llamadas «empresas

mercenarias de software espía»,

una descripción utilizada por investigadores de la sociedad civil e industria

para referirse a las entidades privadas que desarrollan software espía y lo

venden a los gobiernos.

Si bien numerosos informes sobre Intellexa, incluidos los de

Amnistía Internacional, han documentado violaciones de derechos humanos relacionadas con el uso de

sus productos, sus operaciones internas han permanecido en gran medida

desconocidas para los investigadores. Amnistía Internacional ha enviado

previamente preguntas detalladas a Intellexa sobre sus productos, operaciones

y estructura corporativa. Intellexa siempre se ha negado a responder a estas

preguntas. En 2023, la Autoridad Griega de Protección de Datos

multó a Intellexa

por incumplir sus investigaciones sobre la empresa.

Ahora, basándose en documentos internos filtrados de la empresa, material de

ventas y marketing, así como videos de capacitación, la investigación

«Intellexa Leaks» ofrece una visión inédita de las operaciones internas de una

empresa mercenaria de software espía centrada en explotar vulnerabilidades en

dispositivos móviles, lo que permite ataques de vigilancia selectivos contra

defensores de derechos humanos, periodistas y miembros de la sociedad civil.

Entre los hallazgos más sorprendentes se encuentra la evidencia de que, en el

momento de la filtración de los videos de capacitación, Intellexa conservaba

la capacidad de acceder remotamente a los sistemas de los clientes de

Predator, incluso a aquellos ubicados físicamente en las instalaciones de sus

clientes gubernamentales.

Por lo tanto, Intellexa tendría acceso a los datos de las personas objeto de

ataques de vigilancia selectivos por parte de los gobiernos. Los archivos

filtrados, que abarcan gran parte de la historia reciente de la compañía,

incluyen evidencia técnica adicional que confirma forensemente que el software

espía insignia de Intellexa, Predator, se utilizó en casos específicos de

abusos de vigilancia detectados previamente en Grecia y Egipto.

Amnistía Internacional fue el socio técnico en las filtraciones de Intellexa,

apoyando a los medios de comunicación asociados en la verificación y el

análisis de los datos filtrados. El artículo del Laboratorio de Seguridad de

Amnistía Internacional

«To Catch a Predator: Leak exposes the internal operations of Intellexa’s

mercenary spyware – Amnesty International Security Lab»

describe la evidencia analizada y las operaciones de Intellexa.

El software espía Predator representa una amenaza constante para la sociedad

civil en 2025.

La investigación indica que el software espía Predator de Intellexa sigue

utilizándose para vigilar ilegalmente a activistas, periodistas y defensores

de los derechos humanos en todo el mundo, a pesar de la reiterada exposición

pública, las investigaciones criminales y las sanciones económicas impuestas a

la empresa y a sus altos ejecutivos.

Cabe destacar que el material filtrado también valida investigaciones

independientes publicadas por otros investigadores de la sociedad civil y del

sector, como

Citizen Lab,

Recorded Future

and

Google’s Threat Analysis Group, quienes han rastreado la actividad del software espía Predator en los

últimos años.

Además de verificar la autenticidad del material, Amnistía analizó los

materiales filtrados para comprender mejor las capacidades técnicas del

software espía de Intellexa y qué información podría revelars sobre la

naturaleza evolutiva de las amenazas del software espía móvil en general.

Hallazgo clave 1: Vectores de infección de Predator

La filtración proporciona nuevos conocimientos sobre las amplias capacidades,

la arquitectura del sistema y los vectores de infección utilizados en el

producto espía de Intellexa.

Intellexa ha renombrado su producto espía para móviles estrella en múltiples

ocasiones: conocido externamente como Predator, este sistema también se ha

comercializado como Helios, Nova, Green Arrow y Red Arrow. Si bien el producto

parece haber evolucionado con el tiempo, su arquitectura general y su enfoque

en la infección remota de dispositivos móviles se han mantenido inalterados.

A diferencia del spyware de la competencia, Predator de Intellexa se basa casi

exclusivamente en los llamados ataques de «un clic» para infectar un

dispositivo. Estos ataques requieren que se abra un enlace malicioso en el

teléfono objetivo. El enlace malicioso carga un exploit para Chrome (en

Android) o Safari (en iOS) para obtener acceso inicial al dispositivo y

descargar la carga útil completa del spyware.

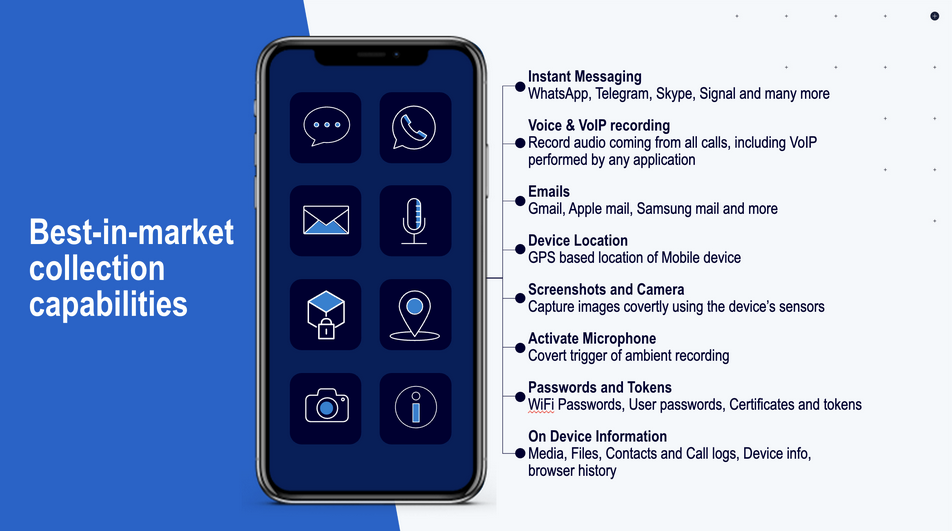

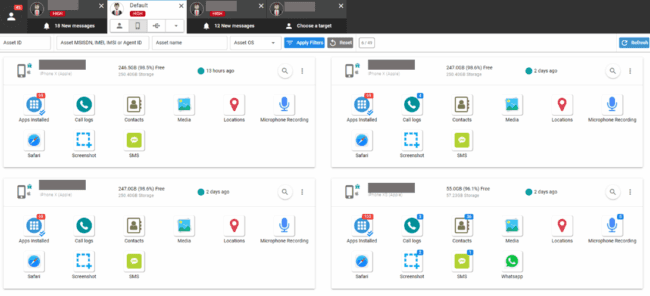

El material de marketing de la compañía muestra la gran cantidad de datos

disponibles una vez instalado el spyware, incluyendo la capacidad de acceder a

aplicaciones de mensajería instantánea cifradas como Signal y WhatsApp,

grabaciones de audio, correos electrónicos, ubicaciones del dispositivo,

capturas de pantalla y fotos de la cámara, contraseñas almacenadas, contactos

y registros de llamadas, y también para activar el micrófono del dispositivo.

Tras instalarse correctamente en el dispositivo objetivo, el spyware se

comunica con un servidor backend de Predator, ubicado físicamente en el país

del cliente, y carga allí los datos de vigilancia. Para ocultar la identidad

del operador del spyware, todos los datos se transmiten primero a través de

una cadena de servidores de anonimización, denominada «Red de Anonimización

CNC».

La dependencia de exploits del navegador implica que el operador del

spyware debe engañar a la víctima o, de lo contrario, obligarla a abrir el

enlace malicioso. Si no se abre el enlace, la infección no se llevará a

cabo.

Cada vez que se envía un enlace de ataque de un solo clic a un objetivo,

también se crea un riesgo de exposición para el operador. Un objetivo

sospechoso podría compartir el enlace de ataque con expertos forenses

digitales, lo que podría revelar el intento de ataque y al operador.

Vectores de infección «tácticos» y «estratégicos»

Para superar esta limitación, Intellexa ha diseñado varios «vectores de

entrega», que son diferentes enfoques para activar la apertura de un enlace de

infección en el teléfono del objetivo, sin necesidad de que este haga clic

manualmente en el enlace. Esto permite a Intellexa ofrecer una funcionalidad

similar a la de un ataque sin clic, sin necesidad de exploits adicionales.

Tritón, Thor y Oberón son los llamados vectores «tácticos». El término

«táctico» se utiliza en la industria de la ciberinteligencia para describir

ataques que requieren proximidad física al objetivo, ya sea acceso físico o

estar dentro del alcance de una red wifi o de radio.

El Laboratorio identificó previamente Triton como un exploit de banda base de

Samsung. Este exploit ataca el software y hardware de bajo nivel del teléfono,

responsable de la comunicación por radio con la red móvil. La filtración

confirma que el exploit se dirigió a dispositivos Samsung Exynos, aunque no

está claro si el vector de ataque ha estado activo en los últimos años. Por el

momento, aún no se ha identificado Thor ni Oberon, pero es probable que sean

similares a otros ataques locales, ya sea dirigidos a comunicaciones por radio

telefónicas o que quizás dependan del acceso físico a un dispositivo.

Los vectores «Estratégicos» se distribuyen de forma remota a través de

internet o la red móvil, e incluyen «Mars», «Jupiter» y «Aladdin». Los

vectores «Mars» y «Jupiter» son sistemas de inyección de red que requieren la

cooperación entre el cliente de Predator y el operador móvil o el proveedor de

servicios de internet (ISP) del objetivo. «Jupiter» parece ser una extensión

de «Mars», que permite la inyección de red exitosa en sitios web HTTPS

nacionales, para los cuales el cliente cuenta con certificados TLS válidos.

Básicamente, estos sistemas permiten al atacante inyectar silenciosamente

un enlace de infección Predator en el navegador del objetivo mientras navega

por internet.

Descrito como una «solución de vigilancia», los atacantes pueden activar la

infección y simplemente esperar a que el objetivo abra un sitio web HTTP sin

cifrar o navegue a un sitio web HTTPS doméstico, interceptado con Jupiter.

Sin embargo, este tipo de ataques de inyección de red se ha vuelto cada vez

más difícil de ejecutar con la transición a la navegación web exclusivamente

HTTPS.

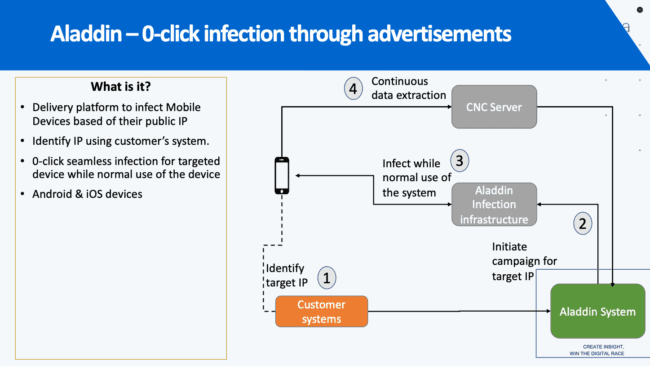

«Aladdin»: Infección silenciosa de Predator mediante la explotación del

ecosistema de publicidad móvil

Intellexa ha desarrollado un nuevo vector de infección estratégico, «Aladdin»,

que podría permitir la infección silenciosa sin necesidad de hacer clic en

dispositivos objetivo en cualquier parte del mundo. El vector, expuesto

inicialmente por

Haaretz e Inside Story, explota el ecosistema de publicidad móvil comercial para llevar a cabo

infecciones.

Si bien su implementación es técnicamente compleja, el ataque en sí es

conceptualmente simple. El sistema Aladdin infecta el teléfono del objetivo

forzando la visualización de un anuncio malicioso creado por el atacante. Este

anuncio malicioso podría publicarse en cualquier sitio web que muestre

anuncios, como un sitio web de noticias confiable o una aplicación móvil, y se

vería como cualquier otro anuncio que el objetivo probablemente vea.

Materiales internos de la compañía explican que simplemente ver el anuncio es

suficiente para activar la infección en el dispositivo del objetivo, sin

necesidad de hacer clic en él.

Un desafío operativo para el cliente u operador del spyware es la necesidad de

identificar de forma única qué dispositivo objetivo debe mostrar el anuncio

malicioso. Los posibles identificadores o selectores de objetivo podrían

incluir un ID de anuncio conocido, una dirección de correo electrónico, una

ubicación geográfica o una dirección IP. El identificador único se utiliza

como criterio de segmentación al crear el anuncio malicioso. Los

identificadores que los atacantes pueden usar probablemente estén limitados

técnica y operativamente a los identificadores compatibles con la red

publicitaria o la Plataforma del Demand Side Platform (DSP) utilizada

en el sistema Aladdin.

En la práctica, la documentación filtrada indica que el sistema Aladdin fue

diseñado para utilizar la dirección IP pública del objetivo como identificador

único. Cuando un objetivo se encuentra en el país del cliente, el operador de

Predator puede solicitar su dirección IP pública a los operadores móviles

nacionales, lo que permite dirigir el anuncio malicioso con precisión al

usuario móvil específico.

Un informe de

VSquare, una

red de periodismo de investigación, sugiere que el vector Aladdin de Intellexa

estuvo en desarrollo desde al menos 2022. Basándose en el análisis de la infraestructura de la red Predator, Amnistía

Internacional cree que el vector Aladdin fue compatible con las

implementaciones activas de Predator en 2024, junto con los vectores de

inyección de red de Marte y Júpiter.

Investigaciones técnicas adicionales de Amnistía Internacional y

nuevos informes de Recorded Future

indican que Intellexa continúa desarrollando activamente su vector de

infección basado en publicidad hasta 2025, utilizando una red de empresas del

ecosistema publicitario.

Amnistía Internacional

ha documentado previamente

los vectores de inyección de red de Marte y Júpiter. Este nuevo material

interno corrobora aún más dicha investigación y destaca la naturaleza

evolutiva de dichos vectores, en particular la transición hacia la

inteligencia publicitaria (ADINT) y las infecciones basadas en publicidad.

Las investigaciones y los estudios técnicos en curso de Amnistía Internacional

sugieren que diversas empresas de software espía mercenario, así como

gobiernos específicos que han desarrollado sistemas de infección ADINT

similares, están desarrollando y utilizando activamente metodologías de

infección basadas en publicidad.

Amnistía Internacional cree que el uso de estos vectores «silenciosos» para

distribuir exploits de navegador seguirá aumentando a medida que los objetivos

desconfíen cada vez más de los enlaces desconocidos y que los verdaderos

ataques sin clic se vuelvan más costosos y técnicamente difíciles de

implementar. Estos hallazgos deberían redoblar los esfuerzos de los

proveedores de tecnología y las empresas dedicadas a la publicidad digital

para investigar e interrumpir estos ataques.

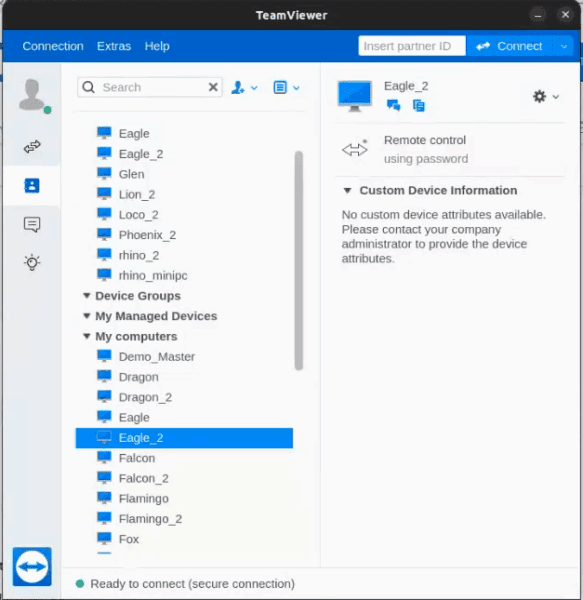

Hallazgo clave 2: Intellexa mantuvo acceso directo a los sistemas de spyware

de sus clientes.

La capacidad de Intellexa para acceder y monitorear remotamente los sistemas

Predator activos de sus clientes se detalla en un video de capacitación

altamente revelador, realizado a través de Microsoft Teams. El video sugiere

que el personal de Intellexa también pudo haber tenido acceso a las partes más

sensibles del sistema Predator del cliente, incluyendo el panel de control y

otros servicios internos utilizados para ver y almacenar datos de vigilancia

sin procesar recopilados de las víctimas del spyware.

El consorcio de investigación obtuvo una grabación de la sesión de

capacitación interna, dirigida al personal de soporte de Intellexa. Intellexa

parece haber utilizado Microsoft Teams ampliamente para sus comunicaciones

internas hasta 2024, poco antes de que

la empresa fuera sancionada por la OFAC.

Grabado a mediados de 2023, el video comienza con un instructor que se conecta

directamente a un sistema Predator mediante TeamViewer. Intellexa parece tener

la capacidad de acceder remotamente a al menos 10 sistemas de clientes

diferentes.

Un panel de control de TeamViewer, visible brevemente en la grabación, muestra

al menos 10 clientes potenciales. Cada uno está identificado con un nombre en

clave, una práctica habitual en el sector de la cibervigilancia para proteger

la identidad de los clientes y los países donde operan. No está claro si todos

los sistemas de los clientes visibles en la interfaz de TeamViewer seguían

activos y en línea en el momento de la grabación.

Cuando un miembro del personal pregunta si se estaban conectando a un

entorno de prueba, el instructor indica en el video que están accediendo y

viendo un «entorno de cliente» en vivo.

Amnistía Internacional cree que los nombres en clave representan

implementaciones reales de clientes y, de hecho, algunos de ellos se mencionan

en comunicaciones por correo electrónico, también visibles en algunos momentos

del mismo video de capacitación.

Los registros comerciales internos de Intellexa, revisados durante la

investigación, muestran que Intellexa adquirió siete licencias del software de

escritorio remoto TeamViewer en junio de 2021. Esto sugiere que la empresa ya

utilizaba TeamViewer para la gestión y el soporte remoto de los sistemas

Predator de sus clientes en 2021, mucho antes de la grabación del vídeo en

2023. Un mapeo de la infraestructura realizado por Amnistía Internacional

alrededor de septiembre de 2021 detectó siete probables clientes activos de

Predator, lo que concuerda con el número de licencias de TeamViewer

adquiridas.

El uso de un software comercial no especializado como TeamViewer, en lugar de

algún tipo de VPN segura, también resulta inesperado en un sistema de

vigilancia tan sensible, ya que implica una gran confianza en un producto de

software de código cerrado y en la empresa que lo desarrolla. Esto plantea la

cuestión de cómo los clientes de Intellexa, incluidos los gobiernos, pueden

revisar y aprobar las conexiones remotas del personal de Intellexa a los

sistemas de vigilancia de alta sensibilidad alojados físicamente en sus

propios países.

El video continúa por 30 minutos, con un miembro del personal de Intellexa

explorando un panel de análisis de Elasticsearch, que muestra registros y

análisis de varios sistemas y componentes del sistema de spyware Predator

asignado a un cliente específico. El instructor señala que el panel incluye

registros tanto de los sistemas backend locales como de los sistemas en línea

ubicados en la internet pública. El panel parece incluir registros tanto en

tiempo real como históricos. Algunas entradas de registro se crearon el mismo

día que se grabó el video, mientras que otros resultados de búsqueda datan de

semanas anteriores.

Varios componentes del sistema Predator son visibles en el panel de registros,

incluyendo servidores de infección que envían enlaces de exploits y servidores

de comando y control (CNC) responsables de reenviar los datos de vigilancia al

cliente.

Intellexa utiliza múltiples capas de servidores para intentar ocultar el

rastro que conecta a su cliente con los sistemas backend de Predator, lo que

dificulta el escrutinio de las víctimas y los investigadores. Cada servidor

CNC está configurado en una cadena de tres niveles con un nombre único que

representa la cadena y la capa del servidor. El primer servidor (público) de

la cadena CNC 1 se denomina «cncch1l1». El servidor de la segunda capa

de la cadena 1 se denomina «cncch1l2», y así sucesivamente.

Los registros proporcionan visibilidad directa de las operaciones de

vigilancia en vivo

Además de los registros técnicos de los diversos componentes del sistema, el

video también muestra lo que parecen ser intentos de infección de Predator en

vivo («en la naturaleza») contra objetivos reales del cliente de Intellexa. Se

muestra información detallada de al menos un intento de infección contra un

objetivo en Kazajistán. Los registros visibles incluyen la URL de la

infección, la dirección IP del objetivo y las versiones de software de su

teléfono. El proceso de infección aparentemente falló.

El número de teléfono del objetivo real no es visible en los registros del

servidor de infección que se muestran en el video, y esta información

específica sobre el objetivo no necesariamente estaría almacenada en los

servidores de infección.

Sin embargo, los datos visibles en el panel de registros indican que también

se puede acceder a los registros de otros componentes internos del sistema

backend de Predator, incluidos aquellos que almacenan información de

objetivos.

Durante el video de capacitación, se hace evidente que el personal de

Intellexa no se limita a acceder remotamente a un conjunto limitado de

archivos de registro, sino que tiene acceso privilegiado a la red principal

del sistema del cliente, incluida la red que contiene la información de

objetivos y los datos de vigilancia recopilados.

Indicaciones de que el personal de Intellexa también podría acceder al panel

del cliente de Predator y a otros servicios internos del backend.

El instructor accedió al panel de registros de ElasticSearch desde un

navegador web en un escritorio Ubuntu conectado a la red backend del cliente.

El personal de Intellexa se conectó directamente a este equipo Ubuntu que

ejecutaba TeamViewer. Durante la capacitación, el instructor cambia de ventana

en el escritorio Ubuntu, lo que revela las demás aplicaciones abiertas en el

equipo remoto.

Basándose en investigaciones previas y en el nuevo material incluido en la

filtración, Amnistía Internacional concluye que el mensaje de inicio de sesión

que se muestra en el video de capacitación corresponde al panel de control de

Predator de un cliente, el panel de control principal que utilizan los

clientes para realizar operaciones de vigilancia, como añadir objetivos, crear

nuevos enlaces de infección y consultar los datos de vigilancia recopilados de

las víctimas del software espía.

El panel de control de objetivos del cliente se menciona en la documentación

interna de Intellexa con varios nombres, como Predator Delivery Studio

(«PDS»), Helios Delivery Studio («HDS») y Cyber Operations Platform

(«CyOP»). Cabe destacar que ambos términos, PDS y CyOP, se incluyen en la URL

y en el campo de nombre de usuario del video de capacitación.

El hecho de que el sistema de escritorio remoto utilizado por el personal de

soporte de Intellexa pueda incluso conectarse al panel de control de Predator

plantea interrogantes alarmantes sobre el grado de compartimentación de los

datos de vigilancia en vivo y los objetivos de la empresa y su personal.

Los sistemas de spyware mercenario presentan complejidades técnicas y

operativas inherentes. Es comprensible, y no inesperado, que Intellexa

necesite alguna capacidad para conectarse remotamente a los sistemas de los

clientes para depurar y reparar problemas técnicos en cuanto ocurren.

Sin embargo, en general, el video sugiere que el personal de Intellexa mantuvo

un acceso completo a los sistemas de los clientes en vivo, con capacidades que

van mucho más allá de las necesarias para ver registros técnicos limitados o

diagnosticar problemas en el sistema. Este acceso remoto, a través de

TeamViewer, parece haber sido posible sin la supervisión aparente de sus

clientes.

Lo más sorprendente es que el video muestra que el personal de Intellexa pudo

abrir el panel de control de Predator del cliente, revelando acceso

privilegiado a la red a las partes más sensibles del sistema Predator,

incluyendo el panel de control, pero también el sistema de almacenamiento que

contiene fotos, mensajes y todos los demás datos de vigilancia recopilados de

las víctimas del spyware Predator. Estos hallazgos solo aumentan la

preocupación de las posibles víctimas de vigilancia. No solo sus datos más

sensibles están expuestos a un gobierno u otro cliente de software espía, sino

que también corren el riesgo de ser expuestos a una empresa de vigilancia

extranjera, que tiene problemas evidentes para mantener la seguridad de sus

datos confidenciales.

Hallazgo clave 3: los registros filtrados confirman la atribución de los

supuestos dominios e infraestructura de infección a Predator

En varios momentos del video de capacitación, se muestran los dominios de

infección de Predator kz-news[.]cc y kz-ordas[.]com. Estos

dominios imitan sitios web legítimos de noticias kazajas y están diseñados

para engañar a los usuarios para que hagan clic inadvertidamente en un enlace

de infección de Predator.

Amnistía Internacional había identificado previamente estos dominios de

infección de Predator mediante el seguimiento técnico independiente de

servidores activos de infección de Predator. Sekoia, una empresa francesa de

ciberseguridad, también los identificó y documentó públicamente.

Esta nueva evidencia de esta filtración confirma de forma concluyente la

atribución de estos dominios al software espía Predator de Intellexa. También

valida la metodología empleada por Amnistía Internacional y otros socios de la

sociedad civil y la industria para identificar la infraestructura de ataques

Predator a lo largo de muchos años, desde su primera exposición pública en

2021 hasta la actualidad.

Amnistía Internacional ya había mencionado a Kazajistán como cliente

gubernamental de Intellexa en los

Archivos Predator, lo cual ha sido confirmado por una

investigación independiente de Recorded Future.

Hallazgo clave 4: Archivos refuerzan la evidencia forense que vincula el

spyware Predator con abusos de vigilancia en Grecia y Egipto.

La filtración también contiene información técnica importante que confirma la

atribución forense de numerosos casos sospechosos de vigilancia de Predator a

Intellexa y sus clientes de software espía.

Un documento interno denominado «OPSEC» (seguridad operativa) detalla las

medidas que Intellexa ha tomado para frustrar las investigaciones forenses,

incluyendo el intento de la compañía de ocultar los vínculos técnicos entre el

spyware Predator y la propia empresa.

La documentación técnica interna, creada en 2020, enumera indicadores clave de

vulnerabilidad, incluyendo nombres de archivo en el dispositivo, opciones de

configuración y mecanismos de defensa integrados en el código del agente de

spyware Predator. La versión del agente Predator utilizada en ese momento

estaba escrita en Python. Gran parte del código del agente y las opciones de

configuración eran compartidas por las versiones de Android e iOS.

Desafortunadamente para Intellexa, el mismo documento en manos de los

investigadores de responsabilidad de spyware proporciona evidencia crucial,

una piedra Rosetta forense, para rastrear de forma concluyente los presuntos

ataques de Predator, así como las muestras y exploits de spyware de Predator

descubiertos in situ, hasta la empresa.

Cabe destacar que todos los nombres de archivo y las opciones de configuración

que aparecen en la página interna de OPSEC también estaban presentes en las

muestras de Predator para Android e iOS

identificadas por los investigadores de Citizen Lab. Estas muestras se encontraron mientras Citizen Lab investigaba una campaña

de Predator dirigida a múltiples personas con vínculos con Egipto, incluido el

destacado activista político egipcio Ayman Nour.

La naturaleza idéntica de las opciones de configuración que aparecen tanto en

la documentación interna de Intellexa sobre Predator de 2020 como en las

muestras de spyware encontradas en Egipto demuestra categóricamente que

Predator de Intellexa se utilizó en los ataques egipcios. También confirma la

atribución de los indicadores de compromiso (IOC; dominios e infraestructura

de red asociados) utilizados en dicha campaña a un cliente del producto de

spyware de Intellexa. Fuentes:

«Pegasus vs. Predator»

«Mercenary mayhem: A technical analysis of Intellexa’s PREDATOR spyware», Cisco Thalos 2023.

El

informe de Citizen Lab de 2021

también documentó artefactos forenses encontrados en un iPhone egipcio

infectado con Predator. El iPhone se infectó tras conectarse a

distedc[.]com, el mismo servidor del que Citizen Lab obtuvo las

muestras de Predator para Android e iOS.

El informe de Citizen Lab enumera rastros forenses específicos encontrados en

el teléfono egipcio, que Amnistía Internacional también atribuye de forma

independiente como indicadores de infección con Predator. Los IOC incluyen

rastros de dos procesos de spyware Predator ejecutándose desde una ruta

específica en el dispositivo infectado.

Qué significan estos hallazgos para los esfuerzos de rendición de cuentas por

el software espía

A pesar de años de exposición pública, casos legales y sanciones económicas

contra Intellexa y personas vinculadas a la empresa,

los ataques de software espía Predator recientemente descubiertos

demuestran que las violaciones de derechos humanos impulsadas por la empresa

continúan.

Durante este período, Intellexa ha logrado mantener el acceso a los exploits

de día cero más recientes, a la vez que ha ampliado el conjunto de vectores de

infección. Lo más preocupante es la evidencia de que Intellexa ha desarrollado

e implementado «Aladdin», un sistema para infectar silenciosamente teléfonos

objetivo con solo ver un anuncio digital malicioso.

La evidencia de que Intellexa está subvirtiendo el ecosistema de la publicidad

digital para hackear teléfonos exige atención y acción urgentes por parte de

la industria publicitaria (AdTech) para contrarrestar estos ataques y los

daños derivados del abuso de la publicidad dirigida en general.

La investigación actual también proporciona una de las perspectivas más claras

y contundentes hasta la fecha sobre las operaciones internas y la tecnología

de esta empresa mercenaria de software espía. Los materiales filtrados

permiten establecer con seguridad la atribución de presuntos ataques previos

de software espía Predator a Intellexa y a sus clientes. Esto incluye el

ataque al periodista de investigación griego Thanasis Koukakis.

Aún más alarmante, los materiales revelan que Intellexa, al menos en

ciertos casos, tenía la capacidad técnica para acceder remotamente a los

sistemas de software espía de sus clientes tras la instalación y el

despliegue en vivo.

Las empresas mercenarias de software espía suelen afirmar que no tienen acceso

a los sistemas de vigilancia una vez instalados para sus clientes

gubernamentales. Por ejemplo, en una

carta al Supervisor Europeo de Protección de Datos en 2023, NSO Group declaró:

«Es importante destacar que NSO no opera Pegasus ni tiene acceso a los

datos recopilados».

Es probable que los clientes gubernamentales esperen que la empresa no pueda

acceder a sus sistemas ni a sus datos para mantener la estricta

confidencialidad de sus operaciones. Sin embargo, esta separación entre el

fabricante de software espía y sus operaciones directas puede ser importante

desde una perspectiva legal. Si se descubre que una empresa de software espía

mercenario está directamente involucrada en el funcionamiento de su producto,

podría quedar expuesta a demandas de responsabilidad en caso de uso indebido.

Para mantener las operaciones de vigilancia a distancia, los sistemas de

vigilancia del cliente suelen instalarse físicamente en el país del cliente,

donde son operados por un cliente gubernamental. El operador gubernamental

tiene entonces control total del sistema, la evidencia recopilada y las

operaciones de selección y vigilancia, sin acceso a la empresa.

Esta investigación expone cómo Intellexa, al menos en algunos casos, contaba

con capacidades de acceso remoto, lo que permitía al personal de la empresa

ver y compartir registros y detalles técnicos de las operaciones de vigilancia

de clientes en vivo.

Las capacidades de acceso remoto, incluso las destinadas al soporte técnico y

mantenimiento remotos, plantean dudas sobre el grado de separación operativa.

La evidencia adicional de que el personal de soporte de Intellexa también

podía acceder a otros sistemas internos de clientes de Predator, sin

limitaciones técnicas evidentes, aumenta la preocupación sobre los límites de

seguridad establecidos para aislar a la empresa de software espía de los datos

y las operaciones de sus clientes.

En una carta enviada a Intellexa el 26 de noviembre que describía estos

hallazgos, Haaretz preguntó si Intellexa tuvo acceso a los sistemas de

vigilancia de los clientes después de la implementación; si dicho acceso fue

aprobado por los clientes; y si existían limitaciones técnicas para su acceso.

El 3 de diciembre, un representante legal de Tal Dilian, fundador de

Intellexa, envió una respuesta por escrito a Haaretz en la que declara que

este no ha cometido ningún delito ni operado ningún sistema cibernético en

Grecia ni en ningún otro lugar.

Las preguntas sobre las responsabilidades legales específicas de Intellexa

por el uso de su software espía por parte de sus clientes son el núcleo de

un caso penal en curso en Grecia, donde cuatro personas están siendo

juzgadas (incluidas tres personas vinculadas a Intellexa) por

«violar el secreto de las comunicaciones telefónicas».

El juicio se centra en el uso del software espía Predator para hackear los

teléfonos inteligentes de diversas personas en Grecia, entre ellas Thanasis

Koukakis, periodista de investigación griego.

El hallazgo de que Intellexa tenía potencial de visibilidad en las operaciones

de vigilancia activa de sus clientes, incluyendo el acceso a información

técnica sobre los objetivos, plantea nuevas cuestiones legales sobre el papel

de Intellexa en relación con el software espía y la posible responsabilidad

legal o penal de la empresa por las operaciones de vigilancia ilegal

realizadas con sus productos.

Entre los 25 países a los que el

Consorcio de Medios de Comunicación EIC

descubrió que se habían vendido productos de la alianza Intellexa se

encuentran Suiza, Austria y Alemania. Otros clientes incluyen Omán, Catar,

Congo, Kenia, Emiratos Árabes Unidos, Singapur, Pakistán, Jordania y Vietnam.

El análisis de Amnistía Internacional de la infraestructura técnica reciente

vinculada al sistema de software espía Predator indica su presencia, de una

forma u otra, en Sudán, Mongolia, Madagascar, Kazajistán, Egipto, Indonesia,

Vietnam y Angola, entre otros.

Amnistía Internacional contactó a las entidades involucradas para obtener

comentarios, pero no recibió respuesta. Sin embargo, EIC sí recibió respuesta

de los principales accionistas y exejecutivos del grupo Nexa, quienes afirman

que la alianza Intellexa ha dejado de existir.

En cuanto a las exportaciones de tecnologías de vigilancia a los estados

mencionados, afirman que o bien

«se estableció una relación comercial en pleno cumplimiento de la normativa

aplicable, o bien nunca se ha formalizado un contrato ni se ha realizado una

entrega».

Finalmente, afirman que

«las entidades de la alianza Intellexa respetaron escrupulosamente las

normas de exportación», aunque reconocen

«haber establecido relaciones comerciales con países que “distaban mucho de

ser perfectos en términos del Estado de derecho», y añaden que

«esto a menudo se debía a decisiones políticas del gobierno francés».

Fuente:

Amnistía Internacional