Las extensiones instaladas en casi un millón de dispositivos han estado

anulando protecciones de seguridad clave para convertir los navegadores en

motores que rastrean sitios web (scraping) en nombre de un servicio de

pago.

Según

informó John Tuckner, de SecurityAnnex, las 245 extensiones, disponibles para Chrome, Firefox y

Edge, han acumulado casi 909.000 descargas. Las extensiones cumplen una amplia

gama de funciones, como la gestión de marcadores y portapapeles, la subida del

volumen de los altavoces y la generación de números aleatorios. El denominador

común de todas ellas es que incorporan

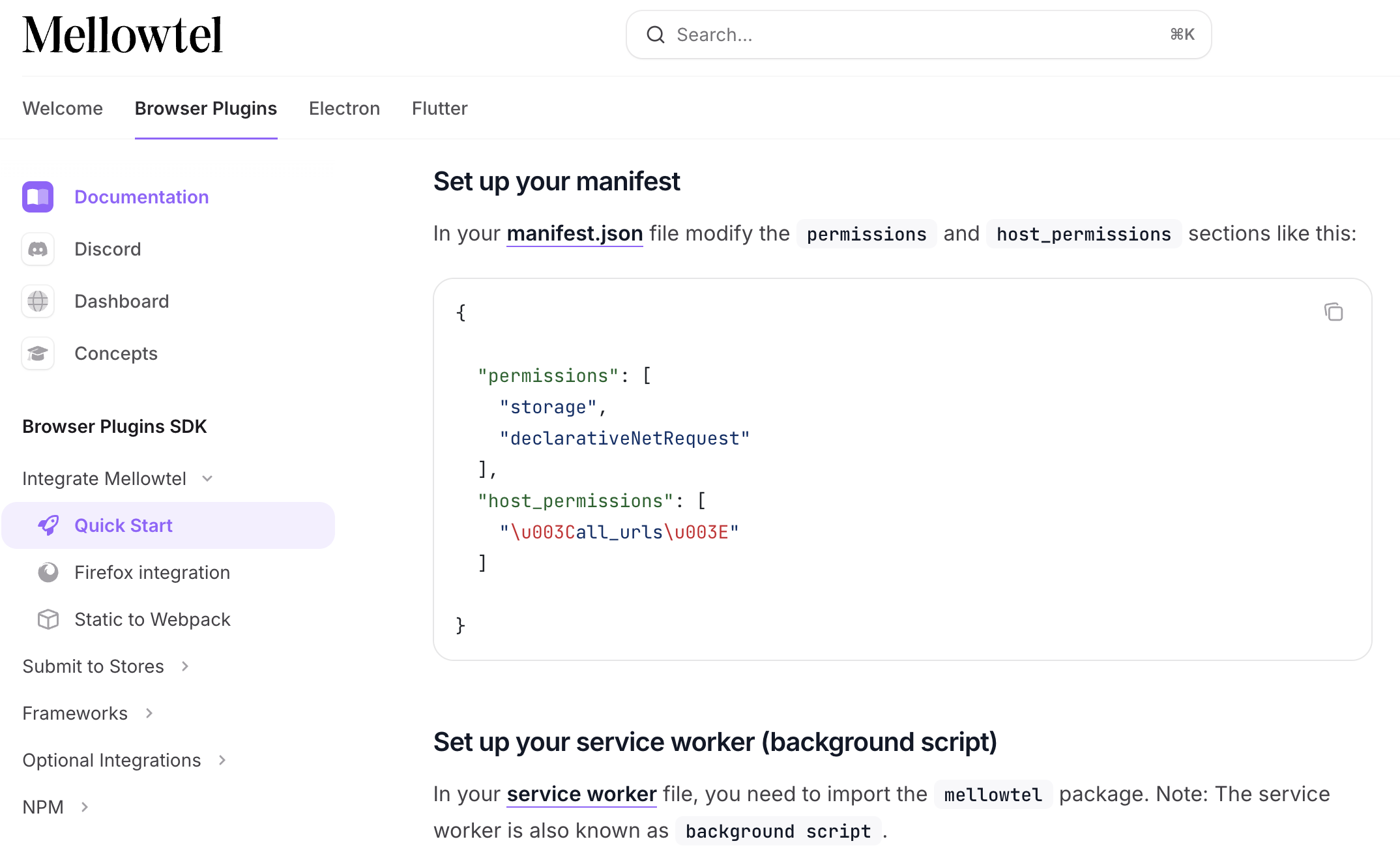

MellowTel-js, una biblioteca JavaScript de código abierto que permite a los

desarrolladores monetizar sus extensiones.

Debilitamiento intencional de las protecciones de navegación

Tuckner afirma que la monetización funciona mediante el uso de las extensiones

del navegador para rastrear sitios web en nombre de clientes de pago, entre

los que se incluyen los anunciantes. Tuckner llegó a esta conclusión tras

descubrir estrechos vínculos entre MellowTel y

Olostep,

una empresa que se autoproclama como

«la API de scraping web más fiable y rentable del mundo». Olostep

afirma que su servicio

«evita la detección de bots y puede paralelizar hasta 100.000 solicitudes

en minutos». Los clientes de pago envían la ubicación de los navegadores que desean para

acceder a páginas web específicas. Olostep utiliza su base instalada de

usuarios de extensiones para procesar la solicitud.

«Esto parece muy similar a las instrucciones de scraping que vimos al

observar la biblioteca de MellowTel en acción», escribió Tuckner tras analizar el código de MellowTel.

«Creo que tenemos buenas razones para pensar que las solicitudes de

scraping de Olostep se distribuyen a cualquiera de las extensiones activas

que ejecutan la biblioteca de MellowTel».

El fundador de MellowTel, por su parte, ha afirmado que el propósito de la

biblioteca es

«compartir el ancho de banda de los usuarios (sin saturar enlaces de

afiliados, anuncios no relacionados ni tener que recopilar datos

personales)». Continuó afirmando que la principal razón por la que las empresas pagan por

el tráfico es acceder a datos públicos de sitios web de forma fiable y

rentable. El fundador afirmó que los desarrolladores de extensiones reciben el

55% de los ingresos y MellowTel se queda con el resto.

A pesar de las garantías, Tuckner afirmó que

las extensiones que incorporan MellowTel suponen un riesgo para los

usuarios que las instalan.

Una razón es que MellowTel activa un websocket que se conecta a un

servidor de AWS que recopila la ubicación, el ancho de banda disponible, y el

estado de los usuarios de la extensión. Además de la erosión de la privacidad,

el websocket también inyecta un iframe oculto en la página que

el usuario está viendo, que conecta con una lista de sitios web especificados

por el servidor de Amazon Web Services. Es imposible que los usuarios finales

comunes puedan determinar qué sitios se abren en el iframe invisible.

Tuckner escribió:

«¿No debería haber protecciones para evitar que esto suceda? ¿Cómo es

posible cargar contenido no deseado tan fácilmente en cualquier sitio

web?»

Normalmente existen protecciones para evitar este tipo de ataques: los

encabezados de seguridad comunes de los servidores web, como

Content-Security-Policy y X-Frame-Options, deberían evitarlo

pero la biblioteca modifica dinámicamente las reglas que eliminan los

encabezados de seguridad de las respuestas del servidor web y luego los

vuelven a añadir una vez cargada la página web.

«Este debilitamiento de la navegación web puede exponer a los usuarios a

ataques como el Cross-site Scripting, que normalmente se evitarían en

condiciones normales. No solo los usuarios se convierten en bots

involuntariamente, sino que su navegación web también es más vulnerable», dijo Tuckner.

MellowTel también es problemático porque los sitios que abre son desconocidos

para los usuarios finales. Esto significa que deben confiar en MellowTel para

verificar la seguridad y confiabilidad de cada sitio al que acceden. Y, por

supuesto, dicha seguridad y confiabilidad pueden cambiar con un solo ataque a

un sitio. MellowTel también representa un riesgo para las redes empresariales

que restringen estrictamente los tipos de código que los usuarios pueden

ejecutar y los sitios que visitan.

El descubrimiento de Tuckner recuerda a un análisis de 2019 que descubrió que

las extensiones de navegador instaladas en 4 millones de navegadores

recopilaban todos los movimientos de los usuarios en la web y los compartían

con los clientes de Nacho Analytics, que dejó de operar poco después de que

Ars revelara la operación.

Algunos de los datos recuperados incluían videos de vigilancia alojados en

Nest, declaraciones de impuestos, facturas, documentos comerciales y

diapositivas de presentaciones publicadas o alojadas en Microsoft OneDrive e

Intuit.com; números de identificación vehicular de automóviles recientemente

adquiridos, junto con los nombres y direcciones de los compradores, nombres de

los pacientes y los médicos que consultaron; itinerarios de viaje alojados en

Priceline, Booking y sitios web de aerolíneas; archivos adjuntos de Facebook

Messenger y fotos, incluso cuando estas fotos estaban configuradas como

privadas. La información incluía información confidencial de Tesla, Blue

Origin, Amgen, Merck, Pfizer, Roche y docenas de otras empresas.

Tuckner declaró en un correo electrónico el miércoles que el estado más

reciente de las extensiones afectadas es:

-

De las 45 extensiones de Chrome conocidas, 12 están inactivas. Algunas

extensiones se eliminaron explícitamente por malware. Otras han eliminado la

biblioteca. -

De las 129 extensiones de Edge que incorporan la biblioteca, ocho están

inactivas. -

De las 71 extensiones de Firefox afectadas, dos están inactivas. Algunas se

eliminaron explícitamente por malware. - Otras eliminaron la biblioteca en actualizaciones más recientes.

Fuente:

ArsTechnica

|

John Tuckner