Miles de millones de usuarios han estado expuestos a un nuevo sistema de

rastreo y espionaje masivo que han usado tanto Meta y Yandex.

Ambas empresas han usado una técnica que aprovechaba aplicaciones nativas como

Facebook o Instagram para luego monitorizar todo lo que hacíamos con nuestros

navegadores móviles.

Es una gota más de un vaso ya absolutamente colmado: el de los ataques a

nuestra privacidad.

Un grupo de investigadores de la agencia IMDEA Networks y la Radboud

Universiteit de Países Bajos, liderados por los profesores Gunes Acar y Narseo

Vallina-Rodríguez,

publicaron un extenso artículo

técnico. En él desvelaban la técnica que han bautizado como

‘Local Mess’ (‘Lío Local’)

y que Meta ha estado usando desde septiembre de 2024 y Yandex mucho antes,

desde 2017.

El seguimiento encubierto en

Meta Pixel

y

Yandex Metrica, permite que Meta y Yandex omitan las protecciones de seguridad y privacidad

proporcionadas tanto por el sistema operativo Android como por los navegadores

que se ejecutan en él.

Android Sandboxing, por ejemplo, aíslan procesos para evitar que interactúen con la y cualquier

otra aplicación instalada en el dispositivo, reduciendo el acceso a datos

confidenciales o recursos de sistema privilegiados.

«Uno de los principios de seguridad fundamentales que existe en la web,

como el sistema móvil, se llama sandboxing», dijo Nardiso Vallina-Rodríguez, uno de los investigadores detrás del

descubrimiento, en una entrevista. «Este vector de ataque permite romper el sandbox que existe entre el

contexto móvil y el contexto web. El canal que existe todo el sistema

Android para comunicar lo que feliz en el navegador con la identidad que se

ejecuta en la aplicación móvil».

El bypass, que Yandex comenzó en 2017 y Meta comenzó el último

septiembre, permite que las compañías pasen cookies desde navegadores a

aplicaciones nativas de Android para Facebook, Instagram y varias aplicaciones

Yandex.

Así, las compañías pueden tener ese vasto historial de navegación al

titular de la cuenta iniciado sesión en la aplicación.

Qué hace ‘Local Mess’

Nos centraremos en Meta y sus aplicaciones, aunque el método es análogo en

Yandex.

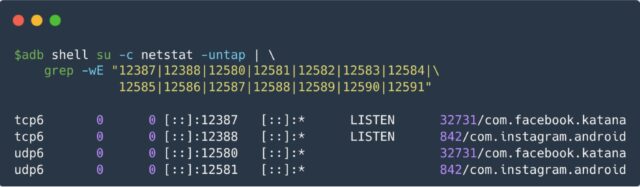

Los usuarios de Android que hagan uso de aplicaciones como Facebook o

Instagram podían estar expuestos, porque esas aplicaciones «escuchaban» lo

que pasaba en los navegadores instalados en nuestros móviles

haciendo uso de puertos locales (de ahí lo de ‘Local Mess’) con el objetivo de

rastrear y monitorizar todo lo que hacíamos en nuestros navegadores.

El usuario no se enteraba de nada. El método permitía que esas

aplicaciones lograran recibir metadatos, cookies y comandos que se ejecutaban

en los navegadores. El código JavaScript de Meta, llamado Meta Pixel, se

cargaba de forma silenciosa y sin avisar como una especie de complemento de

los navegadores móviles, y se conectaba a aplicaciones como Facebook o Instagram.

Desanonimizando a los usuarios. Como explican estos investigadores, el

método permitía acceder a los identificadores de dispositivo que se usan para

los sistemas publicitarios, llamados Android Advertising ID (AAID), y eso

hacía que fuera posible asociar todo lo que hacía el usuario a una identidad

real (un perfil de Facebook o Instagram).

El resultado: lo que hacíamos en el navegador ya no era anónimo ni privado.

Ni Modo Incógnito, ni borrar cookies ni nada. Este método

«web-to-app»

elude sistemas que teóricamente deberían proteger este tipo de rastreo. Así,

ni borrar las cookies, ni navegar en modo incógnito funcionaba a la hora de

intentar escapar de ese rastreo. De hecho, el método

«abre la puerta a que aplicaciones potencialmente maliciosas espíen la

actividad web de los usuarios», explican en el documento.

Los scripts de Meta y Yandex son ligeramente distintos, pero ambos hacen un

uso indebido del acceso no autorizado a los sockets de nuestro localhost, el

nombre reservado que tiene nuestro dispositivo en la red local y que siempre

es la dirección IP 127.0.0.1 (en IPv4). El sistema operativo Android permite a

cualquier aplicación instalada con el permiso INTERNET abrir un socket de

escucha en la interfaz loopback (127.0.0.1). Los navegadores que se ejecutan

en el mismo dispositivo también acceden a esta interfaz sin el consentimiento

del usuario o la mediación de la plataforma. Esto permite que un código

JavaScript incrustado en páginas web se comunique con aplicaciones nativas de

Android y comparta identificadores y actividad de navegación.

Millones de sitios web afectados. Para que el método funcionara Meta

aprovechaba su cookie

«_fbp», muy extendida en sitios web que hacen uso de publicidad de esta plataforma.

Según BuiltWith, una web que permite monitorizar la adopción de distintas

tecnologías, ese Meta Pixel está embebido en más de 5,8 millones de sitios

web. Hay un buscador en la parte final del estudio que permite saber si un

sitio web estaba expuesto y la actividad en él podía quedar registrada por

estos scripts.

Teóricamente, solo en Android. Los investigadores revelan que sólo

lograron obtener pruebas empíricas de esta técnica en móviles Android. No han

observado tal problema en navegadores en iOS o en las aplicaciones que

evaluaron, aunque señalan que técnicamente lograr hacer algo así en los

iPhones es factible.

Los navegadores se protegen. Los responsables del descubrimiento han

seguido una política de comunicación responsable de vulnerabilidades y se han

puesto en contacto con varios desarrolladores de navegadores. Chrome ya tiene

preparado el parche, el de Firefox está en desarrollo —pero parece no estar

expuesto al problema en el caso de Meta—, DuckDuckGo lo ha resuelto ya y Brave

no estaba afectado al usar una lista de bloqueo y al requerir permiso

explícito del usuario para las comunicaciones con el localhost. No hay

información sobre el progreso del parche en Microsoft Edge, que sí estaba

afectado.

Y Meta ha desactivado esa opción sin más. Aunque los navegadores hayan

tomado medidas, estas llegan tarde. No porque no haya solución o el código se

haya modificado, sino porque Meta ha decidido dejar de usarlo sin decir nada.

Ayer el script Meta Pixel dejó de enviar paquetes o de realizar peticiones a

localhost. El código responsable de enviar esa cookie «_fbp», señalan

en una actualización en este informe, ha sido casi completamente eliminado.

¿Por qué Meta hizo esto? Hay una hipótesis sobre la puesta en marcha de esta

técnica por parte de Meta: podría deberse a cómo Google tenía la intención de

librarse de las cookies de terceros en Chrome en algún momento en 2024. Eso

hubiera afectado a empresas como Meta, que quizás habría reaccionado tratando

de recabar esa información con esta técnica para poder tener un plan B si las

cookies desaparecían.

Fuente:

ArsTechnica

|

Xataka