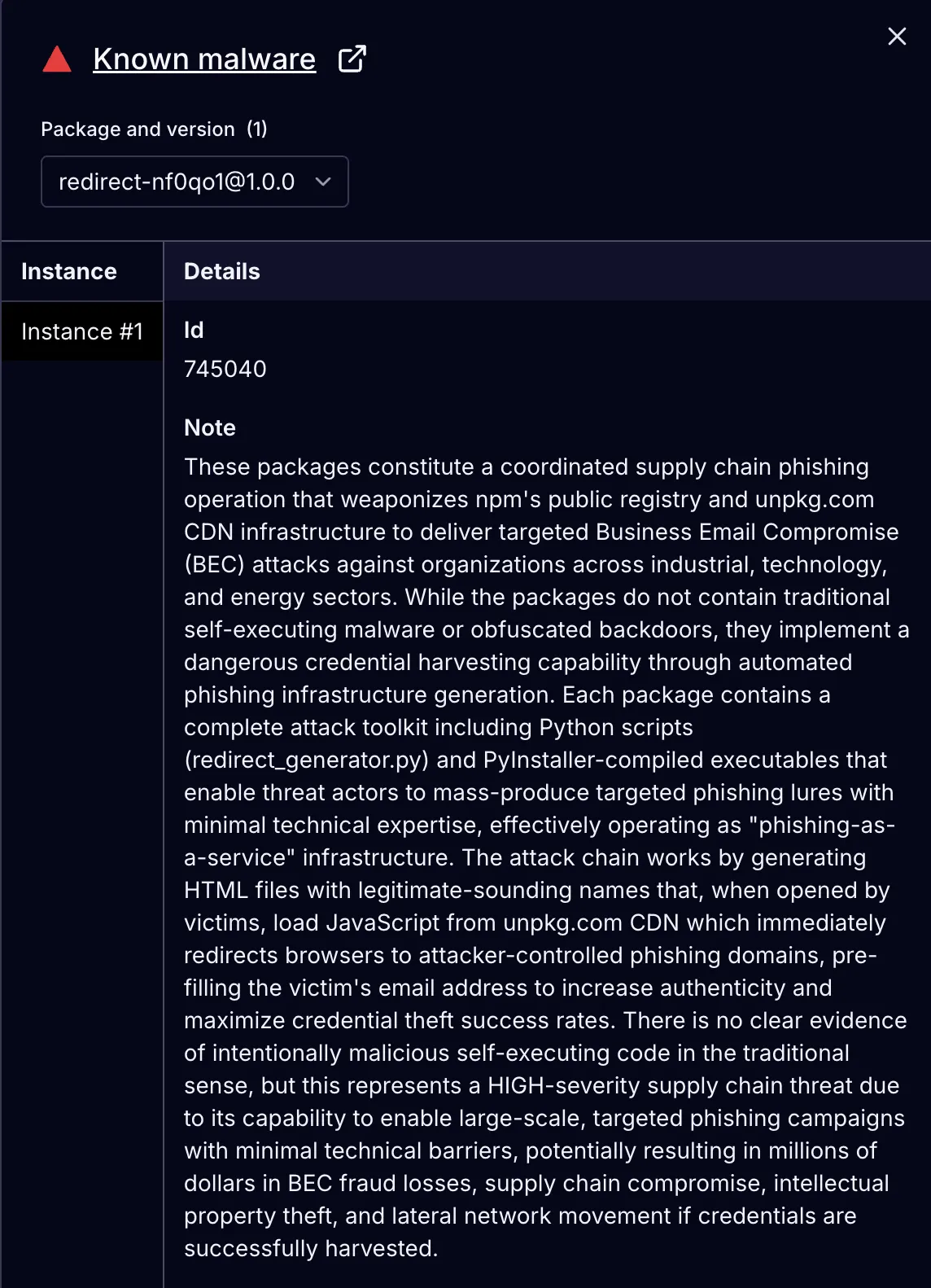

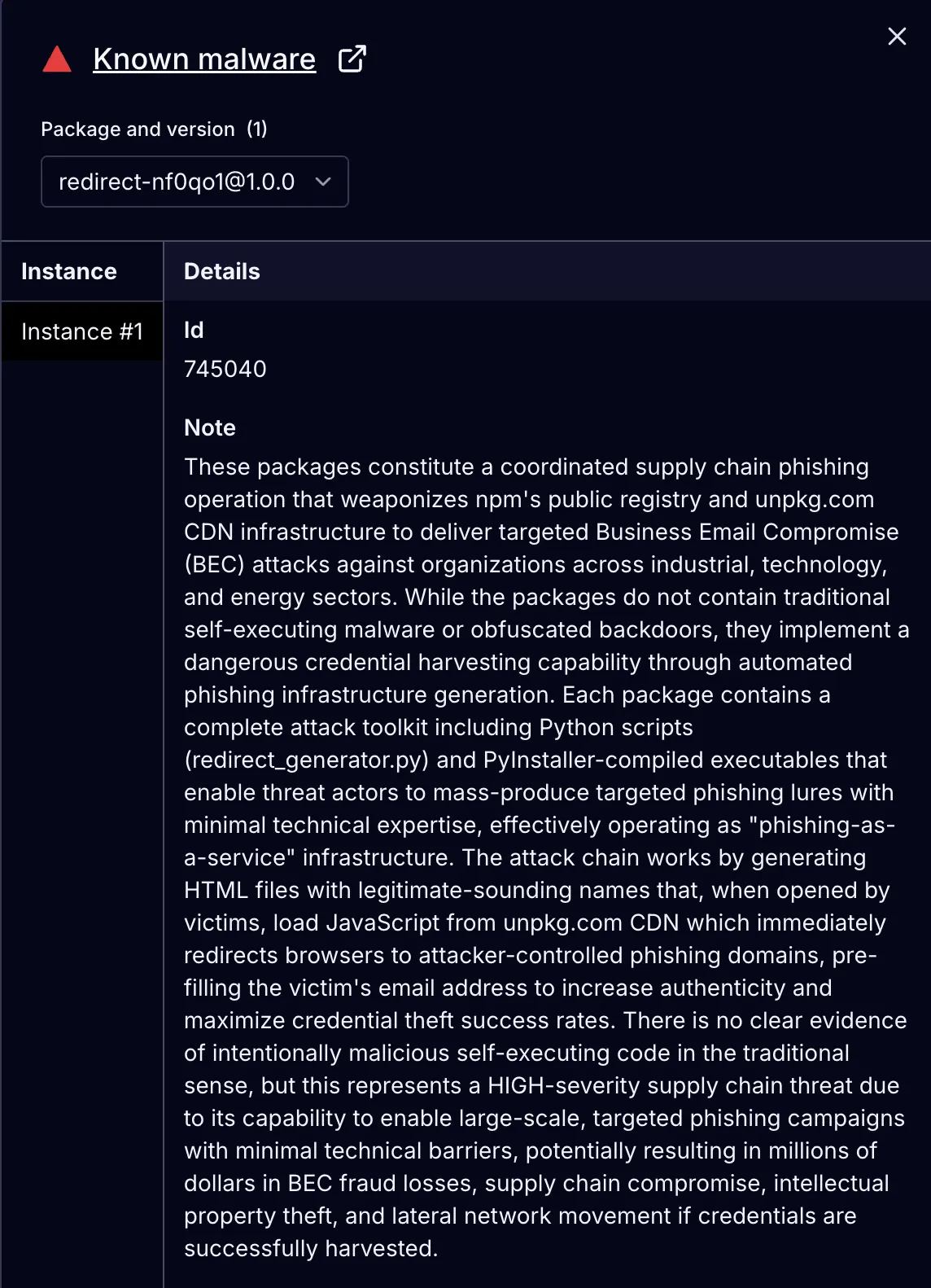

Investigadores de ciberseguridad han detectado un nuevo conjunto de

175 paquetes maliciosos en el registro de NPM, utilizados para

facilitar ataques de recolección de credenciales como parte de una campaña

inusual.

Los paquetes se han descargado 26.000 veces en total, sirviendo como

infraestructura para una campaña de phishing generalizada, denominada

Beamglea, dirigida a más de 135 empresas industriales, tecnológicas y

energéticas de todo el mundo,

según Socket.

«Si bien los nombres aleatorios de los paquetes hacen improbable su

instalación accidental por parte de desarrolladores, es probable que el

recuento de descargas incluya a investigadores de seguridad, escáneres

automatizados e infraestructura de CDN que analizan los paquetes tras su

divulgación», declaró el investigador de seguridad Kush Pandya.

Se ha descubierto que los paquetes utilizan el registro público de NPM y el

CDN de unpkg.com para alojar scripts que dirigen a las

víctimas a páginas de recolección de credenciales. Algunos aspectos de la

campaña

fueron detectados por primera vez por Paul McCarty, de Safety, a finales del mes pasado.

En concreto, la biblioteca incluye un archivo Python llamado

«redirect_generator.py» para crear y publicar programáticamente un

paquete NPM llamado «redirect-xxxxxx», donde «x» se refiere a una

cadena alfanumérica aleatoria. El script inyecta la dirección de correo

electrónico de la víctima y una URL de phishing personalizada en el paquete.

Una vez que el paquete está activo en el registro NPM, el malware crea un

archivo HTML con una referencia al CDN y asociada al paquete recién publicado

(p. ej., «unpkg[.]com/[email protected]/beamglea.js«). El atacante

aprovecha este comportamiento para distribuir cargas útiles HTML que, al

abrirse, cargan JavaScript desde el CDN y redirigen a la víctima a páginas de

recolección de credenciales de Microsoft.

El archivo JavaScript «beamglea.js» es un script de redirección que

incluye la dirección de correo electrónico de la víctima y la URL a la que se

dirige para obtener sus credenciales. Socket afirmó haber encontrado más de

630 archivos HTML que se hacen pasar por órdenes de compra, especificaciones

técnicas o documentos de proyecto.

En otras palabras, los paquetes NPM no están diseñados para ejecutar código

malicioso al instalarse. En cambio, la campaña utiliza NPM y UNPKG para alojar

la infraestructura de phishing. Actualmente no está claro cómo se distribuyen

los archivos HTML, aunque es posible que se propaguen mediante correos

electrónicos que engañan a los destinatarios para que ejecuten los archivos

HTML especialmente diseñados.

«Cuando las víctimas abren estos archivos HTML en un navegador, el

JavaScript redirige inmediatamente al dominio de phishing, pasando la

dirección de correo electrónico de la víctima mediante un fragmento de

URL», explicó Socket.

La página de phishing rellena previamente el campo de correo electrónico,

creando la impresión de que la víctima accede a un portal de inicio de sesión

legítimo que ya la reconoce. Esta credencial precargada aumenta

significativamente la tasa de éxito del ataque al reducir la sospecha de la

víctima.

Los hallazgos resaltan una vez más la naturaleza en constante evolución de los

actores de amenazas, que adaptan constantemente sus técnicas para adelantarse

a los defensores, quienes también desarrollan constantemente nuevas técnicas

para detectarlos. En este caso, se pone de manifiesto el abuso de

infraestructura legítima a gran escala.

Al publicar 175 paquetes en 9 cuentas y automatizar la generación de HTML

específico para cada víctima, los atacantes crearon una infraestructura de

phishing resistente, gratuita y que aprovecha servicios CDN confiables. La

combinación del registro abierto de NPM, la entrega automática desde

UNPKG y un código mínimo crea un manual de estrategias reproducible

que otros actores de amenazas adoptarán.

Fuente:

THN