Un investigador de seguridad

ha publicado

una prueba de concepto parcial para explotar una vulnerabilidad en el

firewall de aplicaciones web FortiWeb que permite a un atacante remoto eludir

la autenticación.

El investigador de seguridad Aviv Y denominó la vulnerabilidad FortMajeure y

la describe como un «fallo silencioso inesperado». Técnicamente, se

trata de una lectura fuera de los límites en el análisis de cookies de

FortiWeb que permite a un atacante establecer el parámetro «Era» con un valor

inesperado. Esto hace que el servidor utilice una clave secreta de ceros para

el cifrado de sesión y la firma HMAC, lo que facilita la creación de cookies

de autenticación falsificadas.

La falla se reportó responsablemente a Fortinet y ahora se conoce como CVE-2025-52970. Fortinet publicó una corrección el 12 de agosto.

La explotación elude completamente la autenticación, lo que permite al

atacante suplantar la identidad de cualquier usuario activo, incluido un

administrador.

Para explotar CVE-2025-52970 con éxito, el usuario objetivo debe tener una

sesión activa durante el ataque y el atacante debe forzar un pequeño campo

numérico en la cookie. El requisito de la fuerza bruta proviene de un campo en

la cookie firmada que se valida mediante la función

refresh_total_logins() (en libncfg.so).

Este campo es un número desconocido que el atacante debe adivinar, pero el

investigador observa que el rango no suele ser superior a 30, lo que lo

convierte en un espacio de búsqueda pequeño de aproximadamente 30 solicitudes.

Dado que el exploit utiliza la clave de ceros (debido al error de «Era»), cada

intento se puede probar instantáneamente comprobando si se acepta la cookie

falsificada.

El problema afecta a FortiWeb 7.0 a 7.6 y se solucionó en las siguientes

versiones:

- FortiWeb 7.6.4+

- FortiWeb 7.4.8+

- FortiWeb 7.2.11+

- FortiWeb 7.0.11+

Fortinet afirma en el boletín que las

versiones de FortiWeb 8.0 no se ven afectadas

por este problema, por lo que no es necesario tomar ninguna medida.

La puntuación de severidad de 7.7 en el CVSS de Fortinet puede ser engañosa,

ya que se deriva de la «alta complejidad del ataque» debido al requisito de

fuerza bruta. Sin embargo, en la práctica, la parte de fuerza bruta es simple

y rápida de ejecutar.

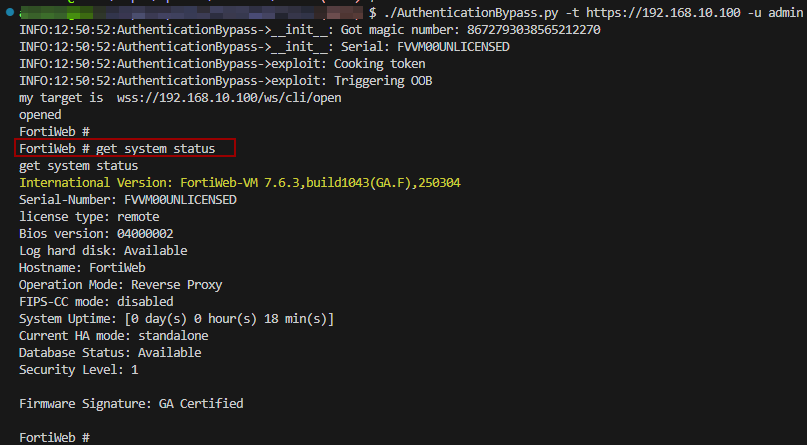

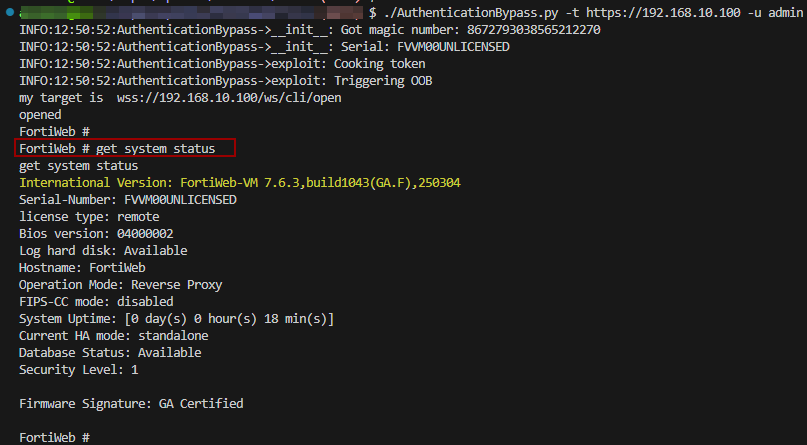

El

investigador compartió el resultado de una prueba de concepto (PoC)

que muestra la suplantación de administrador en un endpoint REST. Sin embargo,

ocultó el exploit completo, que también cubre la conexión a la CLI de FortiWeb

a través de /ws/cli/open.

Sin embargo, Aviv Y prometió publicar los detalles completos del exploit más

adelante, ya que el aviso del proveedor se publicó recientemente. El

investigador tomó esta decisión para que los administradores de sistemas

tuvieran más tiempo para aplicar la solución.

Los detalles publicados demuestran la raíz del problema, pero no son

suficientes ni siquiera para que atacantes expertos infieran el resto y

desarrollen una cadena de vulnerabilidades completa, según declaró el

investigador. Explicó que los atacantes tendrían que aplicar ingeniería

inversa al formato de los campos de la sesión, lo cual resulta poco práctico

dado que Fortinet tiene sus propias estructuras de datos.

A pesar de ello, se deben tomar medidas inmediatas para mitigar el problema,

ya que los atacantes siguen de cerca estos anuncios y se preparan para actuar

cuando se publiquen las PoC completas.

El boletín de seguridad no incluye soluciones alternativas ni consejos de mitigación, por lo que actualizar a una versión segura es la única medida eficaz recomendada.

Fuente:

BC