Los creadores del ransomware BlackByte se han unido al creciente número de

ciberdelincuentes que atacan una reciente vulnerabilidad de omisión de

autenticación en VMware ESXi para comprometer la infraestructura central de

las redes empresariales.

El error, rastreado como

CVE-2024-37085, permite a un atacante con suficiente acceso en Active Directory (AD)

obtener acceso completo a un host ESXi

si ese host usa AD para la administración de usuarios.

Microsoft y otros proveedores de seguridad

identificaron previamente grupos de ransomware

como Black Basta (también conocido como Storm-0506), Manatee Tempest,

Scattered Spider (también conocido como Octo Tempest) y Storm-1175 que

aprovechan CVE-2024-37085 para implementar cepas de ransomware como Akira y

Black Basta. En estos ataques, los adversarios usaron sus privilegios de AD

para crear o cambiar el nombre de un grupo llamado «ESX Admins» y luego usar

el grupo para acceder al hipervisor ESXi como un usuario con privilegios

completos.

El uso de la vulnerabilidad por parte de BlackByte representa un giro de la

práctica habitual del grupo de amenazas de escanear y explotar

vulnerabilidades públicas, como la

falla ProxyShell en Microsoft

Exchange, para ganar un punto de apoyo inicial. Los investigadores de Cisco

Talos que observaron que los actores de amenazas de BlackByte apuntaban a

CVE-2024-37085 en ataques recientes describieron la táctica como

uno de varios cambios

que realizaron recientemente para mantenerse por delante de los defensores.

Otros cambios incluyen el uso de BlackByteNT, un nuevo cifrador de BlackByte

escrito en C/C++, que agrega hasta cuatro controladores vulnerables, en

comparación con los tres anteriores, en sistemas comprometidos y utiliza las

credenciales AD de la organización víctima para autopropagarse.

La investigación de Talos demostró que las organizaciones de los sectores de

servicios profesionales, científicos y técnicos son más vulnerables a ataques

que implican el uso de controladores legítimos pero vulnerables para eludir

los mecanismos de seguridad, una técnica a la que los investigadores se

refieren como

Bring Your Own Vulnerable Driver (BYOVD).

«La progresión de BlackByte en los lenguajes de programación de

C# a Go y posteriormente a C/C++

en la última versión de su cifrado, BlackByteNT, representa un esfuerzo

deliberado para aumentar la resistencia del malware contra la detección y el

análisis», dijeron los investigadores de Talos James Nutland, Craig Jackson, y Terryn

Valikodath.

«La naturaleza autopropagante del cifrado BlackByte crea desafíos

adicionales para los defensores. El uso de la técnica BYOVD agrava estos

desafíos ya que puede limitar la efectividad de los controles de seguridad

durante los esfuerzos de contención y erradicación».

El giro de BackByte hacia vulnerabilidades como CVE-2024-37085 en ESXi es una

manifestación de cómo los atacantes evolucionan constantemente sus tácticas,

técnicas y procedimientos para adelantarse a los defensores, afirma Darren

Guccione, director ejecutivo y cofundador de Keeper Security.

«La explotación de vulnerabilidades en ESXi por parte de BlackByte y

actores de amenazas similares indica un esfuerzo concentrado para

comprometer la infraestructura central de las redes empresariales», dice Guccione.

«Dado que los servidores ESXi suelen albergar varias máquinas virtuales, un

único ataque exitoso puede provocar una interrupción generalizada, lo que

los convierte en un objetivo principal para los grupos de ransomware».

Sygnia, que investigó numerosos ataques de ransomware contra VMWare ESXi y

otros entornos virtualizados a principios de este año,

describió que los ataques

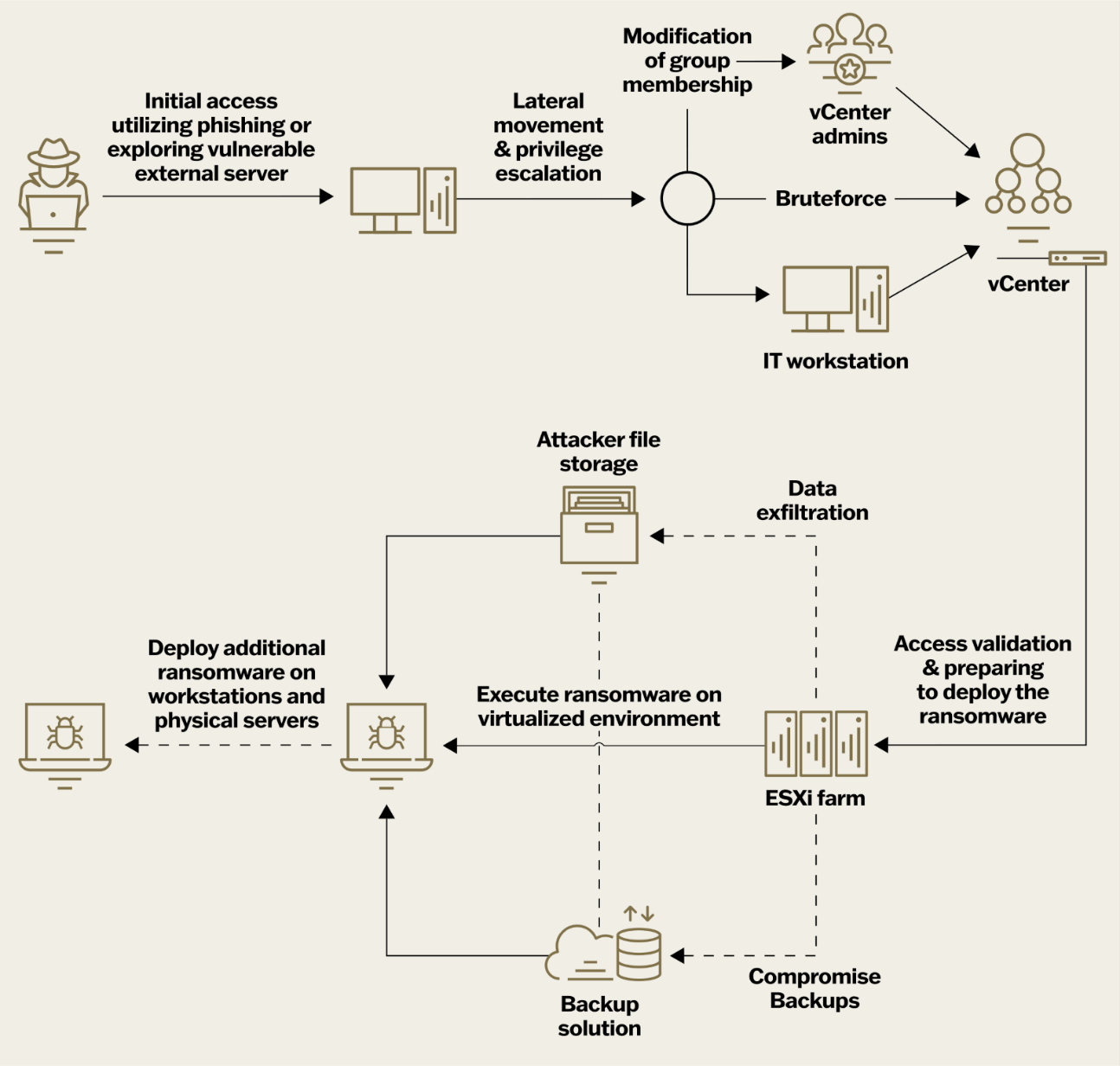

se desarrollan en un patrón específico en la mayoría de los casos.

La cadena de ataque comienza cuando el adversario obtiene acceso inicial a un

entorno de destino mediante un ataque de phishing, explotación de

vulnerabilidad o descarga de archivos maliciosos. Una vez en una red, los

atacantes tienden a utilizar tácticas como alterar la membresía de grupos de

dominio para instancias de VMware conectadas a un dominio, o mediante el

secuestro de RDP, para obtener credenciales para hosts ESXi o vCenter. Luego

validan sus credenciales y las utilizan para ejecutar su ransomware en los

hosts ESXi, comprometer los sistemas de respaldo o cambiarles las contraseñas

y luego filtrar los datos.

Según los investigadores, los ataques a entornos ESXi aumentan la presión

sobre las organizaciones y sus equipos de seguridad para mantener un programa

de seguridad versátil.

«Esto incluye prácticas como una sólida gestión de vulnerabilidades,

intercambio de inteligencia sobre amenazas y políticas y procedimientos de

respuesta a incidentes para seguir el ritmo de la evolución de los TTP del

adversario», dijeron los investigadores de Cisco Talos.

«En este caso, la gestión de vulnerabilidades y el intercambio de

información sobre amenazas ayudarán a identificar vías novedosas o menos

conocidas que los adversarios pueden tomar durante un ataque como la

vulnerabilidad ESXi».

Heath Renfrow, cofundador de la empresa de recuperación ante desastres

Fenix24, dice que con CVE-2024-37085, las organizaciones enfrentan un desafío

adicional debido a las dificultades percibidas para implementar mitigaciones.

«Estas mitigaciones incluyen desconectar ESXi de AD, eliminar cualquier

grupo utilizado anteriormente en AD que administrara ESXi y parchear ESXi a

8.0 U3, donde se soluciona la vulnerabilidad», dice Renfrow.

Fases comunes de ataque de virtualización

El

análisis de Sygnia

indica que los ataques de ransomware en entornos de virtualización suelen

seguir un patrón similar:

-

Acceso inicial: los actores de amenazas obtienen acceso inicial a la

organización utilizando técnicas establecidas, como realizar ataques de

phishing, descargar archivos maliciosos o explotar vulnerabilidades

conocidas en activos conectados a Internet. -

Movimiento lateral y escalamiento de privilegios: al obtener acceso,

los actores de amenazas aumentan sus privilegios para obtener credenciales

para hosts ESXi o vCenter. Esta escalada se puede lograr mediante varios

métodos, como alterar las membresías de grupos de dominio para VMware

conectados al dominio, emplear ataques de fuerza bruta, ejecutar intentos de

secuestro de RDP dirigidos al personal de TI o utilizar exploits como

ESXiArgs. -

Validación de acceso: después de asegurar el acceso inicial a la

infraestructura de virtualización, los actores de amenazas validan su

capacidad para interactuar con ella. Si se deniega el acceso directo, los

atacantes utilizan vCenter para habilitar SSH en todos los servidores ESXi y

también pueden restablecer las contraseñas del servidor o ejecutar comandos

de forma remota mediante paquetes de instalación de vSphere (VIB)

personalizados. -

Implementación de ransomware virtualizado: los actores de amenazas

utilizan su acceso para conectarse a ESXi y ejecutar el ransomware en los

hosts ESXi. -

Compromiso de las copias de seguridad: Apuntando más allá del entorno

virtualizado, los actores de amenazas podrían intentar tomar el control de

los sistemas de copias de seguridad. Al cifrar o eliminar el almacenamiento

de respaldo y, en algunos casos, cambiar las contraseñas del sistema de

respaldo, los actores de amenazas pretenden obstaculizar la recuperación del

entorno virtualizado y así obtener una influencia adicional sobre sus

víctimas. -

Exfiltración de datos: los actores de amenazas a menudo intentan

implementar un esquema de doble extorsión, exfiltrando datos a ubicaciones

externas. Esto permite a los actores de amenazas no solo cifrar los archivos

existentes, sino también divulgar públicamente los datos exfiltrados, para

causar un daño adicional a la reputación. -

Ejecución de ransomware: en este punto, los actores de amenazas

apagan todas las máquinas virtuales e inician un ransomware que cifra la

carpeta «/vmfs/volumes» del sistema de archivos ESXi. -

Implementación adicional de ransomware: los actores de amenazas que

obtienen acceso previo a los mecanismos de implementación (como SCCM o

Active Directory) pueden propagar ransomware adicional a servidores y

estaciones de trabajo no virtualizados, amplificando el impacto del ataque

más allá del ámbito de la virtualización.

Recomendaciones para defensores

-

Implementar MFA para todos los accesos remotos y conexiones a la nube.

Priorice el «push verificado» como método MFA sobre opciones menos seguras

como SMS o llamadas telefónicas. -

Auditar la configuración de VPN. Confirme que se eliminen las

políticas de VPN heredadas y que los intentos de autenticación que no

coincidan con una política de VPN actual se rechacen de forma

predeterminada. Restrinja el acceso VPN solo a los segmentos y servicios de

red necesarios, limitando la exposición de activos críticos como

controladores de dominio. -

Configurar alertas para cualquier cambio en grupos privilegiados,

como la creación de nuevos grupos de usuarios o la adición de cuentas a

administradores de dominio. Asegúrese de que los privilegios administrativos

se otorguen solo cuando sea necesario y se auditen de forma rutinaria a

partir de entonces. Se puede utilizar una solución de gestión de acceso

privilegiado (PAM) para optimizar el control y la supervisión de cuentas

privilegiadas. -

Limitar o deshabilitar el uso de NTLM cuando sea posible y aplicar

métodos de autenticación más seguros como Kerberos.

Limite la tasa de intentos y fallas de autenticación en interfaces internas

y de cara al público para evitar el escaneo de autenticación automatizado. -

Desactivar SMBv1 y aplicar la firma y el cifrado de SMB para proteger

contra el movimiento lateral y la propagación de malware. -

Implementar clientes EDR en todos los sistemas del entorno.

Configure una contraseña de administrador en los clientes EDR para evitar la

manipulación o eliminación no autorizada del cliente. -

Deshabilitar las cuentas de proveedores y las capacidades de acceso

remoto cuando no estén en uso activo. -

Crear detecciones de cambios de configuración no autorizados que se

puedan realizar en varios sistemas del entorno, incluidos cambios en las

políticas de Windows Defender, cambios no autorizados en los objetos de

política de grupo y creación de tareas programadas y servicios instalados

inusuales. -

Desarrollar y documentar procedimientos para restablecer contraseñas

empresariales

para garantizar que todas las credenciales de usuario se puedan restablecer

rápida y completamente. Incluya procedimientos para transferir tickets

Kerberos críticos en esta documentación. -

Reforzar y parchear los hosts ESX para reducir la superficie de

ataque de estos servidores críticos en la medida de lo posible y garantizar

que las vulnerabilidades recién descubiertas se corrijan lo más rápido

posible.

Fuente:

DarkReading