Cyble Research and Intelligence Labs (CRIL) ha descubierto una campaña de

phishing activa y en evolución dirigida a usuarios en Brasil.

Denominada

RelayNFC, esta familia de malware para Android está diseñada específicamente para

realizar ataques de retransmisión NFC para pagos sin contacto

fraudulentos.

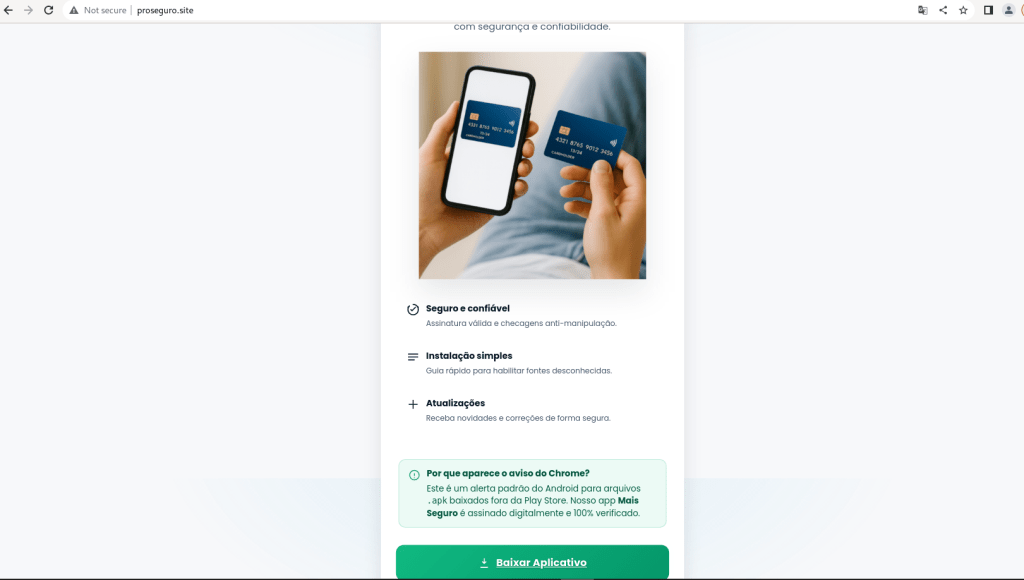

La campaña se dirige a usuarios en Brasil y utiliza una página convincente en

portugués que incita a las víctimas a instalar una aplicación con el pretexto

de proteger sus tarjetas de pago. La aplicación maliciosa está diseñada para

capturar los datos de la tarjeta de la víctima y transmitirlos a los atacantes

para realizar transacciones fraudulentas.

RelayNFC es un malware ligero pero altamente evasivo gracias a su carga útil

compilada en

Hermes. Esto dificulta considerablemente su detección, lo que le permite capturar

sigilosamente los datos de las tarjetas de las víctimas y retransmitirlos en

tiempo real a un servidor controlado por el atacante.

-

RelayNFC implementa un canal de retransmisión

APDU (Application Protocol Data Unit) completo en tiempo real, lo que

permite a los atacantes completar transacciones como si la tarjeta de la

víctima estuviera físicamente presente. -

Su distribución se basa completamente en el phishing, engañando a los

usuarios para que descarguen el malware RelayNFC.

El malware se crea con React Native y bytecode Hermes, lo que dificulta el

análisis estático y ayuda a evadir la detección. -

Una variante relacionada intenta implementar la

Host Card Emulation (HCE), lo que demuestra que el atacante está

explorando técnicas alternativas de retransmisión NFC. -

Las detecciones de VirusTotal se mantienen en cero, lo que indica una

visibilidad muy baja en el ecosistema de seguridad, y el código sugiere una

alta probabilidad de desarrollo continuo, lo que pone de manifiesto su

reciente aparición y el potencial de un uso indebido generalizado. -

RelayNFC parece ser una variante recién desarrollada que utiliza el

framework React Native para facilitar el fraude de retransmisión NFC.

Si bien los pagos sin contacto se consideraban tradicionalmente seguros, esta

percepción ha cambiado a medida que los atacantes los explotan activamente. Se

identificaron cinco sitios con una interfaz de usuario similar, todos ellos

distribuyendo la misma aplicación maliciosa, lo que indica una operación

coordinada y continua dirigida a usuarios brasileños.

RelayNFC funciona como un «lector», lo que permite al malware capturar los

datos de la tarjeta de la víctima y transmitirlos al servidor del

atacante.

Tras la instalación, la aplicación muestra inmediatamente una pantalla de

phishing que indica al usuario que toque el dispositivo con su tarjeta de

pago. Una vez leídos los datos de la tarjeta, RelayNFC muestra otra pantalla de

phishing que solicita a la víctima que introduzca su PIN de 4 o 6 dígitos.

Cepas de malware como Ngate, SuperCardX, PhantomCard ponen de relieve esta creciente tendencia. Estas amenazas abusan de las

capacidades de la Comunicación de Campo Cercano (NFC) para interceptar o

retransmitir datos de pagos sin contacto, a menudo entregados a través de

sitios de phishing o impostores camuflados como servicios de confianza.

El código RelayNFC se basa en un canal de retransmisión en tiempo real que

conecta el smartphone de la víctima con el servidor de comandos del atacante.

Este canal utiliza una conexión WebSocket persistente para reenviar comandos

APDU (unidad de comunicación entre un lector de tarjetas y una tarjeta) entre

el atacante y el subsistema NFC de la víctima, convirtiendo así el dispositivo

infectado en un lector NFC remoto para el atacante.

Una vez activada la conexión WebSocket, RelayNFC escucha los mensajes

entrantes del servidor. Admite dos tipos principales de mensajes: un

intercambio ping-pong para mantener la sesión y comandos APDU que controlan el

proceso de lectura y retransmisión de tarjetas.

Fuente:

Cyble