Las vulnerabilidades del firmware ControlVault3, que afectan a más de 100

modelos de portátiles Dell, pueden permitir a los atacantes eludir el inicio

de sesión de Windows e instalar malware que persiste tras las reinstalaciones

del sistema.

Dell ControlVault es una solución de seguridad basada en hardware que almacena

contraseñas, datos biométricos y códigos de seguridad dentro del firmware en

una placa base dedicada, conocida como Unified Security Hub (USH).

Las cinco vulnerabilidades, reportadas por la división de seguridad Talos de Cisco

y denominadas «ReVault», afectan tanto al firmware ControlVault3 como a

sus interfaces de programación de aplicaciones (API) de Windows en las series

de portátiles Dell Latitude y Precision, enfocadas en empresas.

Estos dispositivos son populares en entornos de ciberseguridad,

gubernamentales e industriales, donde las tarjetas inteligentes, las huellas

dactilares y la tecnología NFC también se utilizan comúnmente para la

autenticación.

La lista completa de vulnerabilidades de ReVault incluye fallas fuera de

límites (CVE-2025-24311, CVE-2025-25050), una vulnerabilidad de liberación

arbitraria (CVE-2025-25215), un desbordamiento de pila (CVE-2025-24922) y un

problema de deserialización insegura (CVE-2025-24919) que afecta a las API de

Windows de ControlVault.

Dell lanzó actualizaciones de seguridad para solucionar las fallas de ReVault

en el controlador y el firmware de ControlVault3 entre marzo y mayo. La lista

completa de modelos afectados está disponible en el

aviso de seguridad de Dell.

Omisión de inicio de sesión de Windows y escalaminto de privilegios

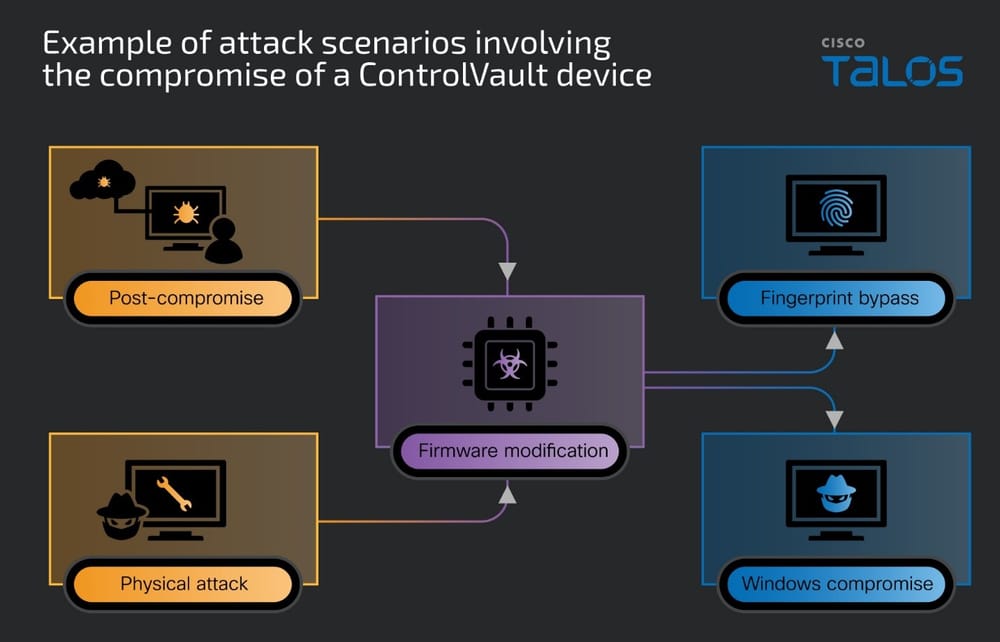

La combinación de estas vulnerabilidades puede permitir a los atacantes

ejecutar código arbitrario en el firmware, lo que podría crear implantes

persistentes que sobreviven a las reinstalaciones de Windows. También pueden

aprovechar el acceso físico para omitir el inicio de sesión de Windows o

escalar privilegios de usuario local al nivel de administrador.

«A Un atacante local con acceso físico al portátil de un usuario puede

abrirlo y acceder directamente a la placa USH a través de USB con un

conector personalizado», afirmó Cisco Talos.

«A partir de ahí, todas las vulnerabilidades descritas anteriormente quedan

al alcance del atacante sin necesidad de iniciar sesión en el sistema ni

conocer la contraseña de cifrado de disco completo».

Una explotación exitosa también puede permitir a los atacantes manipular la

autenticación de huellas dactilares, obligando al dispositivo objetivo a

aceptar cualquier huella dactilar

en lugar de solo las de usuarios legítimos.

Talos recomienda mantener los sistemas actualizados a través de Windows Update

o el sitio web de Dell, deshabilitar los periféricos de seguridad no

utilizados, como los lectores de huellas dactilares, los lectores de tarjetas

inteligentes y los lectores NFC, y deshabilitar el inicio de sesión con

huellas dactilares en situaciones de alto riesgo.

Para mitigar algunos de los ataques físicos, los investigadores también

sugirieron habilitar la detección de intrusiones en el chasis en la

configuración del BIOS del equipo para detectar intentos de manipulación

física y la Enhanced Sign-in Security (ESS) en Windows para detectar firmware

CV inapropiado.

Fuente: BC