Los atacante que se cree que están asociados con China han aprovechado la

vulnerabilidad ToolShell (CVE-2025-53770) en Microsoft SharePoint en ataques dirigidos a agencias gubernamentales,

universidades, proveedores de servicios de telecomunicaciones y organizaciones

financieras.

La organización de seguridad sin fines de lucro Shadowserver actualmente

rastrea más de 420 servidores SharePoint que están expuestos en línea

y siguen siendo vulnerables a estos ataques continuos, para los cuales ya hay exploits.

Debido a esta vulnerabilidad, un actor extranjero se infiltró en el Campus

de Seguridad Nacional de Kansas City de la Administración Nacional de

Seguridad Nuclear (KCNSC).

La falla de seguridad

afecta a los servidores locales de SharePoint

y se reveló como un día cero

activamente explotado el 20 de julio, después de que múltiples grupos de hackers vinculados a China lo

aprovecharan en ataques generalizados. Microsoft lanzó actualizaciones de

emergencia al día siguiente.

El problema es una solución para

CVE-2025-49706

y

CVE-2025-49704, dos fallas que los investigadores de Viettel Cyber Security habían

demostrado en la competencia de hacking Pwn2Own Berlin en mayo, y que se

pueden aprovechar de forma remota sin autenticación para la ejecución de

código y acceso completo al sistema de archivos.

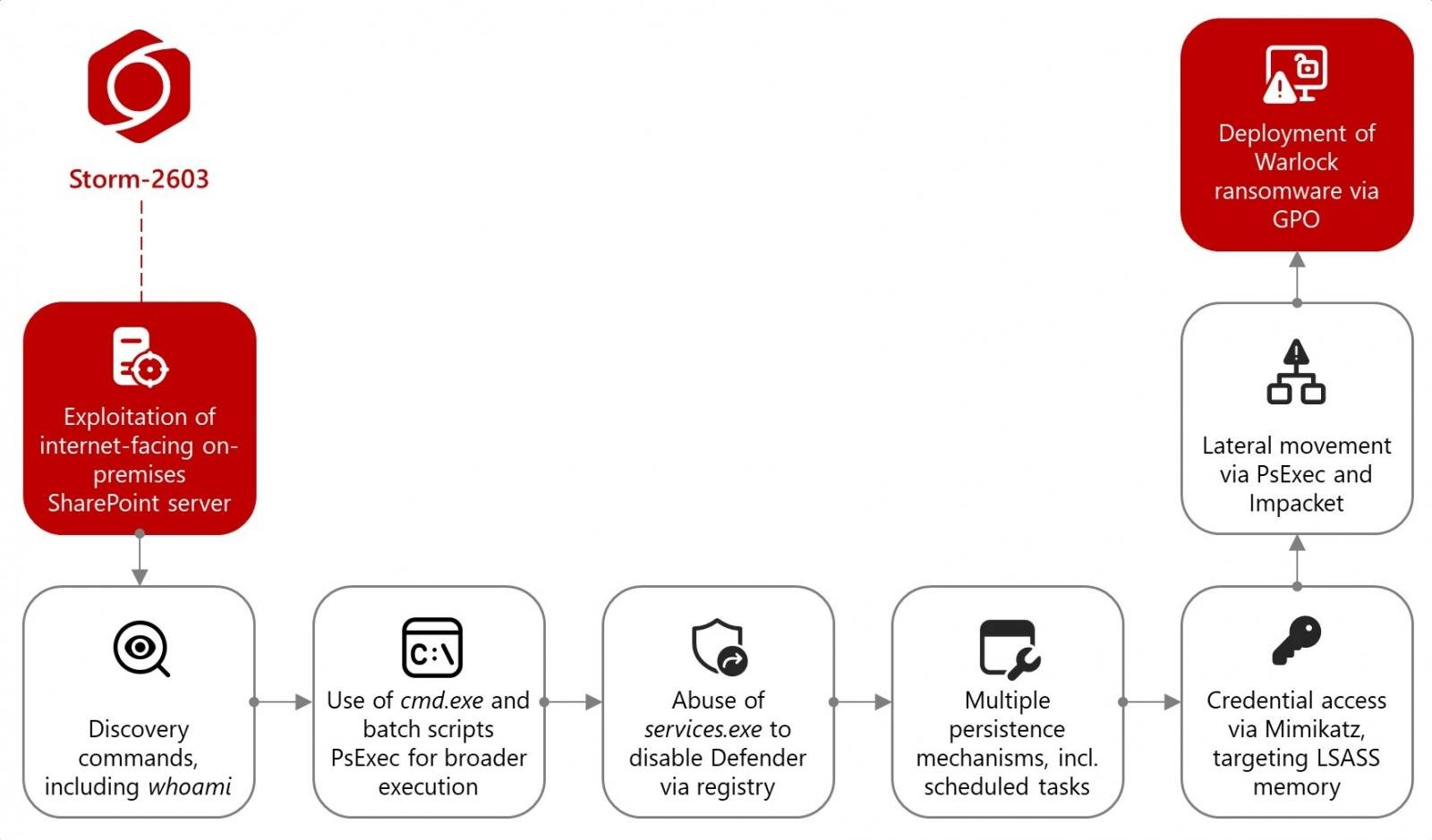

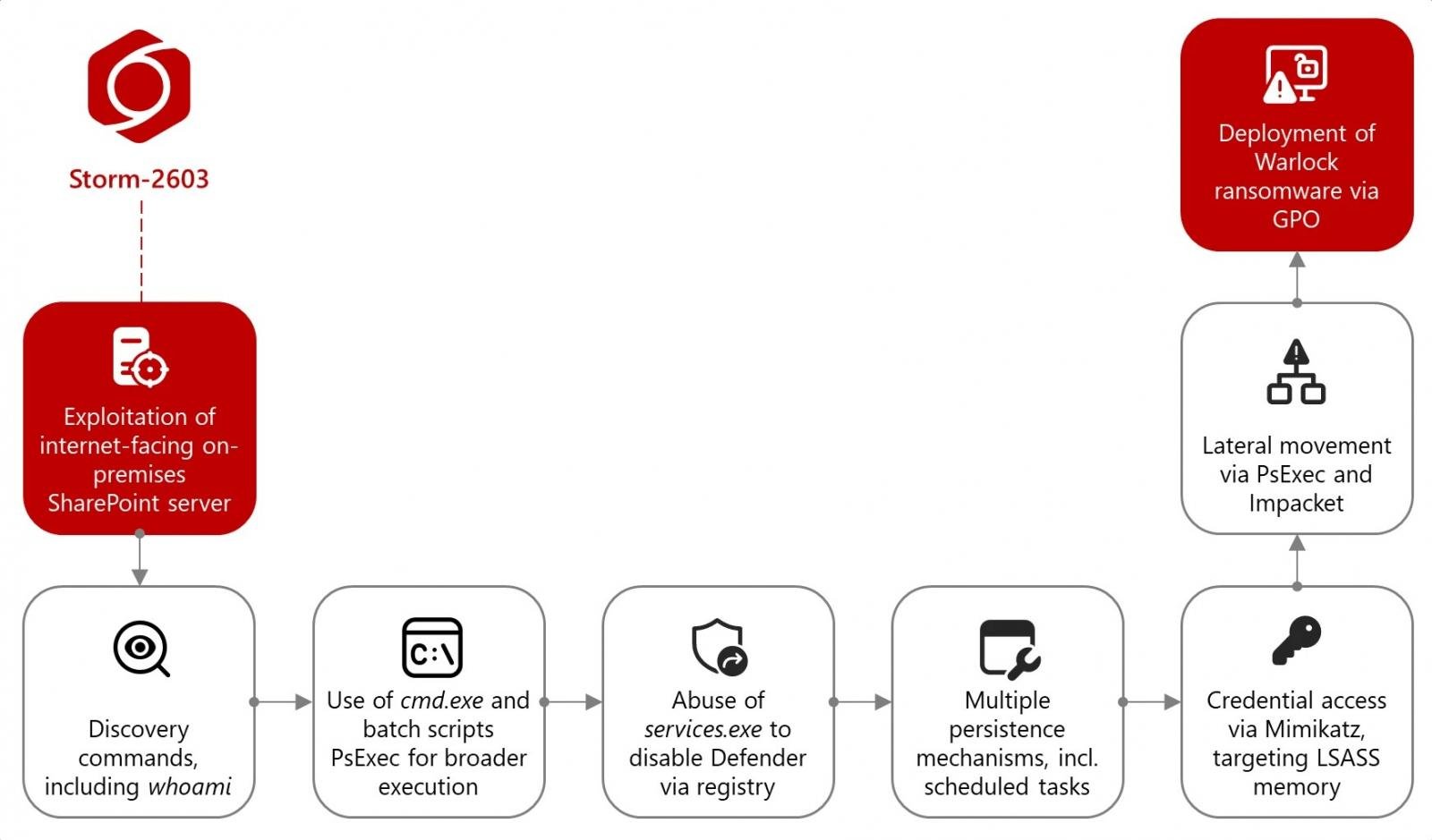

Microsoft dijo anteriormente

que ToolShell fue explotado por tres grupos de amenazas chinos: Budworm/Linen

Typhoon, Sheathminer/Violet Typhoon y Storm-2603/Warlock ransomware.

En un

nuevo informe, la empresa de ciberseguridad Symantec, parte de Broadcom, dice que

ToolShell se utilizó para comprometer varias organizaciones en Medio Oriente,

América del Sur, EE. UU. y África, y las campañas aprovecharon el malware

típicamente asociado con los piratas informáticos chinos Salt Typhoon:

- Un proveedor de servicios de telecomunicaciones en Medio Oriente

- Dos departamentos gubernamentales en un país africano

- Dos agencias gubernamentales en Sudamérica

- Una universidad en los Estados Unidos

- Una agencia estatal de tecnología en África

- Un departamento gubernamental de Oriente Medio

- Una financiera europea

CISA también agregó la falla de ejecución remota de código CVE-2025-53770, parte de la misma cadena de exploits de ToolShell, a su catálogo de vulnerabilidades explotadas en la naturaleza.

La actividad en la empresa de telecomunicaciones, en la que se centra el

informe de Symantec, comenzó el 21 de julio con la explotación de

CVE-2025-53770 para instalar webshells que permitan el acceso persistente.

A esto le siguió la carga lateral de DLL de una puerta trasera basada en Go

llamada Zingdoor, que puede recopilar información del sistema, realizar

operaciones de archivos y también facilitar la ejecución remota de comandos.

Luego, otro paso de carga lateral lanzó

«lo que parece ser el troyano ShadowPad», dijeron los investigadores, y

agregaron que la acción fue seguida por la eliminación de la herramienta

KrustyLoader basada en Rust, que finalmente implementó el marco de

post-explotación de código abierto Sliver.

En particular, los pasos de carga lateral se realizaron utilizando ejecutables

legítimos de Trend Micro y BitDefender. Para los ataques en América del Sur,

los actores de amenazas utilizaron un archivo que se parece al nombre de

Symantec.

A continuación, los atacantes procedieron a realizar un volcado de

credenciales a través de ProcDump, Minidump y LsassDumper, y aprovecharon

PetitPotam (CVE-2021-36942) para comprometer el dominio.

Los investigadores señalan que la lista de herramientas LoLBins disponibles

públicamente utilizadas en los ataques incluía la utilidad Certutil de

Microsoft, el GoGo Scanner (un motor de escaneo del equipo rojo) y la utilidad

Revsocks que permite la filtración de datos, el comando y control y la

persistencia en el dispositivo comprometido.

Symantec dice que sus hallazgos indican que la vulnerabilidad ToolShell fue

explotada por un conjunto de actores de amenazas chinos más grande de lo que

se conocía anteriormente.

Cómo fue el ataque a KCNSC

Los atacantes explotaron dos vulnerabilidades de Microsoft SharePoint

recientemente reveladas: CVE-2025-53770, una falla de suplantación de

identidad, y CVE-2025-49704, un error de ejecución remota de código (RCE),

ambas afectando a los servidores locales. Microsoft publicó correcciones para

las vulnerabilidades el 19 de julio.

El 22 de julio, la organización confirmó

que era una de las organizaciones afectadas por ataques habilitados por fallas

de SharePoint. Ubicada en Missouri, la KCNSC fabrica componentes mecánicos,

electrónicos y de materiales de ingeniería no nucleares utilizados en los

sistemas de defensa nuclear de Estados Unidos. También brinda servicios

técnicos especializados, que incluyen análisis metalúrgicos, química

analítica, pruebas ambientales y modelos de simulación.

Aproximadamente el 80% de las piezas no nucleares del arsenal nuclear del país

proceden del KCNSC. Si bien la mayoría de los detalles programáticos y de

diseño permanecen clasificados.

«Los clientes deben aplicar las actualizaciones de seguridad locales de

SharePoint Server inmediatamente y seguir la guía de mitigación detallada en

nuestro blog»,

advirtió Microsoft.

Fuente:

BC