La exfiltración de datos se convirtió en un elemento crítico en las campañas

de ransomware, en línea con la adopción generalizada de la técnica de doble

extorsión entre 2019 y 2024.

La empresa de seguridad Sekoia ha publicado un

informe con las técnicas de exfiltración y extorsión que utilizan los

grupos de ransomware

[PDF]. Su objetivo es proporcionar un análisis exhaustivo de las técnicas y

herramientas utilizadas durante la fase de exfiltración y el impacto en las

organizaciones afectadas.

El informe incluye observaciones relacionadas con la táctica de recopilación,

que consideramos esencial para una comprensión integral de las campañas de

exfiltración. Primero, se explora la adopción progresiva de la técnica de

exfiltración por parte de los grupos de ransomware y extorsión y las

motivaciones detrás de sus campañas. Luego, se analizan las diferentes

categorías de datos objetivo durante la fase de exfiltración y las

herramientas que utilizan los grupos delictivos para recopilar datos valiosos

del entorno de una víctima. Por último, se proporciona información sobre la

detección de diferentes herramientas y técnicas asociadas con la exfiltración

de datos.

Si bien este informe se centra en los conjuntos y campañas de intrusión

oportunistas impulsados por ransomware, vale la pena señalar que una amplia

gama de conjuntos de intrusión distintos con motivaciones económicas emplean

tácticas de exfiltración. Esto incluye a los operadores de ladrones de

información, troyanos de acceso remoto (RAT), software espía, escáneres de

tarjetas de crédito, puertas traseras y otros tipos de software malicioso.

Además, los actores patrocinados por el Estado también aprovechan en gran

medida la táctica de exfiltración en las campañas de recopilación de

información. Si bien podemos hacer referencia a estas categorías de actores en

nuestro análisis, no son el foco principal de nuestro estudio.

Los atacantes aprovechan los datos robados para maximizar el impacto

financiero y de reputación a través de la exposición pública en sitios

dedicados a filtraciones, al mismo tiempo que venden potencialmente los datos

a otros actores de amenazas o los utilizan para extorsiones adicionales y

ataques posteriores.

Estas motivaciones, junto con factores como la reducción del esfuerzo y la

elusión de los desafíos relacionados con el cifrado, llevaron a algunos grupos

de ransomware a centrarse parcial o exclusivamente en la exfiltración de datos

para la extorsión, sin cifrar archivos. Además de los lucrativos grupos de

ransomware y extorsión, los grupos de intrusión patrocinados por el estado

también aprovechan la exfiltración durante las operaciones de ransomware,

probablemente para desviar la atribución, realizar campañas encubiertas de

recopilación de información y generar ingresos.

En los últimos cinco años, los operadores de ransomware perfeccionaron cada

vez más sus técnicas de extorsión para maximizar el poder de la doble

extorsión. Adoptaron un enfoque más estratégico mediante la precalificación y

clasificación de los datos recopilados. Esto implica búsquedas dirigidas a

extraer archivos confidenciales de alto valor, como información financiera,

registros personales y médicos, documentos clasificados, datos relacionados

con TI y de red y otra información altamente confidencial.

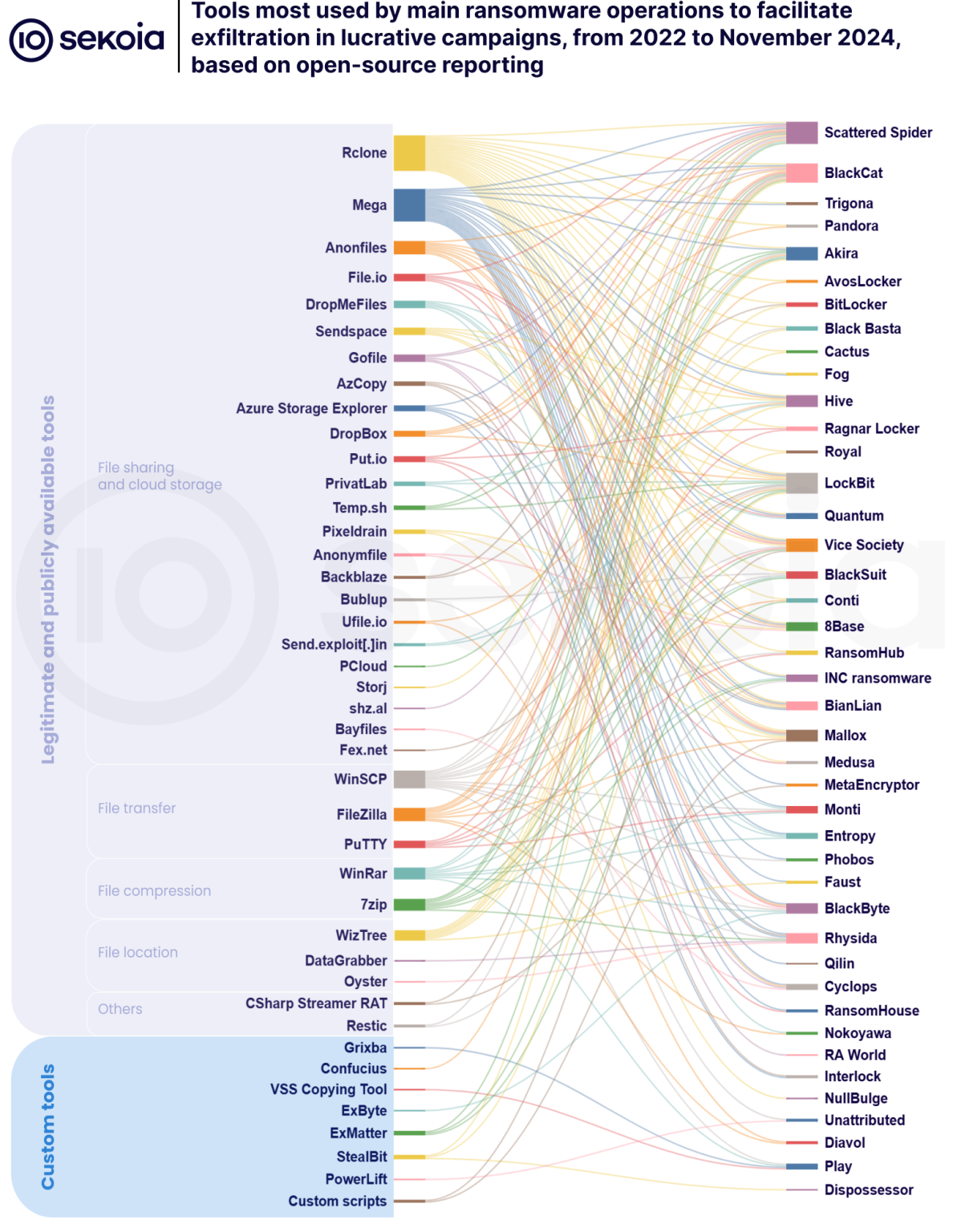

Los grupos de ransomware utilizan una combinación de herramientas

personalizadas y disponibles públicamente para facilitar la exfiltración de

datos.

Esto se realiza de acuerdo con sus características específicas y su uso

previsto en las campañas de exfiltración: enumeración, compresión, carga, etc.

Los grupos de intrusión avanzados desarrollan y utilizan cada vez más

herramientas de exfiltración personalizadas para mejorar la eficiencia, la

precisión y el sigilo.

En ocasiones, los operadores de ransomware utilizan malware comercial, como

ladrones de información y herramientas de malware como servicio (MaaS), para

optimizar los procesos de exfiltración de datos. Sin embargo, su uso sigue

siendo limitado en comparación con las alternativas disponibles públicamente.

Las herramientas legítimas y disponibles públicamente se utilizan ampliamente

para facilitar la exfiltración de datos de forma discreta y rentable, al

tiempo que se mezclan con actividades legítimas para evadir la detección.

Para mitigar el impacto del robo de datos y la implementación de ransomware,

las empresas deben priorizar la detección temprana de los intentos de

exfiltración de datos a través de una estrategia de múltiples métodos, que

incluya el monitoreo de comportamientos sospechosos, patrones de acceso a

archivos y el uso de herramientas de exfiltración conocidas, mientras se

centran en los archivos y directorios críticos para detectar posibles

movimientos de datos.

Fuente: Sekoia