VMware ha emitido un aviso de seguridad que aborda las vulnerabilidades

críticas en vCenter Server, incluida la ejecución remota de código y fallas de

escalamiento de privilegios locales.

VMware vCenter Server es una plataforma de administración central para VMware

vSphere, que permite la administración de máquinas virtuales y hosts ESXi.

El proveedor

lanzó correcciones para tres vulnerabilidades, a saber:

-

CVE-2024-37079 (CVSS v3.1: 9,8 «crítico»): una vulnerabilidad de desbordamiento

heap en la implementación del protocolo DCERPC de vCenter Server que

permite a un actor malicioso con acceso a la red enviar paquetes

especialmente diseñados, lo que podría conducir a la ejecución remota de

código. -

CVE-2024-37080

(CVSS v3.1: 9,8 «crítico»): vulnerabilidad de desbordamiento heap en

el protocolo DCERPC de vCenter Server. Similar a CVE-2024-37079, permite que

un atacante con acceso a la red aproveche el desbordamiento enviando

paquetes manipulados, lo que podría resultar en la ejecución remota de

código. -

CVE-2024-37081 (CVSS v3.1: 7,8 «alta»): esta vulnerabilidad surge de una

configuración incorrecta de sudo en vCenter Server, lo que permite que un

usuario local autenticado aproveche esta falla para elevar sus privilegios a

root en vCenter Server Appliance.

Las fallas anteriores afectan las versiones

7.0

y

8.0

de VMware vCenter Server y las versiones 4.x y 5.x de VMware Cloud Foundation.

Las actualizaciones de seguridad estuvieron disponibles en VMware vCenter

Server 8.0 U2d, 8.0 U1e y 7.0 U3r. Para Cloud Foundation, los parches se

implementaron a través de KB88287.

El proveedor dice que la actualización de vCenter Server no afecta las cargas

de trabajo o las máquinas virtuales en ejecución, pero se espera una

indisponibilidad temporal en vSphere Client y otras interfaces de

administración durante la actualización.

Además, se detectó un problema con los cifrados personalizados en 7.0 U3r

(también en U3q). Se recomienda una verificación previa para detectar el

problema, mientras que los usuarios también pueden consultar el

artículo correspondiente de la base de conocimientos.

El proveedor dijo que no existen soluciones alternativas o mitigaciones

viables en el producto para estas vulnerabilidades, por lo que la solución

recomendada es aplicar las actualizaciones lo antes posible.

En una página de

preguntas frecuentes

que VMware publicó para acompañar el boletín de seguridad, la compañía dice

que hasta el momento no se ha detectado ninguna explotación activa de las

fallas.

Sin embargo, no es raro que las fallas de vCenter sean atacadas por actores de

amenazas cuando se revelan, por lo que los administradores deben aplicar las

actualizaciones lo antes posible.

La versión Linux del ransomware RansomHub apunta a las máquinas virtuales

VMware ESXi

La operación del

ransomware RansomHub utiliza un cifrador de Linux

diseñado específicamente para cifrar entornos VMware ESXi en ataques

corporativos.

RansomHub es una operación de ransomware como servicio (RaaS) lanzada en

febrero de 2024, que presenta superposiciones de códigos y asociaciones de

miembros con los ransomware

ALPHV/BlackCat

y

Knight ransomware, y que se ha cobrado más de 45 víctimas en 18 países.

La existencia de un cifrador RansomHub para Windows y Linux se ha confirmado

desde principios de mayo.

Recorded Future ahora informa

que el grupo de amenazas también tiene una variante ESXi especializada en su

arsenal, que vio por primera vez en abril de 2024.

A diferencia de las versiones de Windows y Linux de RansomHub que están

escritas en Go, la versión ESXi es un programa C++ probablemente derivado del

ahora desaparecido ransomware Knight.

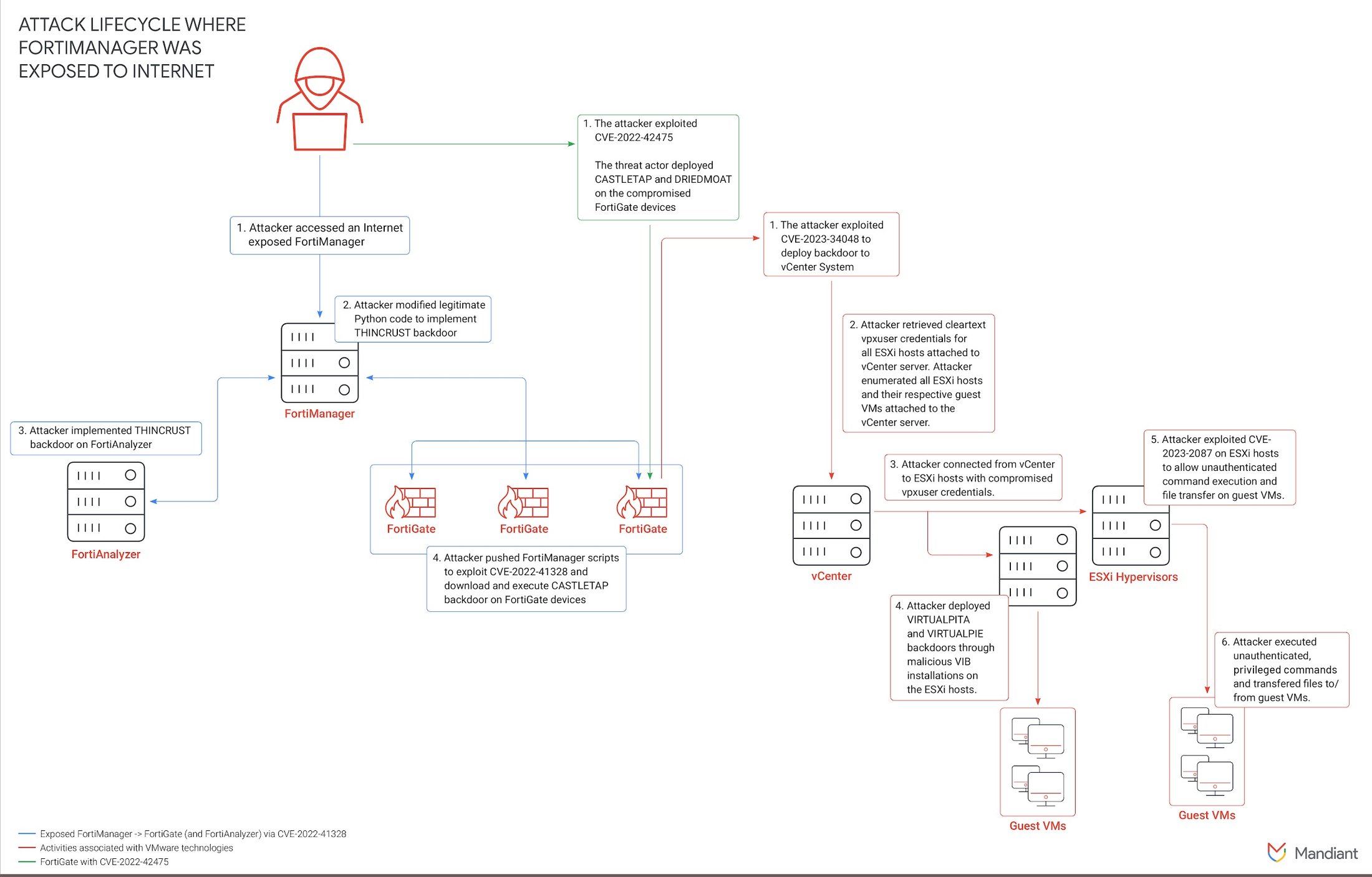

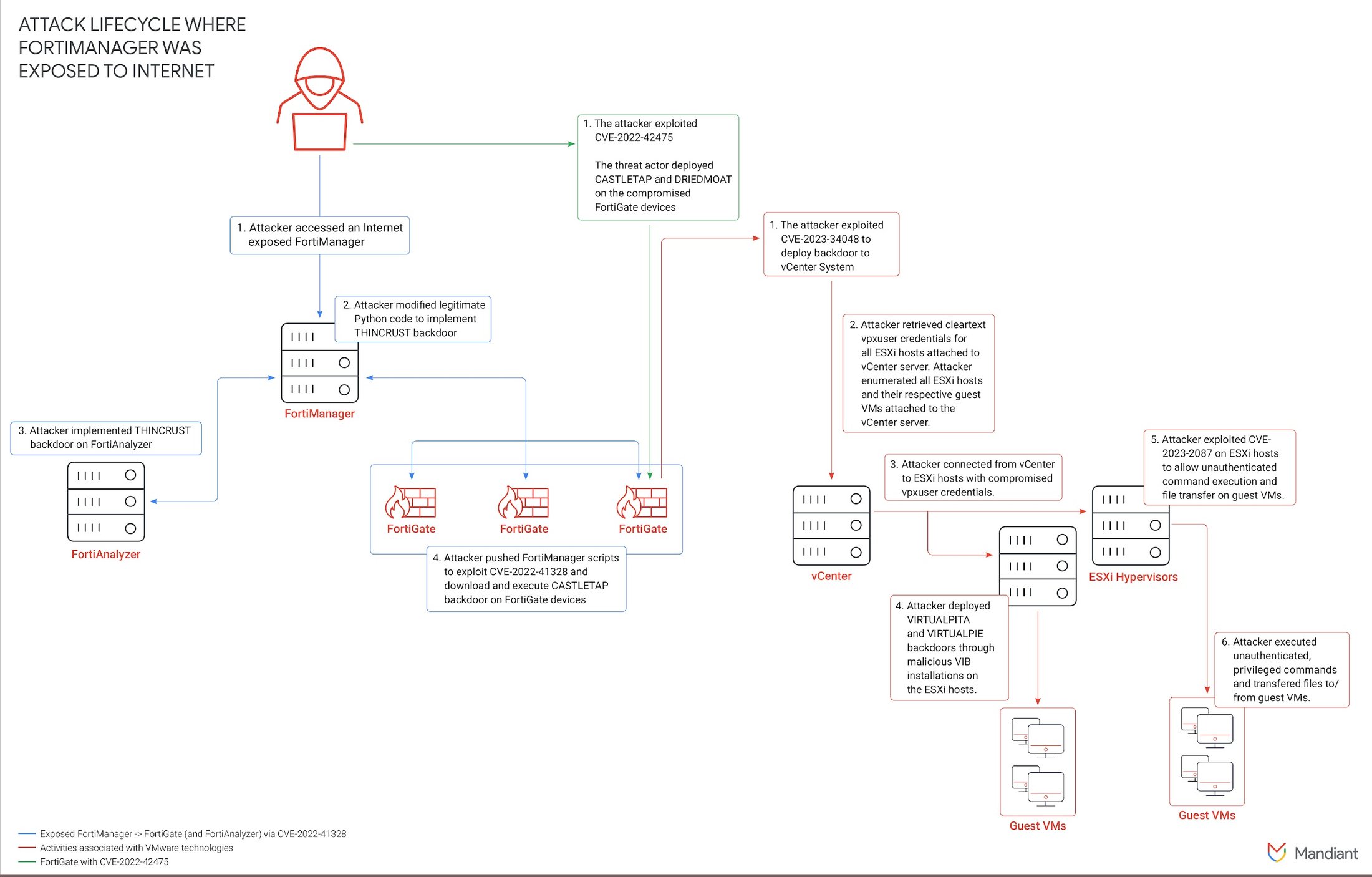

UNC3886 utilizan rootkits de Linux para ocultarse en las máquinas virtuales

VMware ESXi

Un presunto actor de amenazas chino rastreado como UNC3886 utiliza rootkits de

código abierto disponibles públicamente llamados ‘Reptile’ y ‘Medusa’ para

permanecer oculto en las máquinas virtuales VMware ESXi, lo que les permite realizar robo de credenciales, ejecución de comandos y

movimiento lateral.

Mandiant ha estado rastreando al actor de amenazas durante mucho tiempo, y

anteriormente informó ataques a organizaciones gubernamentales que

aprovecharon una

vulnerabilidad Zero-Day de Fortinet

y

dos vulnerabilidades Zero-Day de VMware

explotadas durante períodos prolongados.

Un nuevo informe de Mandiant revela el uso por parte de UNC3886 de los

rootkits mencionados en máquinas virtuales para persistencia y evasión a largo

plazo, así como herramientas de malware personalizadas como ‘Mopsled’ y

‘Riflespine’, que aprovecharon GitHub y Google Drive para comando y control.

Los ataques más recientes de UNC3886,

según Mandiant, se dirigieron a organizaciones en América del Norte, el Sudeste Asiático y

Oceanía, y se identificaron víctimas adicionales en Europa, África y otras

partes de Asia. Las industrias objetivo incluían los sectores de gobierno,

telecomunicaciones, tecnología, aeroespacial, defensa y energía y servicios

públicos.

Fuente:

BC