Un grupo de investigadores de seguridad descubrió fallas críticas en el portal

de concesionarios de Kia que podrían permitir a los delincuentes informáticos

localizar y robar millones de automóviles Kia fabricados después de 2013

utilizando solo la matrícula del vehículo objetivo.

Hace casi dos años, en 2022, algunos de los hackers de este grupo, incluido el

investigador de seguridad y cazarrecompensas de errores Sam Curry (aka

Samwcyo), encontraron otras

vulnerabilidades críticas que afectaban a más de una docena de empresas

automotrices

y que habrían permitido a los delincuentes localizar, desactivar motores de

arranque y desbloquear de forma remota. y poner en marcha más de 15 millones

de vehículos fabricados por Ferrari, BMW, Rolls Royce, Porsche y otros

fabricantes de automóviles.

Hoy,

Curry reveló

que las

«vulnerabilidades del portal web de Kia descubiertas el 11 de junio de 2024

podrían explotarse para controlar cualquier vehículo Kia equipado con

hardware remoto en menos de 30 segundos, independientemente de si tenía una

suscripción activa a Kia Connect».

Las fallas también expusieron información personal confidencial de los

propietarios de automóviles, incluido su nombre, número de teléfono, dirección

de correo electrónico y dirección física, y podrían haber permitido a los

atacantes agregarse como un segundo usuario en los vehículos objetivo sin el

conocimiento de los propietarios.

Para demostrar aún más el problema, el equipo creó una herramienta que muestra

cómo un atacante podría ingresar la matrícula de un vehículo y, en 30

segundos, bloquear o desbloquear el automóvil de forma remota, arrancarlo o

detenerlo, tocar la bocina o localizar el vehículo.

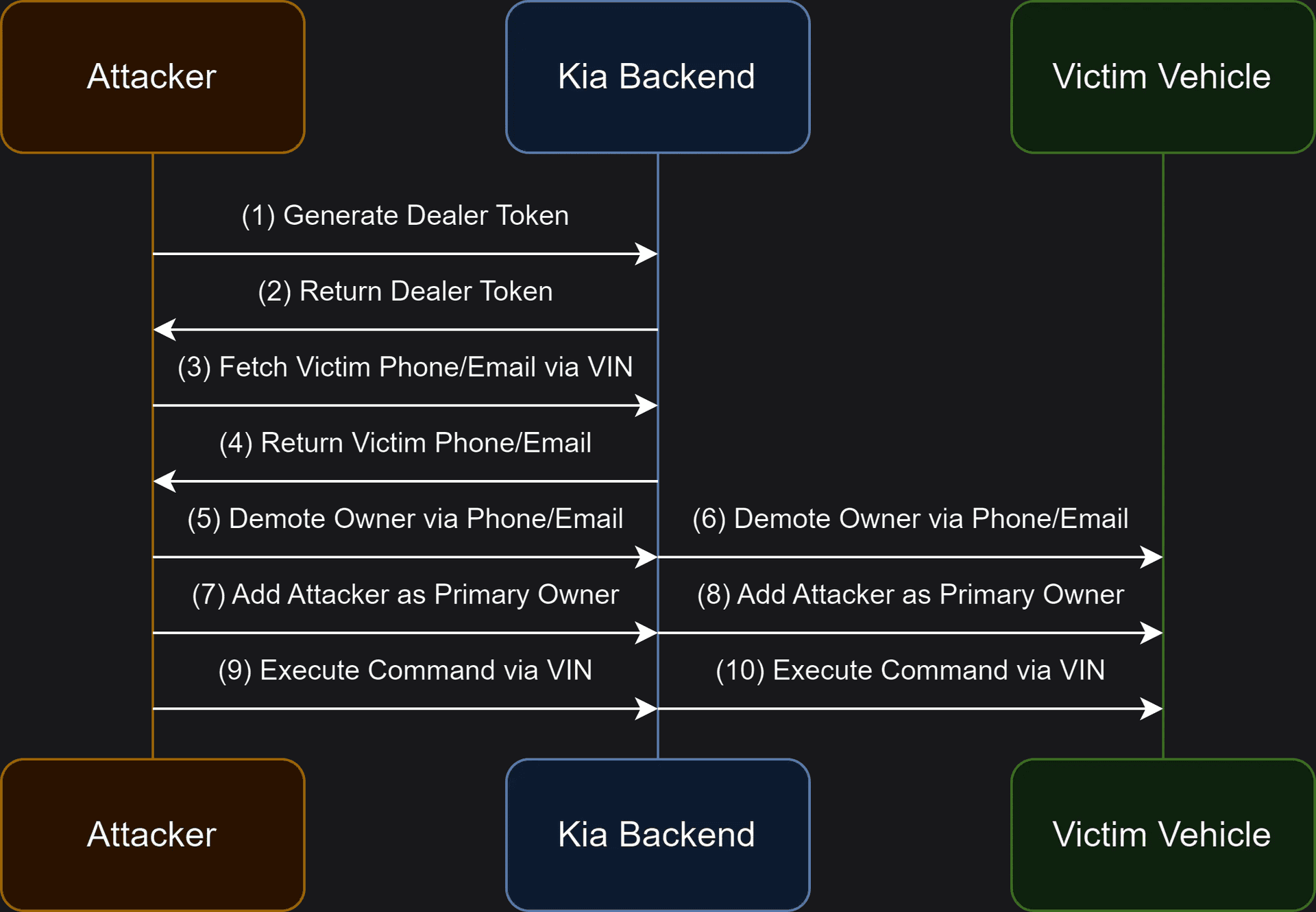

Los investigadores registraron una cuenta de distribuidor en el portal de

distribuidores kiaconnect.kdealer.com de Kia para obtener acceso a esta

información. Una vez autenticados, generaron un token de acceso válido que les

dio acceso a las API del distribuidor, brindándoles detalles críticos sobre el

propietario del vehículo y acceso completo a los controles remotos del

automóvil.

Descubrieron que los atacantes podían utilizar la API del distribuidor backend

para:

- Generar un token de distribuidor y recuparlo de la respuesta HTTP

-

Acceder a la dirección de correo electrónico y al número de teléfono de la

víctima. -

Modificar los permisos de acceso del propietario utilizando información

filtrada -

Agregar un correo electrónico controlado por el atacante al vehículo de la

víctima, permitiendo comandos remotos

«La respuesta HTTP contenía el nombre, el número de teléfono y la dirección

de correo electrónico del propietario del vehículo. Pudimos autenticarnos en

el portal del concesionario utilizando nuestras credenciales normales de la

aplicación y el encabezado del canal modificado», dijo Curry.

Desde allí, los atacantes podrían ingresar el VIN (número de identificación

del vehículo) de un vehículo a través de la API y rastrear, desbloquear,

arrancar o tocar la bocina de forma remota sin el conocimiento del

propietario.

Los fallos del portal web de Kia permitían un acceso silencioso y no

autorizado a un vehículo ya que, según explicó Curry,

«por parte de la víctima, no hubo ninguna notificación de que se había

accedido a su vehículo ni se habían modificado sus permisos de acceso».

«Desde entonces, estas vulnerabilidades se solucionaron, esta herramienta

nunca se lanzó y el equipo de Kia ha validado que nunca fue explotada de

manera maliciosa», agregó Curry.

Fuente:

BC