Una falla de seguridad recientemente corregida que afecta a Broadcom VMware

Tools y VMware Aria Operations ha sido explotada como Zero-Day desde mediados

de octubre de 2024 por un actor de amenazas llamado UNC5174,

según NVISO Labs.

La vulnerabilidad en cuestión es

CVE-2025-41244

(CVSS: 7.8), un error de escalamiento de privilegios locales que afecta a las

siguientes versiones:

- VMware Cloud Foundation 4.x y 5.x

- VMware Cloud Foundation 9.x.x.x

- VMware Cloud Foundation 13.x.x.x (Windows, Linux)

- VMware vSphere Foundation 9.x.x.x

- VMware vSphere Foundation 13.x.x.x (Windows, Linux)

- VMware Aria Operations 8.x

- VMware Tools 11.x.x, 12.x.x y 13.x.x (Windows, Linux)

- VMware Telco Cloud Platform 4.x y 5.x

- VMware Telco Cloud Infrastructure 2.x y 3.x

«Un agente local malicioso con privilegios no administrativos que

tenga acceso a una máquina virtual con VMware Tools instalado y administrado

por Aria Operations con SDMP habilitado podría explotar esta vulnerabilidad

para escalar privilegios a root en la misma máquina virtual»,

declaró VMware

en un aviso publicado ayer.

El hecho de que se trate de un escalamiento de privilegios local significa que

el atacante tendrá que asegurar el acceso al dispositivo infectado por otros

medios.

Se atribuye al investigador de NVISO, Maxime Thiebaut, el descubrimiento y

reporte de la falla el 19 de mayo de 2025, durante una intervención de

respuesta a incidentes. La compañía también indicó que VMware Tools 12.4.9,

que forma parte de VMware Tools 12.5.4, soluciona el problema para sistemas

Windows de 32 bits, y que los proveedores de Linux distribuirán una versión de

open-vm-tools

que soluciona CVE-2025-41244.

Si bien Broadcom no menciona su explotación en ataques reales, NVISO Labs

atribuyó la actividad a un actor de amenazas vinculado a China, al que

Google Mandiant rastrea

como

UNC5174

(también conocido como Uteus o Uetus), con un

historial de explotación de diversas vulnerabilidades

de seguridad, incluyendo las que afectan a Ivanti y SAP NetWeaver, para

obtener acceso inicial a los entornos objetivo.

«Cuando se explota con éxito el escalamiento de privilegios locales, los

usuarios sin privilegios pueden ejecutar código en contextos privilegiados

(por ejemplo, root)», declaró Thiebaut.

«Sin embargo, no podemos determinar si esta explotación formaba parte de

las capacidades de UNC5174 o si el uso del día cero fue meramente accidental

debido a su trivialidad».

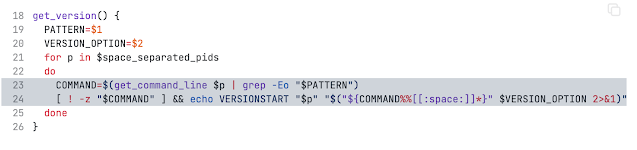

NVISO indicó que la vulnerabilidad se origina en una función llamada

get_version()

que toma un patrón de expresión regular (regex) como entrada para cada

proceso con un socket de escucha, verifica si el binario asociado a ese proceso

coincide con el patrón y, de ser así, invoca el comando de versión del servicio

compatible.

Si bien esta funcionalidad funciona correctamente con binarios del sistema (p.

ej., /usr/bin/httpd), el uso de la clase de carácter «\S» de

coincidencia amplia (que coincide con caracteres que no son espacios en

blanco) en varios patrones de expresiones regulares también coincide con

binarios ajenos al sistema (p. ej., /tmp/httpd). Estos binarios ajenos

al sistema se encuentran en directorios (p. ej., /tmp) que, por diseño,

permiten la escritura a usuarios sin privilegios.

Como resultado, esto abre la puerta a un posible abuso por parte de un

atacante local sin privilegios al almacenar el binario malicioso en

«/tmp/httpd», lo que resulta en el escalamiento al ejecutar la

recopilación de métricas de VMware. Todo lo que un atacante necesita para

aprovechar la falla es asegurarse de que el binario sea ejecutado por un

usuario sin privilegios y que abra un socket de escucha aleatorio.

La empresa de ciberseguridad con sede en Bruselas indicó que observó que

UNC5174 utilizaba la ubicación «/tmp/httpd» para preparar el binario

malicioso, generar una shell con privilegios elevados y

lograr la ejecución del código. La naturaleza exacta de la carga útil

ejecutada con este método no está clara en este momento.

«La práctica generalizada de imitar binarios del sistema (por ejemplo,

httpd) pone de manifiesto la posibilidad real de que varias otras cepas de

malware se hayan beneficiado accidentalmente de escalamiento de privilegios

involuntarias durante años», afirmó Thiebaut.

Nviso ha publicado una

prueba de concepto (PoC)

que facilita el ataque y por eso es prioridad aplicar el parche.

Fuente:

THN