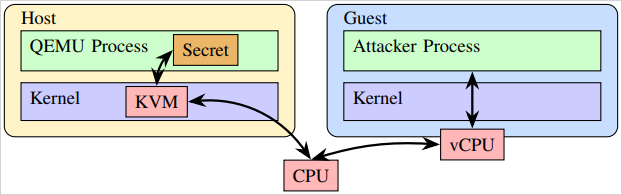

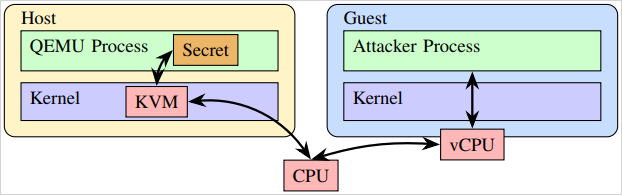

Un nuevo ataque similar a Spectre, denominado VMScape, permite que una

máquina virtual (VM) maliciosa filtre claves criptográficas de un proceso de

hipervisor QEMU sin modificar que se ejecuta en CPU AMD o Intel modernas.

VMScape fue desarrollado por un equipo de investigadores de la universidad pública ETH Zurich (Suiza), quienes descubrieron que afecta a todos los procesadores AMD, desde Zen 1

hasta Zen 5, así como a las CPU «Coffee Lake» de Intel. Las CPU más recientes,

«Raptor Cove» y «Gracemont», no se ven afectadas.

El ataque rompe el aislamiento entre las VM y el hipervisor en la nube,

eludiendo las mitigaciones existentes de Spectre y amenazando con filtrar

datos confidenciales mediante la ejecución especulativa.

Los investigadores destacan que VMScape no requiere comprometer el host y

funciona con software de virtualización sin modificar, con mitigaciones

predeterminadas habilitadas en el hardware. Indican que un atacante podría

implementar un ataque de este tipo contra un proveedor de nube simplemente

alquilando una máquina virtual para filtrar información confidencial del

hipervisor u otras VM.

Filtración de secretos de QEMU

Las CPU modernas protegen contra ataques especulativos extendiendo el

aislamiento a las unidades de predicción de bifurcación (BPU) entre el huésped

y el host, pero los investigadores descubrieron que este aislamiento es

incompleto.

El ataque se dirige a QEMU, el componente de hipervisor en modo usuario, que

asigna la memoria del invitado a su espacio de direcciones, lo que permite el

uso de un canal lateral de caché «FLUSH+RELOAD».

Los investigadores demostraron que VMScape filtra datos de memoria arbitrarios

de QEMU a una velocidad de 32 bytes/segundo, con una precisión a nivel de byte

del 98,7% y una tasa de éxito general de explotación del 43%.

A esta velocidad, un secreto de 4 KB, como una clave de cifrado de disco,

podría filtrarse en 128 segundos. El tiempo total de extremo a extremo,

incluyendo el proceso de evasión de la ASLR, sería de 772 segundos, o poco

menos de 13 minutos.

Impacto y respuesta

La virtualización es la columna vertebral de la computación en la nube, y si

una máquina invitada puede leer la memoria del host, amenaza la seguridad de

la nube multiinquilino.

Sin embargo, es fundamental destacar que ataques como VMScape requieren

conocimientos avanzados, amplia experiencia técnica y un tiempo de ejecución

prolongado.

Por ello, estos ataques, incluso si son posibles, no representan una amenaza

para la base de usuarios en general.

El equipo de ETH Zurich informó sus hallazgos a AMD e Intel el 7 de junio, y

el problema recibió el identificador CVE-2025-40300. AMD

ha publicado un boletín de seguridad sobre el problema.

Los desarrolladores del kernel de Linux publicaron parches que mitigan VMScape

añadiendo una IBPB (Barrera de Predicción de Rama Indirecta) en VMEXIT, que

vacía eficazmente la BPU al cambiar del sistema invitado al host. Los

investigadores afirman que esta mitigación tiene un impacto mínimo en el

rendimiento en cargas de trabajo comunes.

Fuente:

BC