Una vulnerabilidad crítica en el firewall de aplicaciones web (WAF)

FortiWeb de Fortinet está siendo explotada activamente por

ciberdelincuentes,

potencialmente como un vector de ataque Zero-Day.

La falla,

que permite a atacantes no autenticados obtener acceso de administrador al

panel de FortiWeb Manager

y a la interfaz de línea de comandos de WebSocket, se detectó por primera vez

mediante una

prueba de concepto (PoC)

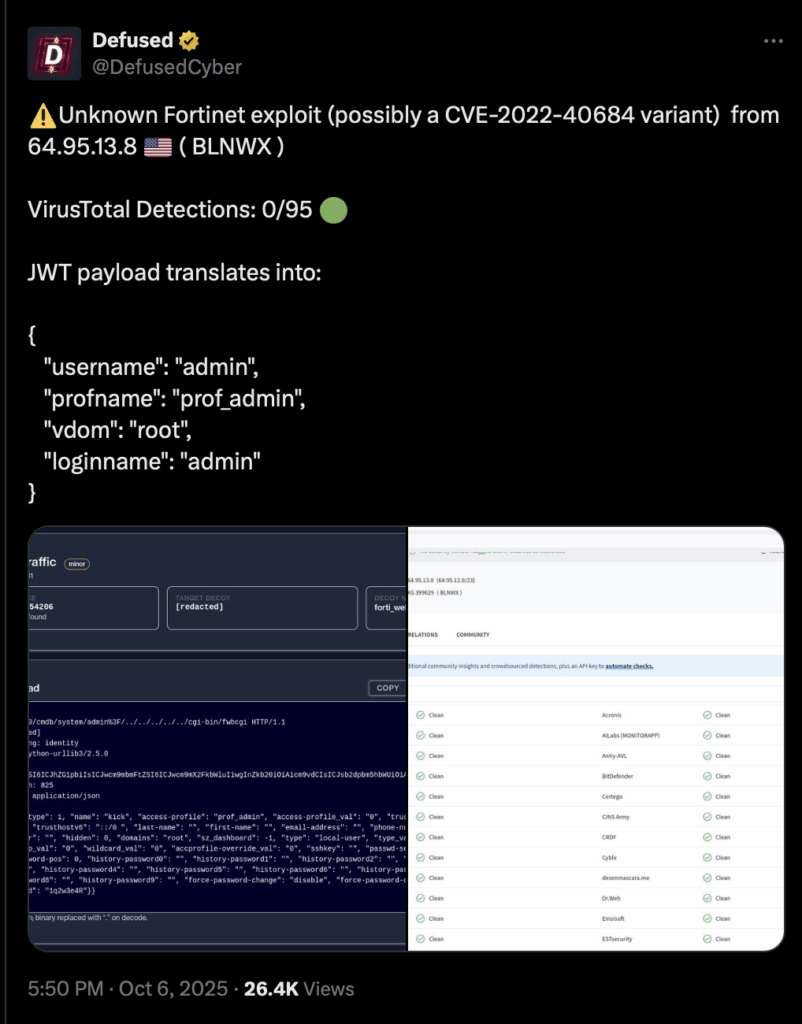

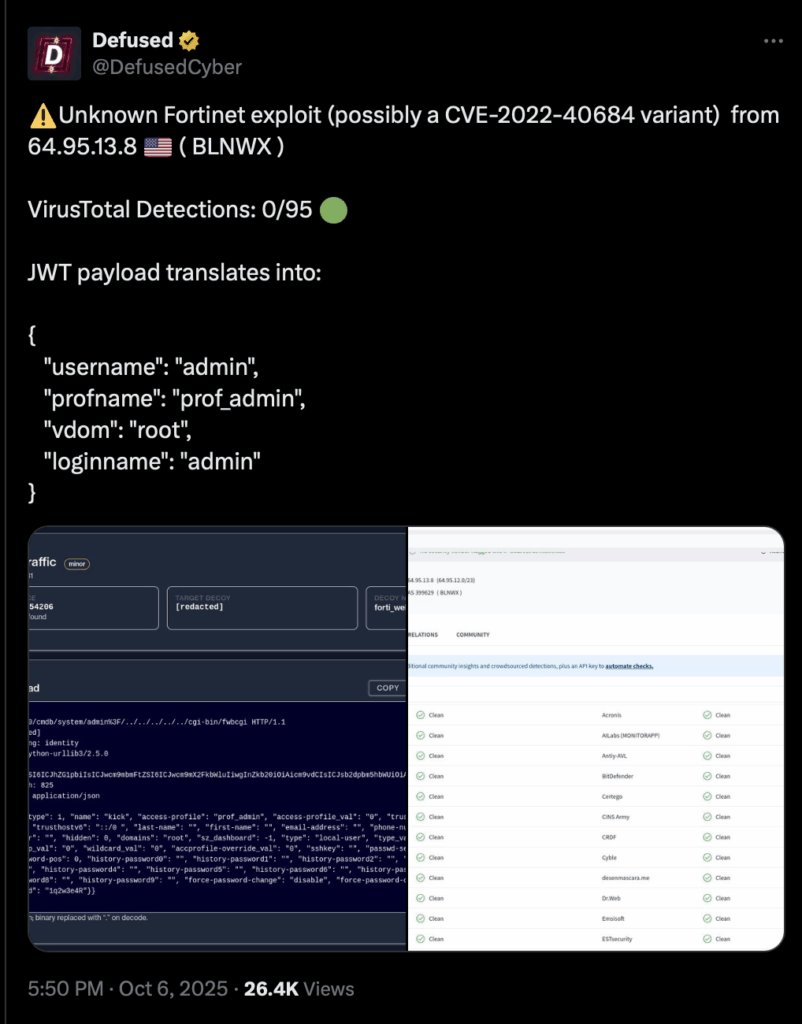

compartida por Defused el 6 de octubre de 2025. Este descubrimiento se produjo después de que el honeypot de Defused

capturara intentos reales dirigidos a instancias expuestas de FortiWeb.

FortiWeb funciona como un mecanismo de defensa vital, diseñado para detectar y

bloquear el tráfico malicioso dirigido a aplicaciones web, lo que lo convierte

en un objetivo principal para los atacantes que buscan vulnerar la seguridad

de las organizaciones.

La vulnerabilidad parece deberse a un problema de recorrido de rutas (path traversal) que permite la explotación remota sin acceso previo, lo que podría resultar

en la vulneración total del dispositivo y el posterior movimiento lateral

dentro de las redes.

La empresa de seguridad

Rapid7 confirmó la eficacia del exploit, observando que crea con éxito cuentas de administrador no autorizadas como

«hax0r» en las versiones vulnerables.

Las pruebas revelaron diferencias significativas en las respuestas entre las

versiones afectadas y las parcheadas.

En FortiWeb 8.0.1, lanzado en agosto de 2025, un exploit exitoso

devuelve una respuesta HTTP 200 OK con detalles JSON del nuevo usuario

administrador, incluyendo contraseñas cifradas y perfiles de acceso. En

cambio,

la

versión 8.0.2, lanzada a finales de octubre, rechaza el intento con un error HTTP 403

Prohibido, lo que indica una posible mitigación.

Rapid7 enfatizó que, si bien la prueba de concepto pública falla en la versión

8.0.2, no está claro si esta actualización incluye una corrección silenciosa

deliberada o cambios fortuitos.

Se han reportado casos de explotación desde octubre de 2025, y Defused afirma

haber realizado ataques dirigidos a dispositivos expuestos. El escaneo y la

propagación global de la vulnerabilidad se han intensificado, involucrando

direcciones IP de regiones como Estados Unidos, Europa y Asia.

Añadiendo urgencia a la situación, el 6 de noviembre de 2025, Rapid7 detectó

una supuesta vulnerabilidad de día cero para FortiWeb que se ofrecía a la

venta en un conocido foro de hackers, aunque su relación con esta falla aún no

se ha confirmado.

Las organizaciones que utilizan versiones de FortiWeb anteriores a la 8.0.2

se enfrentan a un riesgo inmediato y deben priorizar las actualizaciones de

emergencia o aislar las interfaces de administración para evitar su

exposición pública.

Se insta a los responsables de la seguridad a analizar los registros en busca

de creaciones sospechosas de cuentas de administrador y a supervisar los

canales de Fortinet para detectar posibles divulgaciones.

Al 13 de noviembre de 2025, Fortinet no ha emitido directrices oficiales,

asignado un identificador CVE ni publicado un aviso correspondiente en su

canal PSIRT. La falta de reconocimiento por parte del proveedor aumenta la preocupación,

especialmente dado el historial de ataques dirigidos a Fortinet.

Investigadores de

watchTowr Labs

incluso han

publicado herramientas

para detectar instancias vulnerables mediante la generación aleatoria de

usuarios administradores:

- Testpoint / AFodIUU3Sszp5

- trader1 / 3eMIXX43

- trader / 3eMIXX43

- test1234point / AFT3$tH4ck

- Testpoint / AFT3$tH4ck

- Testpoint / AFT3$tH4ckmet0d4yaga!n

Algunos de los nombres de usuario y contraseñas de administrador creados por

las cargas útiles detectadas en la actividad se muestran a continuación:

Este incidente subraya la necesidad de aplicar parches rápidamente en la

infraestructura crítica, ya que una explotación generalizada podría producirse

poco después de los ataques dirigidos iniciales. Las actualizaciones de esta

noticia incluirán cualquier respuesta oficial de Fortinet.

Fuente:

CyberSecurity