Un investigador de ciberseguridad ha revelado una vulnerabilidad en Microsoft

365 Copilot que permitía a los atacantes robar información confidencial de los

usuarios.

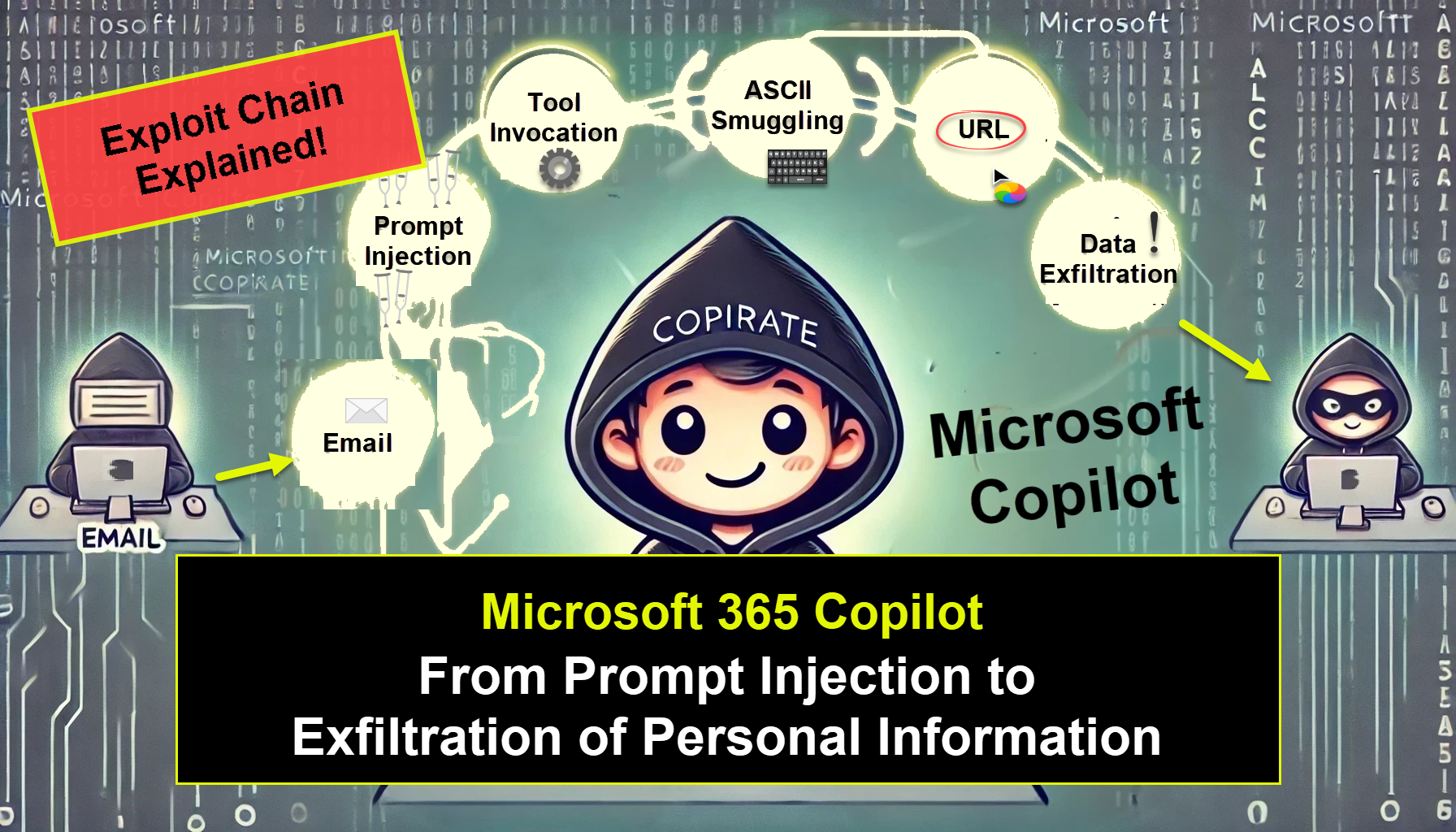

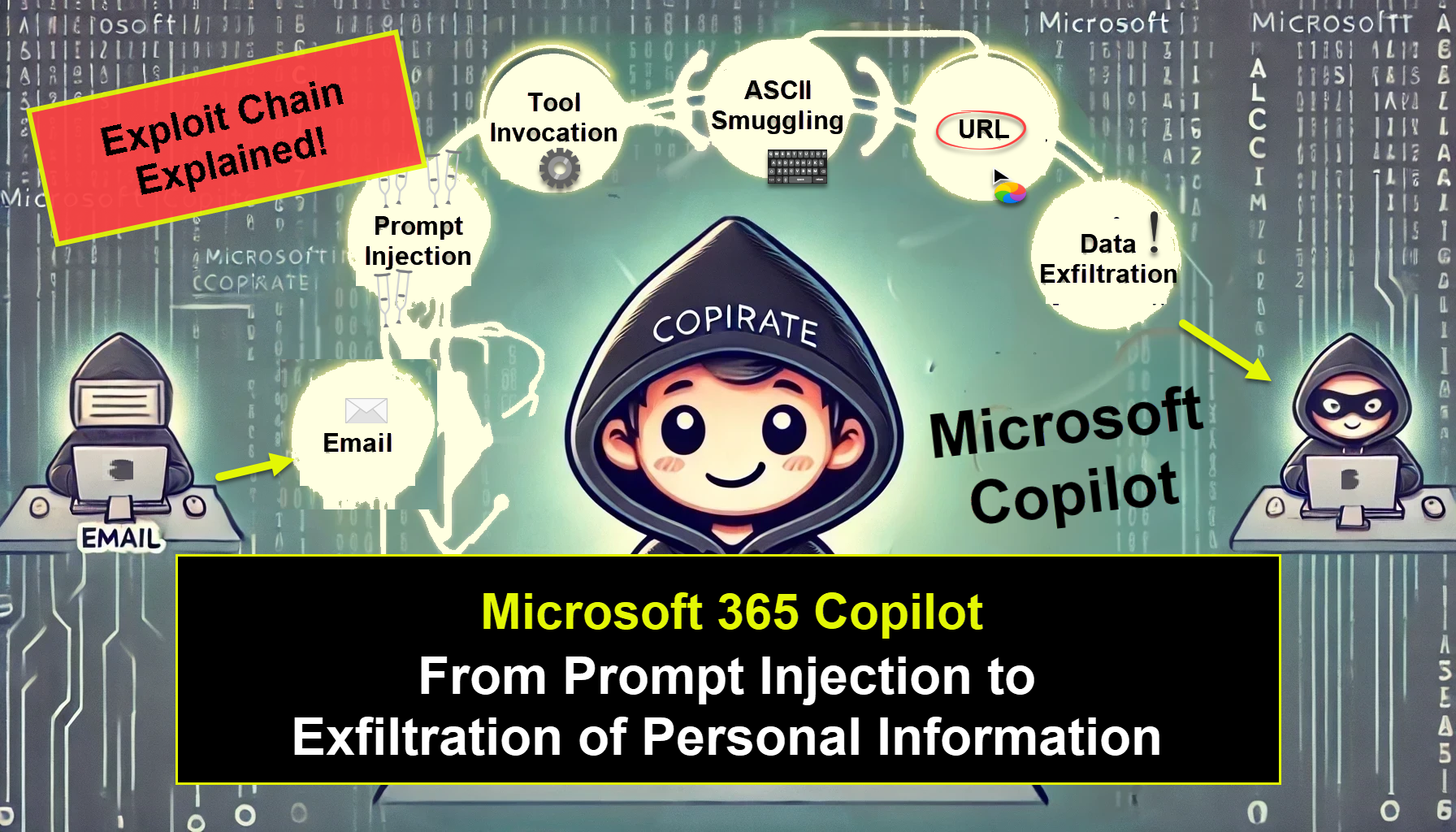

Johann Rehberger, quien descubrió la falla, describió la cadena de explotación

en una publicación de blog publicada el 26 de agosto. El ataque combina varias

técnicas avanzadas, incluida la inyección rápida, la invocación automática de

herramientas y un método novedoso llamado

smuggling ASCII, que prepara datos para su filtración.

El ataque comienza con una inyección rápida enviada a través de un correo

electrónico malicioso o un documento compartido. Una vez activada, esta

inyección solicita a Microsoft 365 Copilot que busque correos electrónicos y

documentos adicionales sin el consentimiento del usuario.

Luego, el atacante puede aprovechar el contrabando ASCII, que utiliza

caracteres Unicode invisibles para insertar información confidencial dentro de

hipervínculos aparentemente benignos. Cuando un usuario hace clic en estos

enlaces, los datos incrustados se transmiten a un servidor de terceros

controlado por el atacante.

Rehberger informó inicialmente de la vulnerabilidad a Microsoft en enero de

2024. A pesar de su naturaleza sofisticada, el problema se clasificó

inicialmente como de baja gravedad. Sin embargo, Rehberger demostró cómo esta

cadena de exploits podría filtrar datos confidenciales, como códigos de

autenticación multifactor (MFA), lo que llevó a Microsoft a reconsiderar y,

finalmente, parchear la vulnerabilidad en julio de 2024.

Según el investigador, la vulnerabilidad resalta los peligros potenciales que

plantean las herramientas de inteligencia artificial como Microsoft 365

Copilot, que dependen de grandes modelos de lenguaje (LLM) para procesar el

contenido del usuario.

En particular, el incidente subraya la importancia de implementar medidas de

seguridad sólidas para proteger contra la inyección rápida y ataques

relacionados, particularmente a medida que las herramientas de inteligencia

artificial se integran cada vez más en los entornos empresariales.

Microsoft no ha revelado los detalles del parche, pero Rehberger confirmó

que la vulnerabilidad ya no representa una amenaza. «No está claro exactamente cómo solucionó Microsoft la vulnerabilidad y qué

recomendaciones de mitigación se implementaron. Pero los exploits que

construí y compartí con ellos en enero y febrero ya no funcionan, y parece

que los enlaces ya no se muestran desde hace unos meses», escribió el investigador.

Para defenderse de ataques similares, Rehberger sugirió que las empresas

evalúen su tolerancia y exposición al riesgo para evitar fugas de datos de

Copilot e implementar prevención de pérdida de datos (DLP) y otros controles

de seguridad para gestionar la creación y publicación de estas herramientas.

Fuente:

InfoSecurity