CISA ha agregado una

vulnerabilidad crítica de Jenkins que puede explotarse para obtener la

ejecución remota de código en Jenkins, advirtiendo que se está explotando activamente en ataques.

Jenkins es un servidor de automatización de código abierto ampliamente

utilizado que ayuda a los desarrolladores a automatizar el proceso de

creación, prueba e implementación de software mediante integración continua

(CI) y entrega continua (CD).

Registrada como

CVE-2024-23897, esta falla es causada por una debilidad en el analizador de comandos

args4j que atacantes no autenticados pueden aprovechar para leer

archivos arbitrarios en el sistema de archivos del controlador Jenkins a

través de la interfaz de línea de comandos (CLI) incorporada.

CISA agregó el lunes la vulnerabilidad de seguridad a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV, )advirtiendo que los actores de amenazas la están explotando

activamente en ataques.

«Este analizador de comandos tiene una característica que reemplaza un

carácter «@» seguido de una ruta de archivo en un argumento con el contenido

del archivo (expandAtFiles)»,

explicó el equipo de Jenkins.

«Esta función está habilitada de forma predeterminada y Jenkins 2.441 y

anteriores, LTS 2.426.2 y anteriores no la deshabilitan».

Días después de que los desarrolladores de Jenkins publicaran actualizaciones

de seguridad el 24 de enero,

se publicaron múltiples exploits

de prueba de concepto (PoC) , y se informó que algunos honeypots detectaron

intentos de explotación solo un día después.

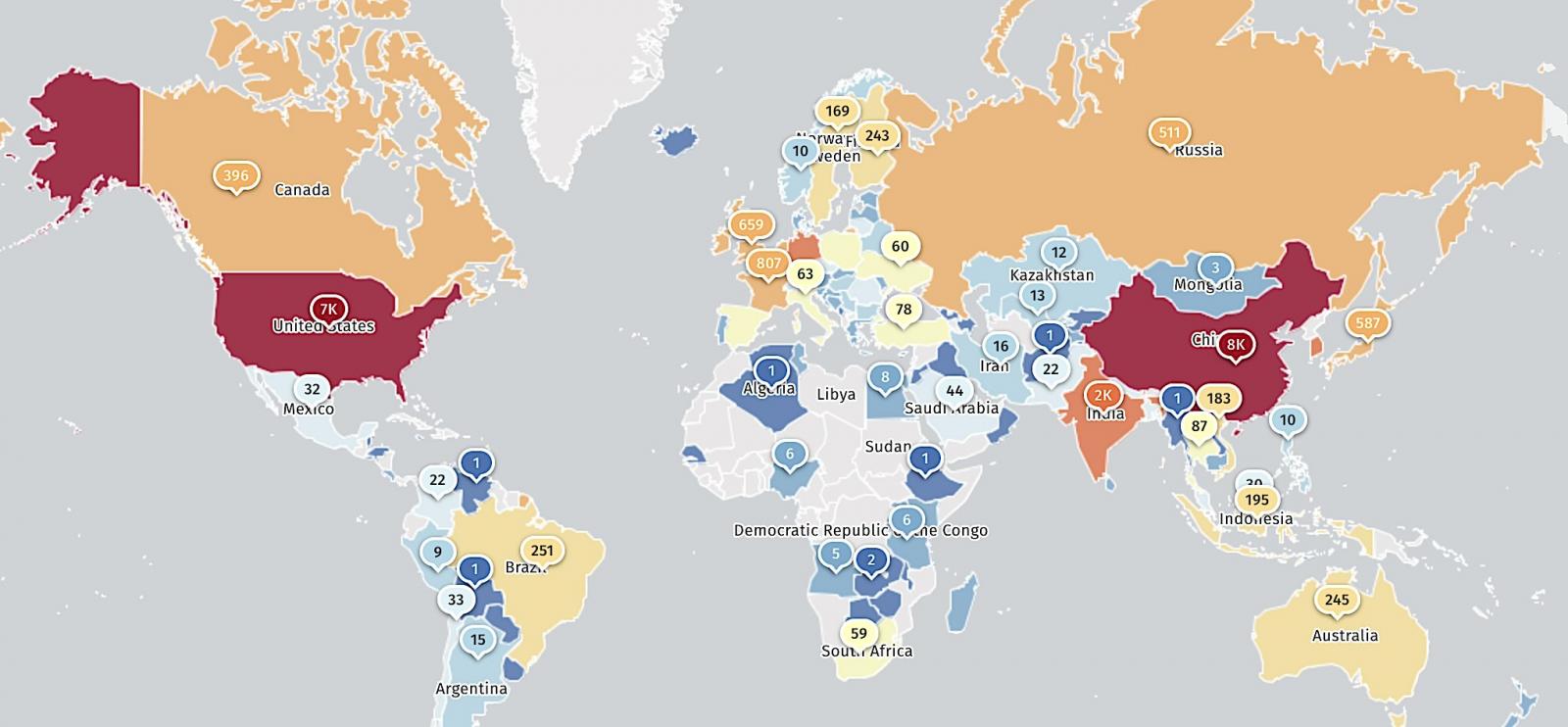

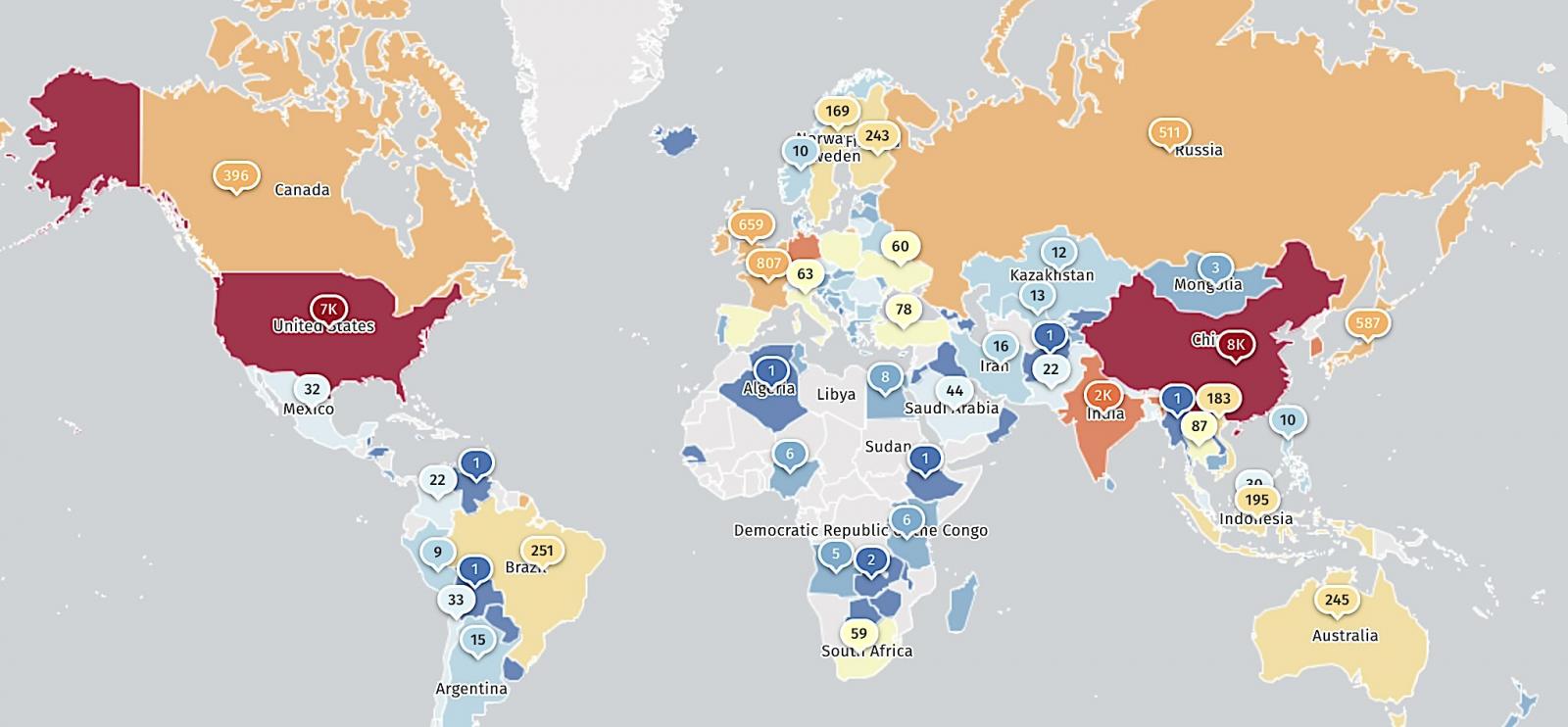

El servicio de monitoreo de amenazas

Shadowserver actualmente rastrea más de 28.000 instancias

de Jenkins expuestas a CVE-2024-23897, la mayoría de ellas de China (7.700) y

Estados Unidos (7.368), lo que indica una superficie de ataque masiva, que se

ha reducido lentamente de los más de 45.000 servidores sin parches encontrados

en enero.

Según un

informe de Trend Micro, la explotación salvaje de CVE-2024-23897 comenzó en marzo, mientras que

CloudSEK afirmó a principios de este mes

que un actor de amenazas conocido como

IntelBroker

lo había explotado para violar al proveedor de servicios de TI BORN Group.

Más recientemente,

Juniper Networks dijo

la semana pasada que la pandilla RansomEXX aprovechó la vulnerabilidad para

violar los sistemas de Brontoo Technology Solutions, que brinda servicios

tecnológicos a bancos indios, a fines de julio. Este ataque de ransomware

provocó interrupciones generalizadas en los sistemas de pago minorista en todo

el país.

«Este tipo de vulnerabilidades son vectores de ataque frecuentes para

ciberataques maliciosos y plantean riesgos importantes para la empresa

federal», advirtió hoy la agencia de ciberseguridad.

Fuente:

BC