El Centro Nacional de Ciberseguridad del Reino Unido (NCSC) ha revelado que

actores de amenazas han explotado las

fallas de seguridad recientemente descubiertas

que afectan a los firewalls de Cisco como parte de ataques Zero-Day para

distribuir familias de malware previamente no documentadas, como RayInitiator

y LINE VIPER.

«El malware RayInitiator y LINE VIPER representa una evolución

significativa con respecto al utilizado en la campaña anterior, tanto en

sofisticación como en su capacidad para evadir la detección»,

declaró la agencia. Ya hay una

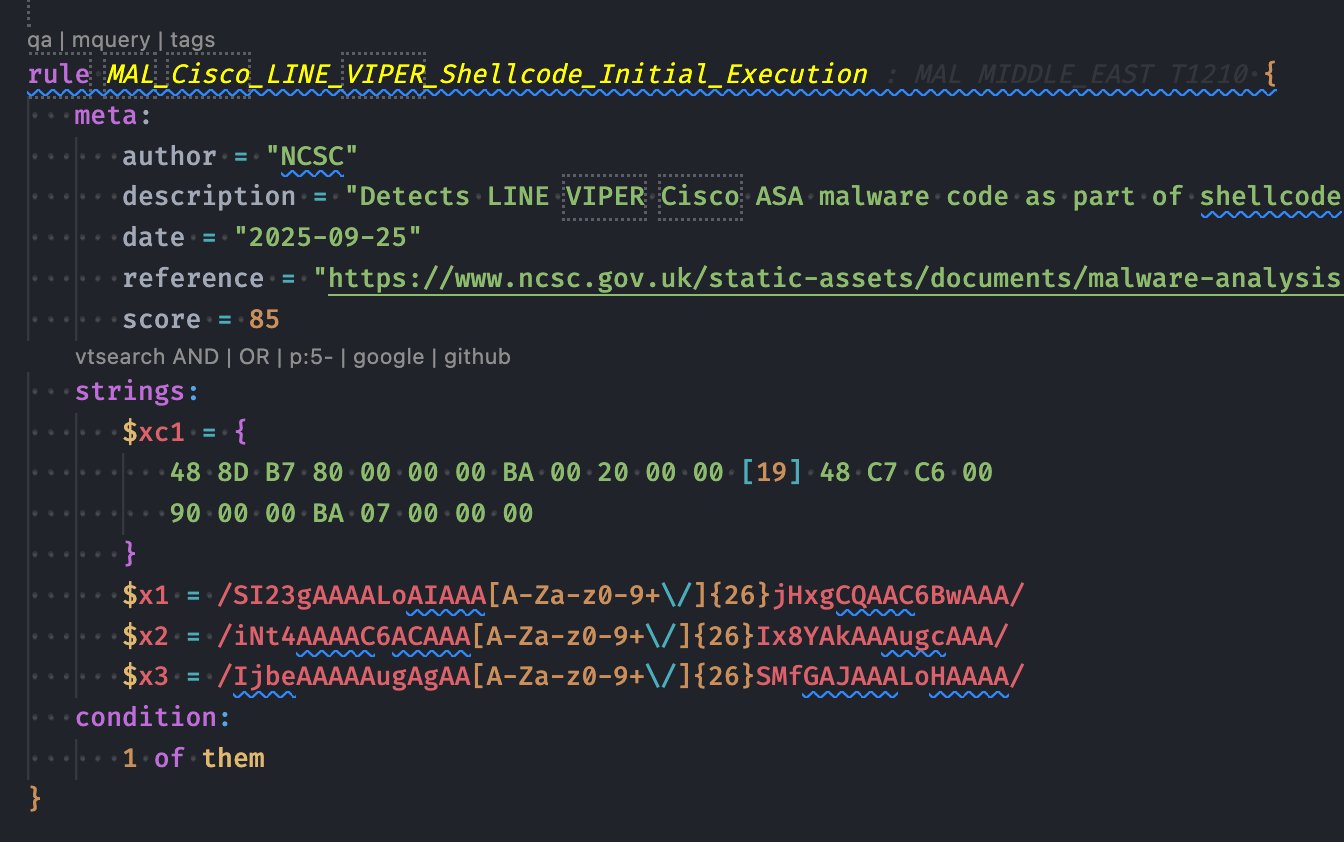

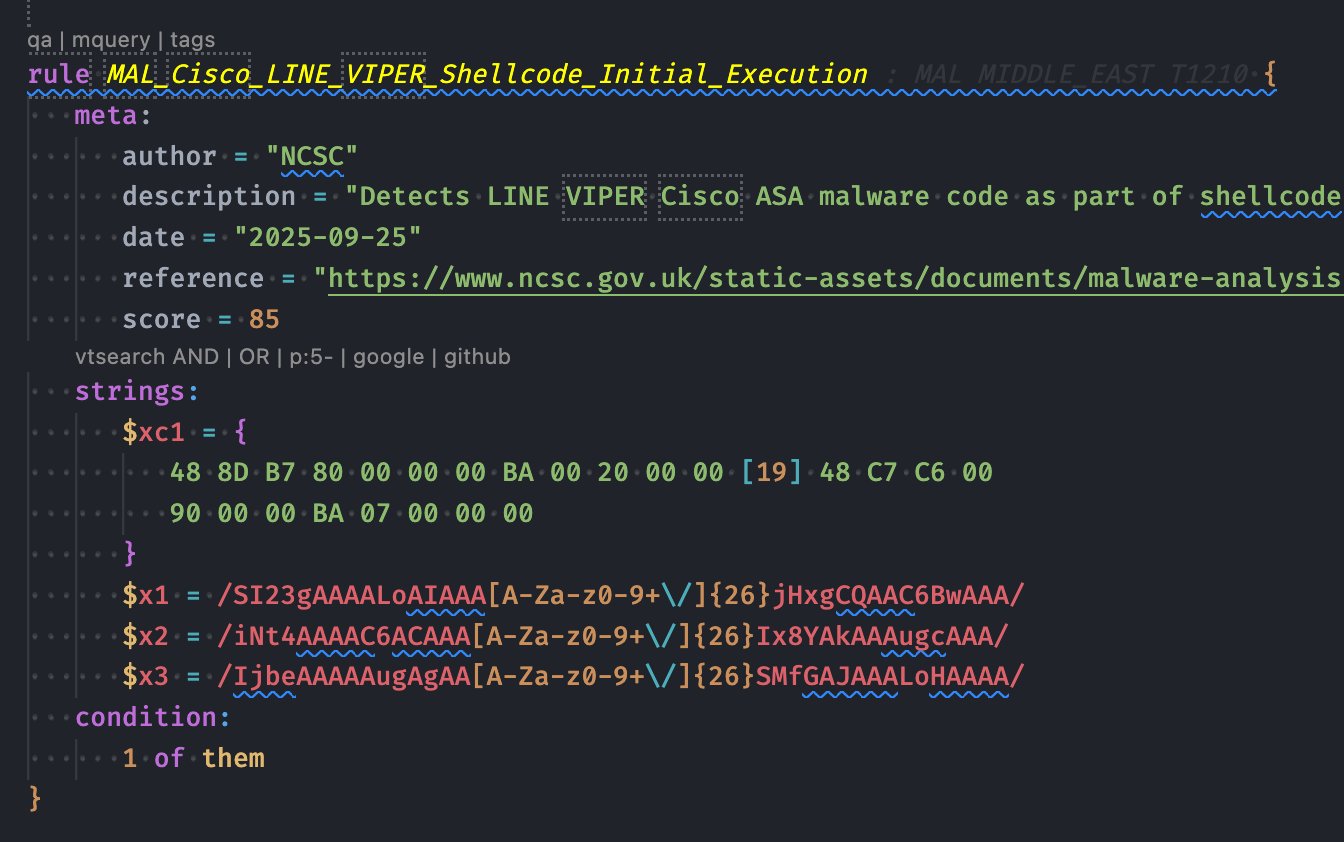

regla de YARA

capaz de detectar el exploit.

Cisco reveló el jueves que comenzó a investigar ataques a múltiples agencias

gubernamentales vinculados a la campaña patrocinada por el estado en mayo de

2025, dirigida a dispositivos Adaptive Security Appliance (ASA) de la serie

5500-X para implantar malware, ejecutar comandos y, potencialmente, extraer

datos de los dispositivos comprometidos.

Un análisis exhaustivo del firmware extraído de los dispositivos infectados

que ejecutaban el software Cisco Secure Firewall ASA con servicios web VPN

habilitados condujo finalmente al descubrimiento de un error de corrupción de

memoria en el software del producto, añadió.

«Se observó que los atacantes explotaron múltiples vulnerabilidades de día

cero y emplearon técnicas de evasión avanzadas, como deshabilitar el

registro, interceptar comandos CLI y bloquear intencionalmente los

dispositivos para evitar el análisis de diagnóstico»,

afirmó la compañía.

La actividad implica la

explotación de CVE-2025-20362 (CVSS: 6,5) y CVE-2025-20333 (CVSS: 9,9)

para eludir la autenticación y ejecutar código malicioso en dispositivos

susceptibles. Se considera que la campaña está vinculada a un clúster de

amenazas denominado

ArcaneDoor, atribuido a un presunto grupo de atacantes vinculado a China, conocido como

UAT4356 (también conocido como Storm-1849).

Además, en algunos casos, se dice que el actor de amenazas

modificó ROMMON

(abreviatura deRead-Only Memory Monitor), responsable de gestionar el proceso de arranque y realizar pruebas de

diagnóstico en dispositivos ASA, para facilitar la persistencia tras reinicios

y actualizaciones de software. Dicho esto, estas modificaciones solo se han

detectado en plataformas Cisco ASA serie 5500-X que carecen de las tecnologías

de Arranque Seguro y Anclaje de Confianza.

Cisco también afirmó que la campaña ha comprometido con éxito los modelos de

la serie ASA 5500-X que ejecutan las versiones 9.12 o 9.14 del software Cisco

ASA con servicios web VPN habilitados y que no admiten las tecnologías Secure

Boot y Trust Anchor. Todos los dispositivos afectados han alcanzado el fin de

soporte (EoS) o están a punto de alcanzarlo la próxima semana.

- 5512-X y 5515-X – Última fecha de soporte: 31 de agosto de 2022

- 5585-X – Última fecha de soporte: 31 de mayo de 2023

- 5525-X, 5545-X y 5555-X – Última fecha de soporte: 30 de septiembre de 2025

Además, la compañía indicó que ha corregido una tercera vulnerabilidad crítica

(CVE-2025-20363, CVSS: 8.5/9.0) en los servicios web de Adaptive Security

Appliance (ASA), Secure Firewall Threat Defense (FTD), IOS, IOS XE e IOS XR,

que podría permitir que un atacante remoto ejecute código arbitrario en un

dispositivo afectado.

Un atacante podría explotar esta vulnerabilidad enviando solicitudes HTTP

manipuladas a un servicio web específico en un dispositivo afectado tras

obtener información adicional sobre el sistema, superar las mitigaciones de

vulnerabilidades, o ambas cosas. Una explotación exitosa podría permitir al

atacante ejecutar código arbitrario como root, lo que podría comprometer

completamente el dispositivo afectado.

A diferencia de CVE-2025-20362 y CVE-2025-20333, no hay evidencia de que la

vulnerabilidad haya sido explotada en un contexto malicioso. Cisco afirmó que

la vulnerabilidad fue descubierta por el Grupo de Iniciativas de Seguridad

Avanzada de Cisco (ASIG) durante la resolución de un caso de soporte de Cisco

TAC.

El Centro Canadiense de Ciberseguridad

ha instado

a las organizaciones del país a tomar medidas lo antes posible para

contrarrestar la amenaza actualizando a una versión corregida de los productos

Cisco ASA y FTD.

El NCSC del Reino Unido, en un aviso publicado el 25 de septiembre, reveló que

los ataques utilizaron un bootkit multietapa llamado RayInitiator para

implementar un cargador de shellcode en modo usuario, conocido como LINE

VIPER, en el dispositivo ASA.

RayInitiator es un bootkit persistente GRUB que se instala en los dispositivos

víctimas y que, a la vez, resiste reinicios y actualizaciones de firmware. Es

responsable de cargar en memoria LINE VIPER, que puede ejecutar comandos CLI,

realizar capturas de paquetes, omitir la autenticación, autorización y

contabilidad de VPN (AAA) para dispositivos de actores, suprimir mensajes de

syslog, recopilar comandos CLI del usuario y forzar un reinicio diferido.

El bootkit logra esto instalando un controlador dentro de un binario legítimo

de ASA llamado «lina» para ejecutar LINE VIPER. Lina, abreviatura de

Arquitectura de Red Integrada basada en Linux, es el software del sistema

operativo que integra las funcionalidades principales del firewall del ASA.

Descrito como «más completo» que Line Dancer, LINE VIPER utiliza dos métodos

de comunicación con el servidor de comando y control (C2): sesiones de

autenticación de cliente WebVPN mediante HTTPS o mediante ICMP con respuestas

sobre TCP sin formato. También está diseñado para realizar diversas

modificaciones en «lina» para evitar dejar rastros forenses y prevenir la

detección de modificaciones en comandos CLI como copiar y verificar.

«El despliegue de LINE VIPER mediante un bootkit persistente, combinado con

un mayor énfasis en las técnicas de evasión de defensa, demuestra una mayor

sofisticación de los actores y una mejora en la seguridad operativa en

comparación con la campaña ArcaneDoor documentada públicamente en 2024», declaró el NCSC.